情報セキュリティ

基本方針

富士通グループでは、専任のCISO(Chief Information Security Officer:最高情報セキュリティ責任者)を設置し、情報セキュリティマネジメント体制を強化するとともに、グローバルで一貫したセキュリティポリシーおよび施策を展開することで、グループ全体の情報セキュリティを確保しながら、製品およびサービスを通じてお客様の情報セキュリティの確保・向上に努めています。

マネジメント体制

<経営者主導による情報セキュリティマネジメント>

より高度化・巧妙化したサイバー攻撃が急増する中、情報セキュリティの強化が、国の経済安全保障や企業の経済活動における喫緊の課題となっています。富士通では、さらなる情報セキュリティの施策強化と実効性担保を図るため、これまで以上に経営者主導による迅速かつ適切な対応が必要と考え、富士通グループに関する重要なリスク・コンプライアンスについての審議の場であり、CEO(Chief Executive Officer:最高経営責任者)が委員長を務めるリスク・コンプライアンス委員会の体制・機能を拡充し、恒常的・全社的な対応を実現する体制に強化しました。

また、同委員会によるマネジメントと並行し、CEO、CISO、CRMO(Chief Risk Management Officer:最高リスクマネジメント責任者)、CQO(Chief Quality Officer:最高品質責任者)および、各事業責任者を交えた対策協議の場として、月次開催の品質・セキュリティ対策定例会議を新設し、情報セキュリティの状況確認と状況に応じた対策強化を図ることで、CEO主導によるリスクマネジメント経営を徹底しています。

<CISOによるガバナンス体制の強化>

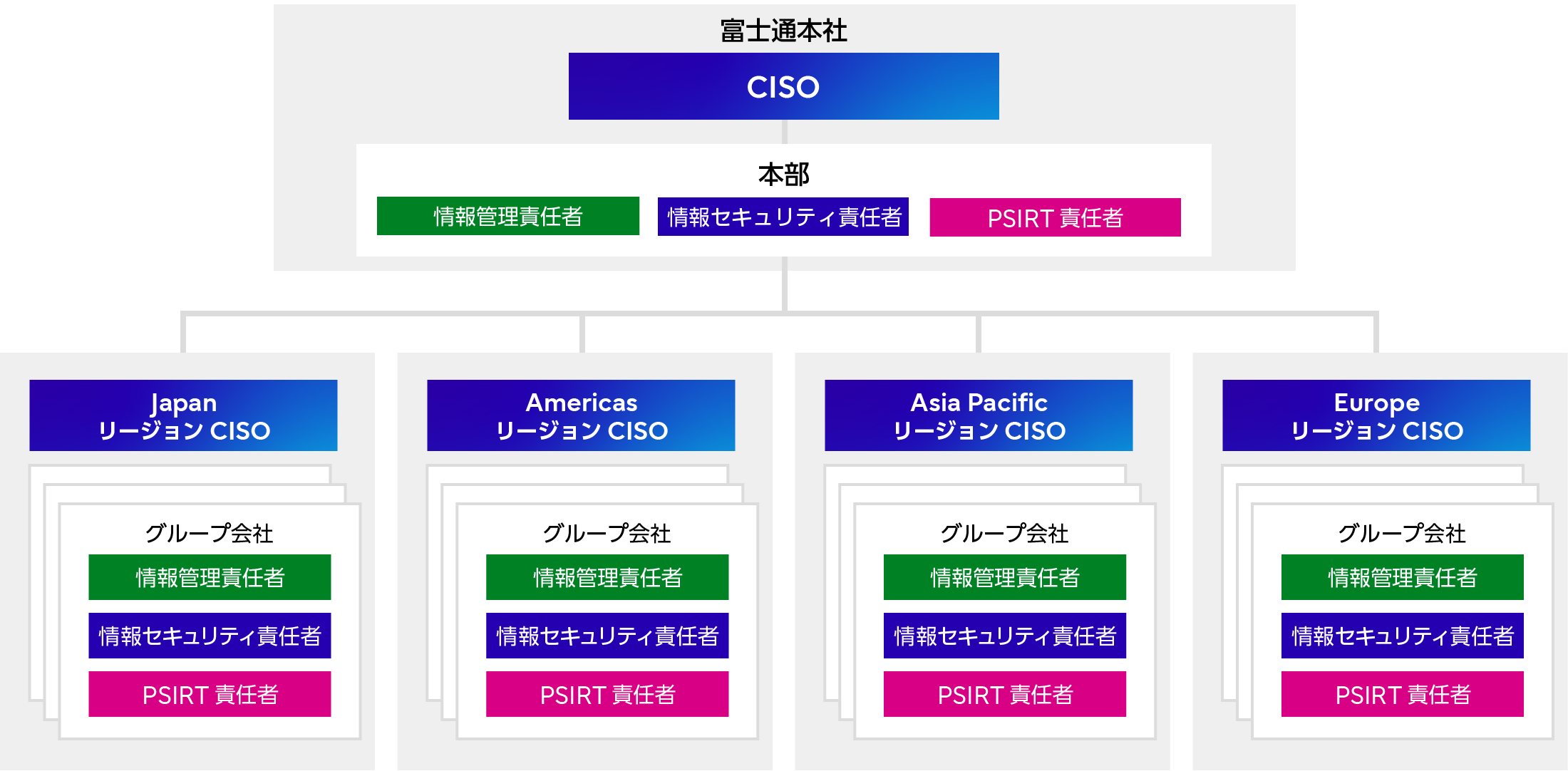

CISOによるガバナンス体制として、日本および海外の3リージョン(Americas、Europe、Asia Pacific)にそれぞれリージョンCISOを設置し、本社方針と各国特有のセキュリティ要件をアラインメントすることで、グローバル体制による情報セキュリティ強化を図っています。

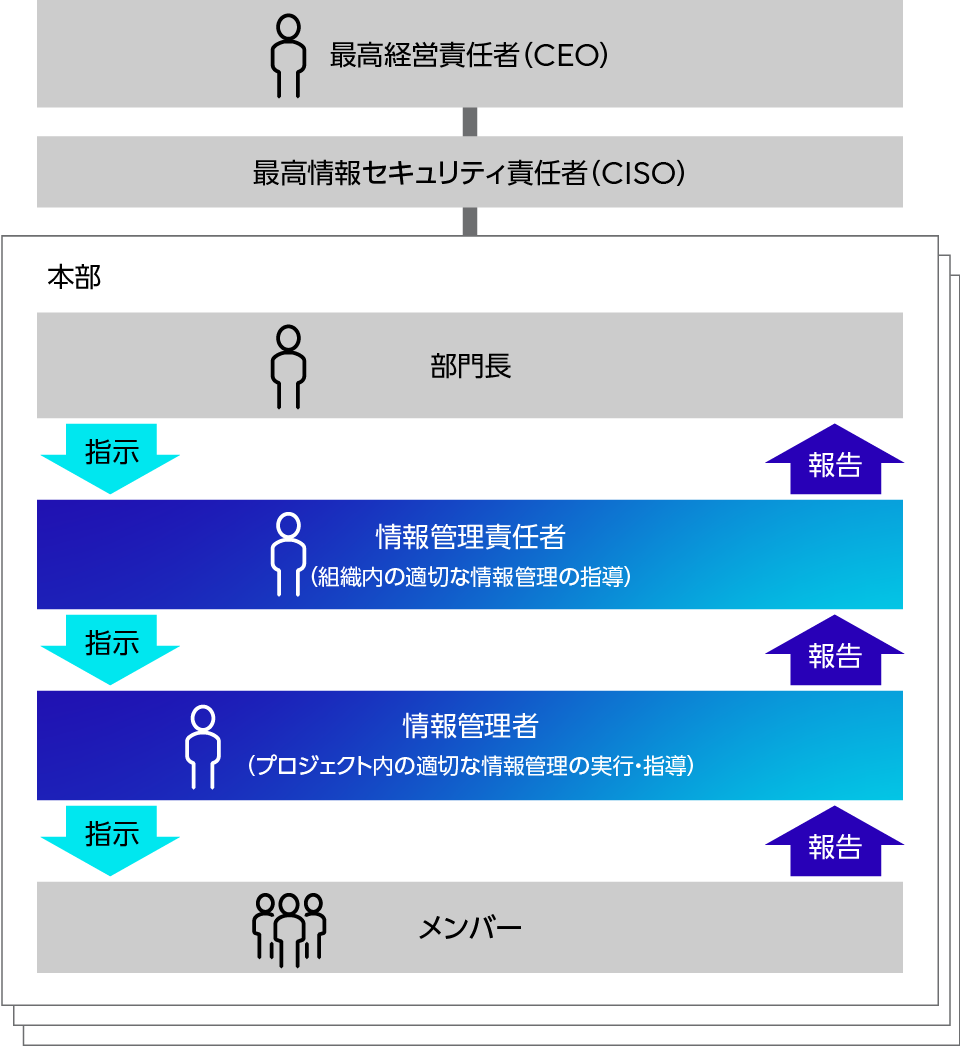

また、富士通本社および日本・海外リージョンのグループ会社については、各部門の自律的な情報セキュリティ強化を担うセキュリティ責任者を配置し、CISOによる統率を強化するための体制を構築しています。

具体的なセキュリティ責任者体制については、情報の管理・保護を統率する「情報管理責任者」、情報システムセキュリティの維持・管理を統率する「情報セキュリティ責任者」、製品に関する脆弱性管理を統率する「PSIRT(注1)責任者」を各部門に配置し、CISOと連携して情報セキュリティの各施策を推進しています。

- (注1)PSIRT:Product Security Incident Response Team

企業内の製品(Product)を対象としてインシデント対応を行う組織や体制です。

CISOと情報セキュリティ責任者による情報セキュリティマネジメント体制

CISOと情報セキュリティ責任者による情報セキュリティマネジメント体制

情報セキュリティの取り組み

情報セキュリティの目指す姿

富士通では、セキュリティ・ライフサイクル・マネジメントを見据えた、プロアクティブな戦略・施策を計画・実行することで、適切なリスクコントロールによる安心してお客様へサービス提供できる情報セキュリティの実現を目指しています。

この目指す姿を実現するため、「進化し続ける高度な情報セキュリティによるサイバー攻撃への対応」 とともに、成功の鍵となる 「従業員一人ひとりの意識改革や組織の風土改革」 を進め、全社一丸となって、情報セキュリティ対応のプロセス・ルール・推進体制を整備し、お客様やパートナー企業との安全なビジネス環境および、富士通グループ全体の情報セキュリティ強化に取り組んでいます。

全社セキュリティリスクマネジメントスキーム

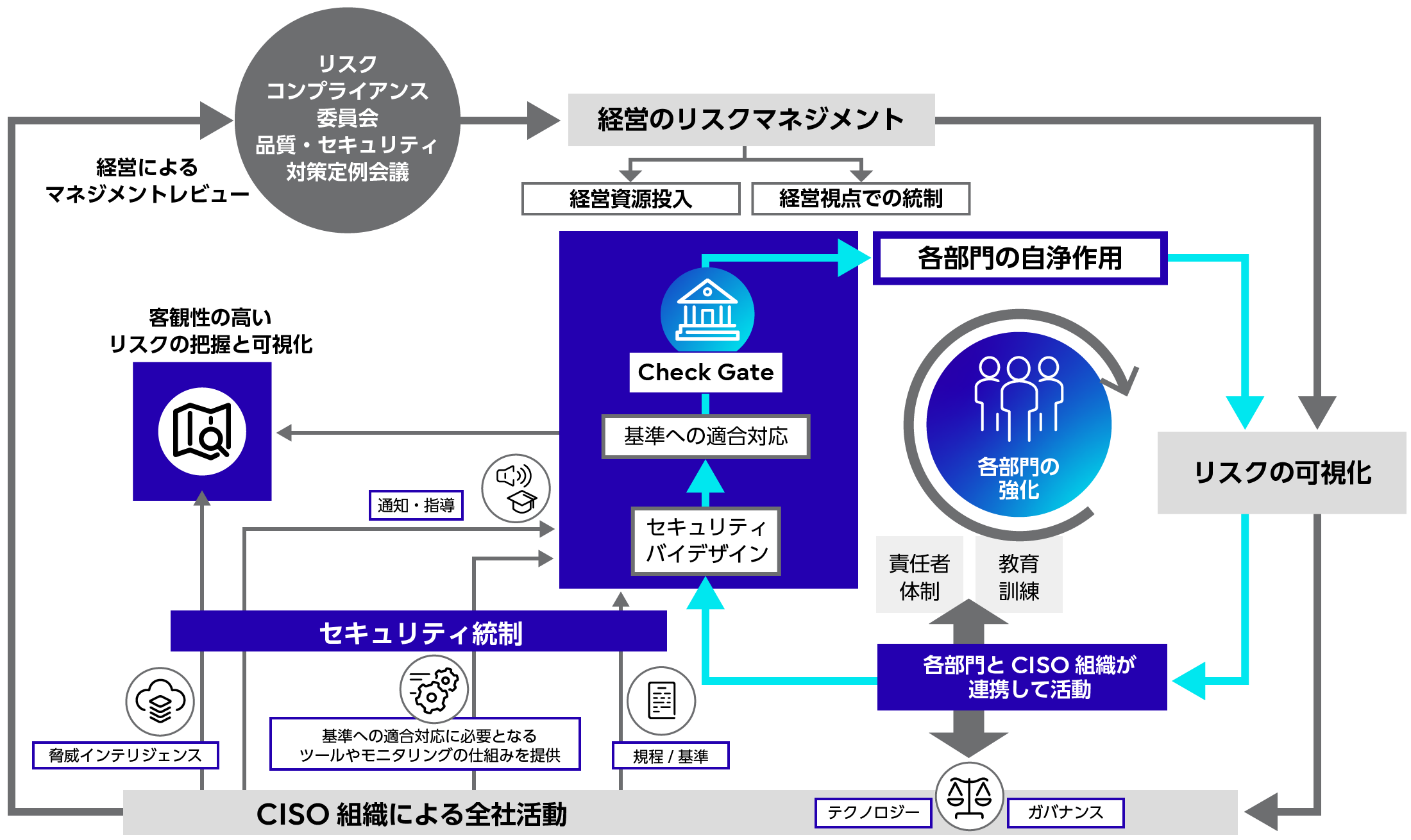

富士通では、客観性の高いセキュリティリスクの把握と可視化および的確な是正を軸とした、「全社セキュリティリスクマネジメントスキーム」を構築し、情報セキュリティの目指す姿の実現に取り組んでいます。

「全社セキュリティリスクマネジメントスキーム」は以下のような二重ループ構造となっており、セキュリティリスクの可視化により明らかになるそれぞれの問題に対してセキュリティ施策を組み合わせることで、経営層と各部門、そしてCISO組織を有機的な活動の中でつなげ、連携して対応するスキームを構築しています。

このスキームのループの中で、リスク・コンプライアンス委員会や品質・セキュリティ対策定例会議といった経営層が直接関与する毎月のマネジメントレビューによるモニタリングを行います。そうすることで、CISOが管轄するセキュリティ施策についても、経営課題として経営層と同じ目線で推進することができ、全社一丸となったリスクマネジメントサイクルを実現しています。

- 外側のループ(グレーの矢印にて表現)

可視化されたリスクを経営層が把握できるようにすることによって経営層の関与を強めるとともに、CISOによるセキュリティガバナンスを効かせたリスクマネジメントを行うための統制ループ - 内側のループ(ブルーの矢印にて表現)

客観性の高いリスク可視化により、自部門の状況を正しく把握することで、各部門の自浄作用(原理原則に基づいた自律的な是正活動)を促進するための自律ループ

二重ループによる全社セキュリティリスクマネジメントスキーム

二重ループによる全社セキュリティリスクマネジメントスキーム

<全社セキュリティリスクマネジメントスキームによって実現すること>

「全社セキュリティリスクマネジメントスキーム」の二重ループは、「セキュリティリスクの可視化」が外側のループと内側のループの共通のチェックポイントとなっており、このチェックポイントを起点に二重ループを回すことで情報セキュリティの継続的な維持・改善・強化を図ります。また継続による定着化を図ることで組織風土の改革を実現します。

<テクノロジーを活用したセキュリティリスクの可視化>

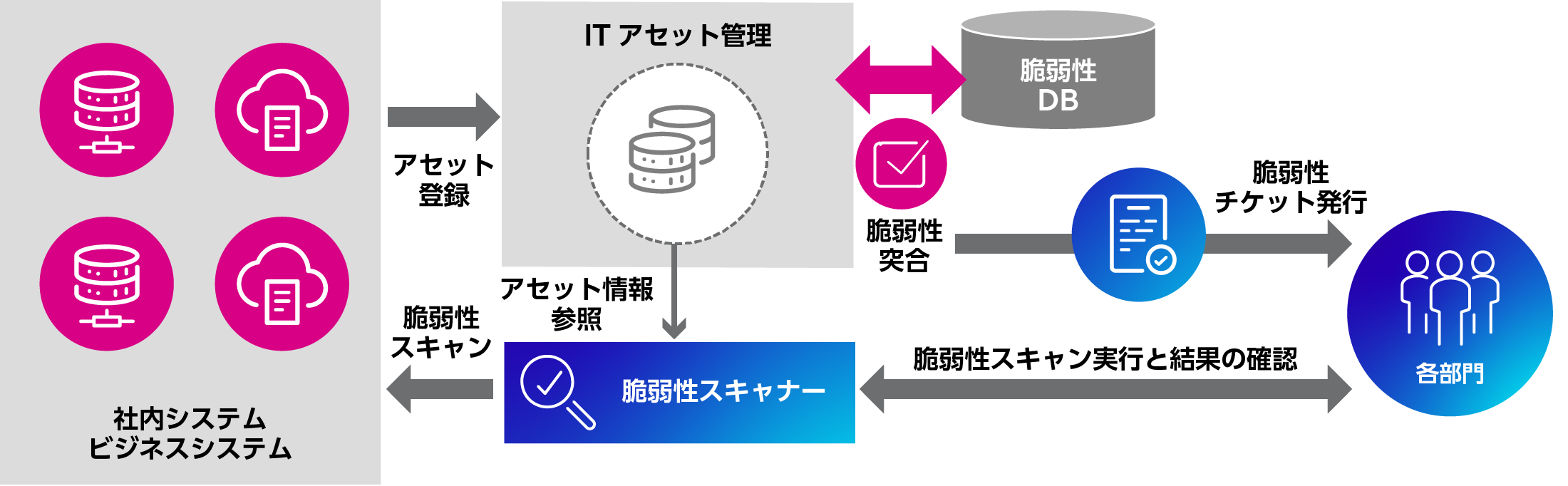

「セキュリティリスクの可視化」 については、CMDB(注2)や、情報管理ダッシュボード(注3)を導入することで、情報システムの残存脆弱性や情報の不適切な管理状態などのリスクをデジタル(機械的)に可視化します。例えば、CMDBに登録されている情報システムの構成情報と脆弱性データベース(注4)を突合し、脆弱性を検知した場合は、是正タスクのチケットを発行することで、システム管理部門に対して是正を指示します。是正指示後の状況についても、脆弱性の残存状況をダッシュボードで可視化することにより、確実な是正完了をモニターします。

なお、リスクの可視化において、特に危険度が高いリスクが検出された場合は、経営層やCISOが関与した統制を行い、より迅速かつ適切な対処を実行します。

- (注2)CMDB:Configuration Management Database / 構成管理データベース

情報システムの構成情報(ハードウェア、ソフトウェア、ネットワークなどの構成情報)を収集し一元管理するためのデータベースです。収集した構成情報は、セキュリティ点検・監査、脆弱性対応、セキュリティインシデント対応に活用されます。 - (注3)情報管理ダッシュボード:デジタル化された情報管理台帳

富士通グループでは情報管理台帳(秘密情報の管理者、管理場所、共有範囲などを管理する台帳)をデジタル化し管理運用しています。さらに実際の情報管理の状態(ストレージサービスの監査ログなど)と整合性チェックを行い、不備などを検出した場合は、管理部門へアラート通知を行うことで早急な対応を可能としています。 - (注4)脆弱性データベース:

既知の製品脆弱性などを収集し一元管理しているデータベースです。

また、各部門についても、リスク可視化を基に自浄作用が働く組織風土を醸成します。

最初のステップとして、従業員自身や組織の情報管理リテラシーの状態(内的要因)、サイバーリスクの実態(外的要因)について可視化し共有します。(見える化)

続いて、従業員一人ひとりが可視化されたリスクの状態を正しく理解・共感(自分ごと化)することにより、各部門の自律的な情報セキュリティ対応(行動化)を促し、これを改善しながら繰り返し定着させることで、自浄作用が働く組織風土を醸成します。

取り組み

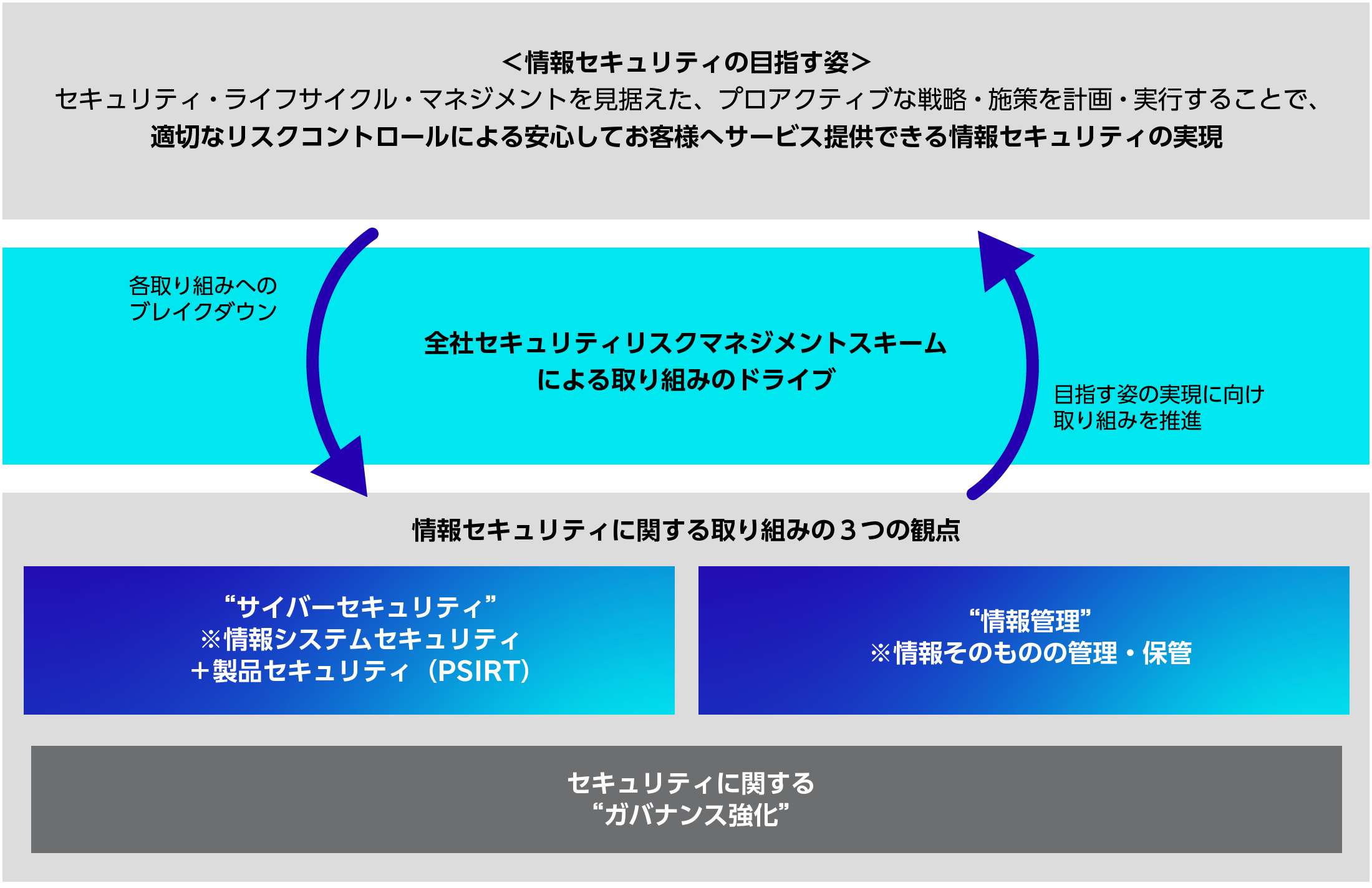

「全社セキュリティリスクマネジメントスキーム」の中で実行されている主な取り組みについて、以下3つの観点で紹介します。

- サイバーセキュリティ

情報システムセキュリティ(情報システムおよびネットワークに対する安全性・信頼性の確保・維持)に加え、富士通製品・サービスのセキュリティ維持活動に関する施策の紹介 - 情報管理

重要情報(秘密情報、個人情報)を含む情報そのものの機密性・完全性・可用性の維持管理に関する施策の紹介 - ガバナンス強化

各セキュリティ施策を浸透・定着化させ、組織全体のセキュリティ強化を図るための、ガバナンス強化施策の紹介

情報セキュリティに関する取り組みの3つの観点

情報セキュリティに関する取り組みの3つの観点

サイバーセキュリティ

富士通の所有するシステムのITアセット管理情報を基軸に、攻撃者からの侵入の防御に加え、侵入された際の検知・防御の両面にて、境界防御とゼロトラストセキュリティを具備していくことで、セキュリティ侵害を未然に防ぐ対応を強化していきます。

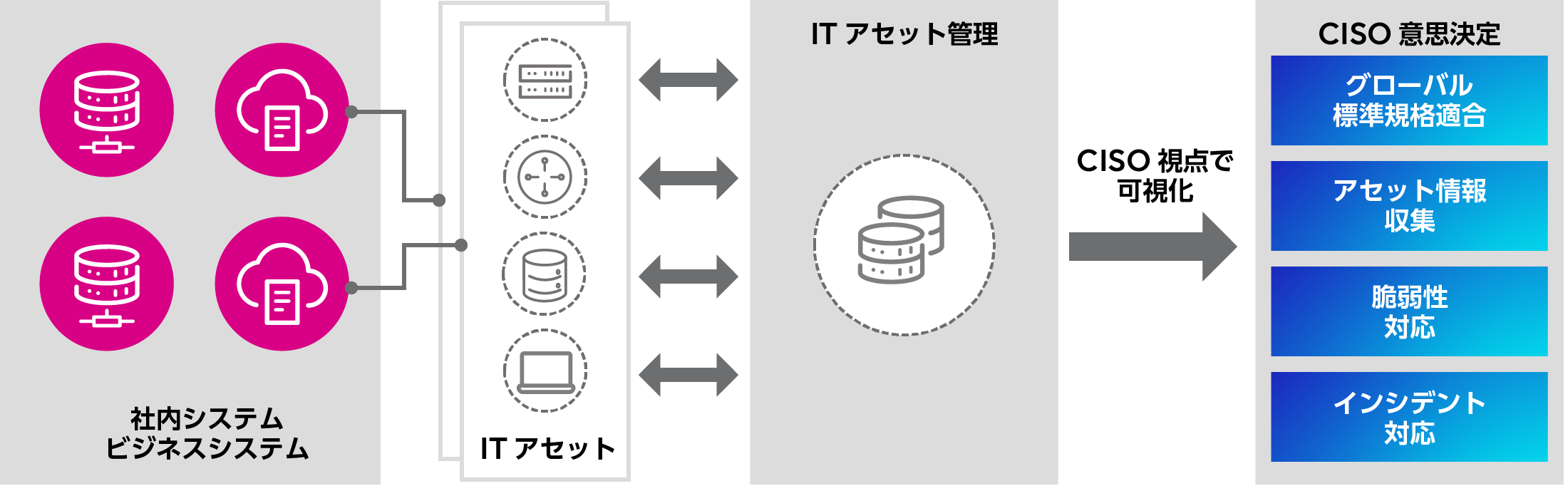

ITアセットの一元管理と連動した施策

<ITアセット一元管理・可視化による自律的な是正>

富士通では、お客様の安心安全でサステナブルな事業活動を支えるため、グローバルに展開しているお客様向けのITシステムおよび、社内ITシステムのITアセット管理を一元化し可視化することで、グループ全体のセキュリティリスクの特定と是正を速やかに実施しています。平時からのリスク管理を強化するとともに、CISO直轄組織によるリスク監査と結果を見える化し、各部門における適切な現状把握と自律的な是正を促進しています。

グローバルITアセット管理

グローバルITアセット管理

<脆弱性の検出と是正>

ITアセット管理情報を基軸に、インターネットから直接アクセス可能となっているシステム(アセット)に対して脆弱性スキャンをかける仕組みを提供することで、システムを管理する各部門による、自律的な定期スキャンと脆弱性の検知をトリガーとした是正対応を可能としています。この仕組みを利用した定期的検査を毎年1回行うことで、脆弱性対応が確実に実施されていることを確認し、さらにリスクの高い脆弱性を検知した際は、CISO直轄組織の関与により、迅速で確実な是正対応を行います。

また、ITアセット管理情報を定期的に最新化し、脆弱性データベースと突合することにより検出した脆弱性について、対象部門へチケット(是正タスク)を発行し、確実な対処を徹底する仕組みを実現しています。この仕組みでは、インターネットから直接アクセスができないシステム(アセット)の脆弱性の検出も可能となっています。

なお、本取り組みによって検知した優先して対処すべき脆弱性(注5)に関して、国内のシステムについては2023年度末時点で対策を完了しています。海外リージョンについては2024年度中に対策を完了する予定です。

- (注5)優先して対処すべき脆弱性:

インターネットから直接アクセス可能かつ個人情報などの重要情報を保持しているシステム(アセット)に残存するリスクの高い脆弱性を指しています。

脆弱性の検出と是正

脆弱性の検出と是正

<脅威インテリジェンスの活用とアタックサーフェスマネジメント>

インターネット表出システムの脆弱性検知と対応を迅速化するため、脅威インテリジェンスの活用を積極的に進めています。脅威インテリジェンスでは、世の中の脅威動向や脆弱性に関する情報、富士通グループの表出システムにおける脆弱性の情報など、攻撃者の視点に立って実際に攻撃を行う初期段階の情報収集を行うことが可能であり、入手した脅威インテリジェンスに対し、インパクトを分析し、迅速な是正対応を実現しています。

さらに、ITアセット管理情報を基軸とした、インターネット表出システムの脆弱性スキャンと組み合わせ、攻撃者の視点からシステムの脆弱性をモニタリングする、アタックサーフェスマネジメントを実施しています。

監視の徹底

サイバーセキュリティを取り巻く環境は常に変化し、攻撃の手口は複雑かつ巧妙化の一途を辿っています。富士通グループではこのような状況下においても、「サイバー攻撃による侵入を100%防ぐことはできない」というゼロトラストな考え方を前提としたセキュリティ監視の強化に取り組んでいます。

セキュリティ監視に対する社内のガイドラインを整備し、定期的なシステム点検を行うことで現状把握と可視化を行うとともに、サイバー攻撃に対する検知能力向上と早期対処に向けた監視の健全化に取り組んでいきます。さらに重要システムに関しては、CISO直轄組織による第三者点検を実施することで監視を徹底するように進めています。

なお、国内の重要システムについては、2023年度末時点でサイバー攻撃に対する検知能力の強化・整備を完了しました。海外リージョンについては、2023年度末に整備計画の策定を完了しており、2024年度中に計画に沿った整備を予定しています。

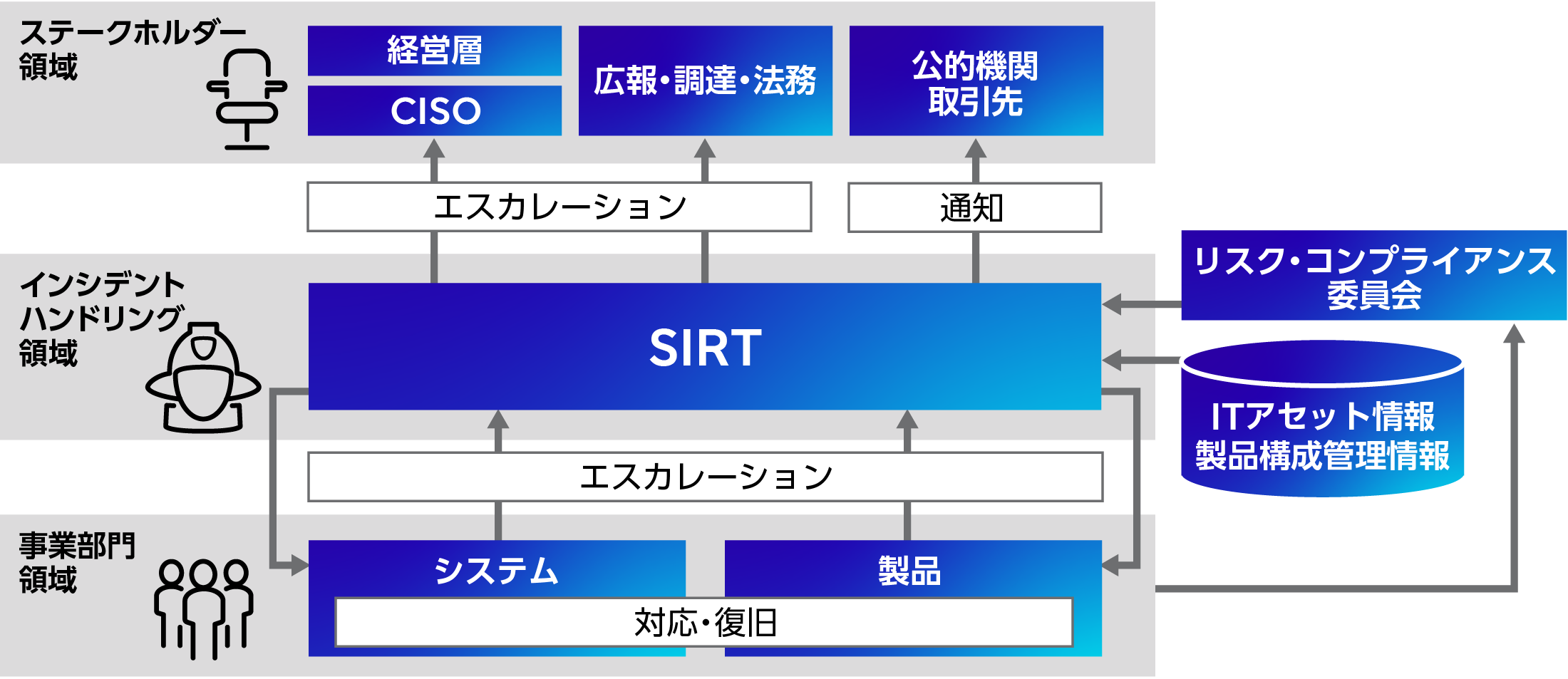

インシデント対応

お客様の安心安全な事業活動を支える企業として、巧妙化・高度化していくサイバー攻撃に対して即応していく必要があります。そのため、平時においてセキュリティインシデントの発生を前提としたインシデント対応のポリシーや体制および対応手順を予め整備し、有事の際には組織としてエスカレーション・対応・復旧・通知という一連の対応を迅速に実施できるよう取り組んでいます。

①エスカレーション

各部門で管理しているシステムや個人用端末においてセキュリティインシデントによる被害の発生を確認した場合、予め準備された手順に従い事象や被害範囲を確認し、すぐに実施可能な応急処置を行うとともに、被害が発生した旨のエスカレーションを行います。エスカレーション後は、セキュリティ統制部門からインシデント対応を支援するセキュリティ統制部門(支援担当)がアサインされ、連携してインシデント対応を行います。

②インシデント対応

インシデント対応では、セキュリティ統制部門とシステムを管理する部門が連携し、被害の拡大を防止するための対応として、インシデントが発生したシステムの停止や特定機能の無効化などを行った後、インシデントの発生原因を調査し根絶(一例として脆弱性に対する修正パッチ適用など)を行います。

③復旧

インシデント発生原因の根絶の後、システムや業務関連のデータを正常な状態に戻し、システムや業務を復旧します。

④通知

公的機関、被害を受けたお客様やお取引先などのステークホルダーに対する説明責任を果たすべく、インシデント情報の共有・報告を行います。

なお、上記のインシデント対応ポリシーや対応手順などを定義したインシデント対応ハンドブック・ガイドラインの策定、および国内への展開は2023年度に完了しており、海外リージョンについては、各国特有の要件などアラインメントを行い、2024年度に展開する予定です。

インシデント対応プロセス

インシデント対応プロセス

<インシデント対応の高度化>

セキュリティインシデントに対応するには、ログ分析・マルウェア解析・ディスクフォレンジックなど技術的観点で事象を正確に理解する必要があります。加えて迅速かつ適切に対応するにあたり、全体の方針を決め社内外関係者と連携し、インシデント対応を行う必要があります。

富士通では、技術的な専門家と、解決までの道筋をリードするメンバーが連携し、エスカレーションプロセスなど各種プロセスに則り、セキュリティインシデントに対応しています。

さらに、攻撃者のツール、プロセス、アクセス手法などの情報を蓄積するとともに、継続的な対応メンバーのトレーニングにより技術的な知識やスキルを向上させています。また、グローバルを含めたインシデント対応の振り返りを行い、体制・ルール・プロセスの改善やノウハウ蓄積を含め、インシデント対応力を継続的に改善していくことで、迅速な対応と影響の極小化ができるよう取り組んでいます。

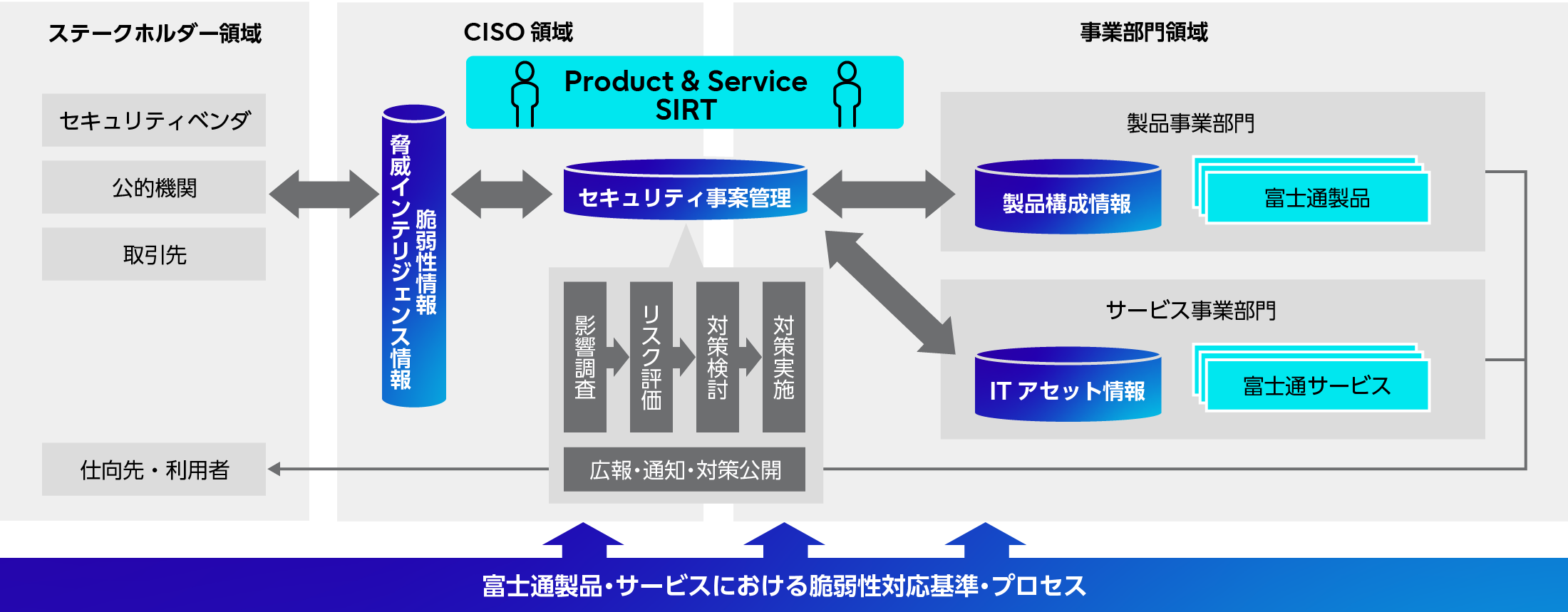

富士通製品・サービスにおけるリスクの未然防止

<xSIRT体制>

富士通の製品やサービスをご利用いただくお客様を守るため、製品構成情報、ITアセット情報、および脆弱性情報を含む脅威インテリジェンス情報の一元的な管理に加え、各部門において脆弱性対応を担当する情報セキュリティ責任者やPSIRT責任者の配置による xSIRT(注6)体制を整備し、製品やサービスの脆弱性に起因するリスクに対してスピーディーでプロアクティブな対応を可能としています。

- (注6)xSIRT:Security Incident Response Team

企業内の製品・サービスを対象としてインシデント対応を行う組織や体制です。

PSIRTと同じような役割を担いますが、xSIRTはより広い範囲での対応を行う体制です。

<プロセス策定>

製品やサービスに与えるリスクの見積り、および製品やサービスに対するリスクを踏まえた脆弱性への対策検討・実行を迅速に遂行するために、脆弱性を起因とするリスクに対する対応基準やプロセスを策定し、統計解析や実際の対応実績を基に、プロセスの継続的な改善を実施しています。

これらの体制やプロセスに基づいて、迅速な脆弱性対応を実現することにより、脆弱性対応に係る期間を短縮し早期解決を図ることで、お客様における二次被害を防止し、お客様の事業継続への影響を極小化します。

なお、本施策による成果の一例となりますが、世界中で被害や影響が拡大し、CISA(注7)から重大リスク警告が発せられた脆弱性起因のサイバー攻撃発生の際に、富士通では該当システム特定と対処を迅速に実施し、情報搾取被害を回避しました。

- (注7)CISA:Cybersecurity and Infrastructure Security Agency

アメリカ合衆国サイバーセキュリティ・社会基盤安全保障庁

富士通製品・サービスにおける脆弱性対応体制

富士通製品・サービスにおける脆弱性対応体制

情報管理

情報保護マネジメントシステム

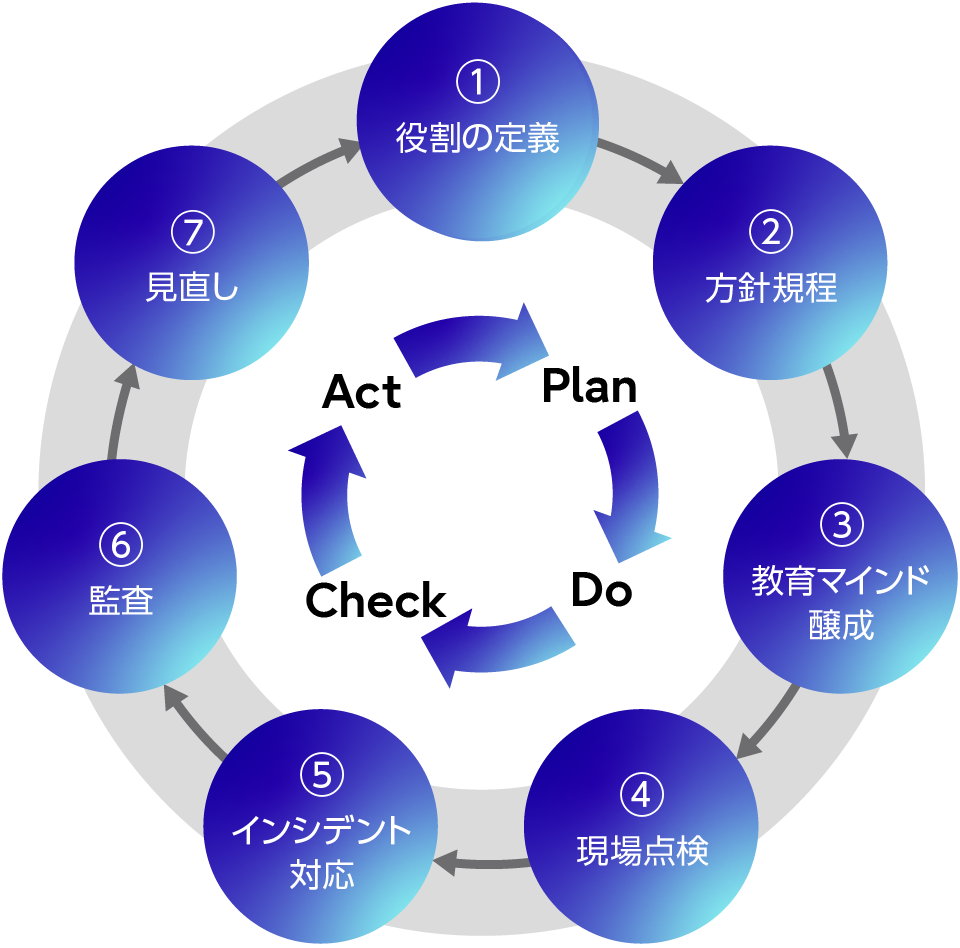

情報保護マネジメントシステム

富士通および国内グループ会社では、個人情報を含む他社秘密情報および、当社秘密情報を適切に保護するため、情報保護マネジメントシステムによる運用を行うとともに、「①役割の定義」から「⑦見直し」に至るPDCAを回しています。守るべき情報資産を明確にするために、情報の分類をグローバルで統一しつつ、部門ごとの自律した情報保護活動(業種・業態による規制等)において、お客様、お取引先の状況に応じた適切な管理を設定し、情報を保護する取り組みを実施しています。

また、適切な情報管理を支援するため、情報管理ダッシュボードなどを活用した様々な自動化支援ツールを提供し、実効性と安全性を兼ね備えた運用の実現に向け、改善も随時行っています。

情報保護マネジメントシステムにおける主な活動内容は以下の通りです。

情報保護管理体制および役割

情報保護管理体制および役割

情報セキュリティ講座 2023-2024

情報セキュリティ講座 2023-2024

①役割の定義

CEOの下、CISOを中心としたグローバルなネットワークで、情報を管理保護する体制を構築し、各部門においては、部門ごとの管理責任者を任命するとともに役割を明確化し、適切な情報の取り扱いを推進しています。

②方針・規定

情報を正しく取り扱うため、必要な規程や手順を定め、年間の活動計画を立てています。

また、法改正への対応を含めた方針・規程の見直しを定期的に行っています。

③教育・マインド醸成

社員一人ひとりの意識とスキル向上のため、立場や役割に応じて必要な情報を提供するとともに、テレワーク等の環境変化に応じた様々な教育や情報発信を行っています。

毎年、役員を含む全社員を対象とした情報管理教育(eラーニング)の実施と、いつでも受講可能な情報管理の教材を社内に公開しています。

※2023年受講者実績:38,603名

④現場点検

保有している情報資産を特定、分類し、さらにリスク分析を行い、定期的な棚卸しを行っています。

⑤情報管理インシデント対応

情報管理インシデントへの対応を迅速かつ適切に行うための体制や、エスカレーションルート、手順等をグローバルで整備しています。

⑥監査

部門ごとの情報管理の状態を情報管理推進部門が第三者観点で確認し、是正や改善の指示・提案を行っています。

⑦見直し

監査結果・インシデント・苦情を含む外部からの意見、法改正、環境の変化等を考慮し、情報保護マネジメントシステムの改善・見直しを図っています。

個人情報の保護

プライバシーマーク

プライバシーマーク

富士通では、グローバルでの個人情報保護体制を構築し、個人データ保護の強化を図っています。CISO直轄組織と法務部門主導の下、各リージョンおよびグループ会社と連携し、GDPR(注8)を含む各国の法令に準ずる対応を行っています。個人情報の取り扱いに関しては各国の公開サイトにてプライバシーポリシーを掲載し公表しています。

- (注8)GDPR:General Data Protection Regulation / 一般データ保護規則

2018年5月25日に施行された個人データ保護を企業や組織・団体に義務づける欧州の規則で、個人データの欧州経済領域外への移転規制やデータ漏えい時の72時間以内の報告義務などが規定されています。

日本では個人情報の保護を目的とし、2007年8月に一般財団法人日本情報経済社会推進協会よりプライバシーマーク(注9)の付与認定を受け、現在も継続的に更新し、個人情報保護体制の強化を図っています。国内グループ会社でも、必要に応じて各社でプライバシーマークを取得し、個人情報管理の徹底を図っています。また、部門ごとの情報管理の状態を情報管理推進部門が第三者観点で確認し、是正や改善の指示・提案を行っています。2023年度は全部門にて内部監査を実施しています。

- (注9)プライバシーマーク

JIS Q 15001:2017に適合した個人情報保護マネジメントシステムの下で、個人情報を適切に取り扱っている事業者に付与されるものです。

なお2023年度、富士通社内に設置した「富士通お客様相談センター個人情報保護総合窓口」へ寄せられたお客様プライバシーに関する相談・苦情はありませんでした。また、個人情報保護法令に基づいた政府や行政機関へのお客様情報の提供実績もありませんでした。

情報システムの認証取得

富士通グループは、情報セキュリティの取り組みにおいて、第三者による評価・認証の取得を積極的に進めています。

ガバナンス強化

富士通では、グローバルでセキュリティガバナンスを強化するため、複合的なアプローチによりセキュリティリスクの極小化に取り組んでいます。

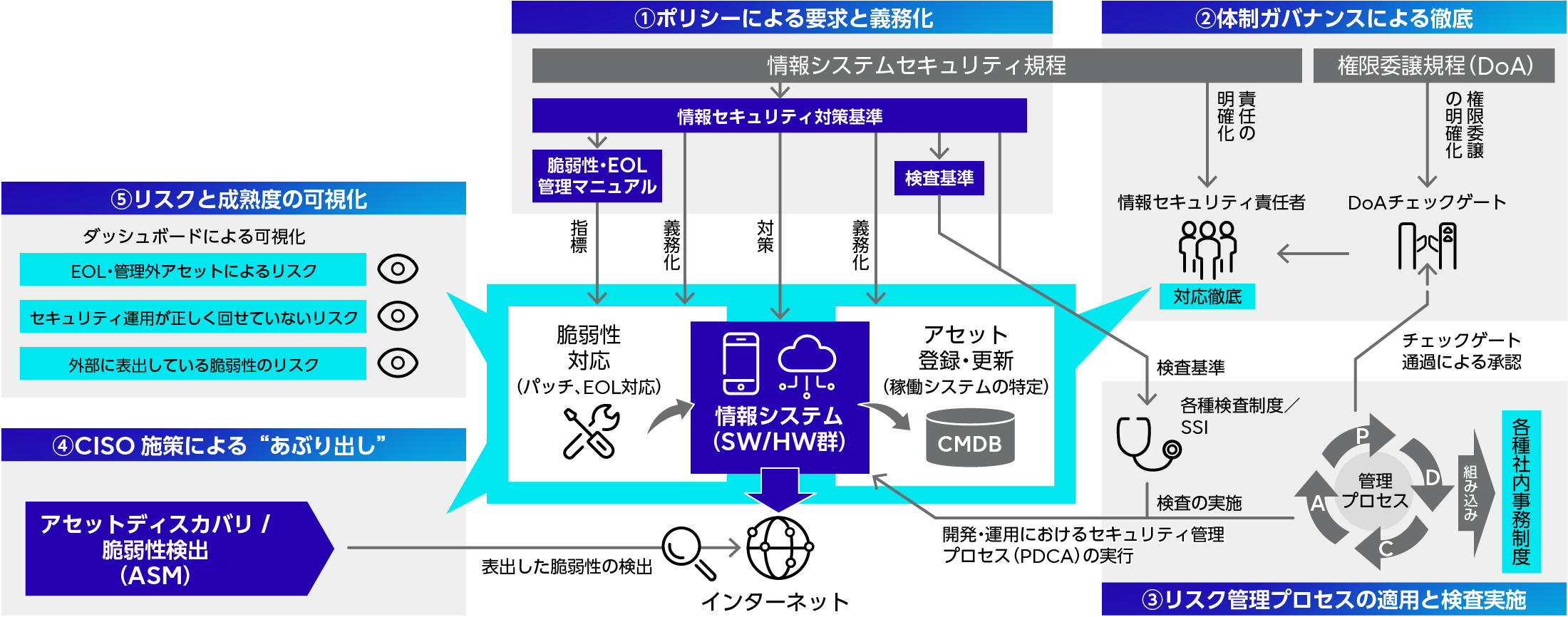

グローバル共通でのガバナンスを徹底させるため、「①ポリシーによる要求を義務化」することで対応すべきことを明確化し、さらに、情報セキュリティ責任者体制による「②体制ガバナンスによる徹底」で対応を徹底、冒頭の「サイバーセキュリティ」に関する対策である「③検査と監査の実施」「④ASMによる”あぶり出し”」を有機的に組み合わせることで、各部門が自律的に行う確実なセキュリティ対策を実現しています。

また、次項「セキュリティ成熟度のメータリング」などの施策も加え「⑤リスクと成熟度の可視化」をすることで、自律的にセキュリティ対策を講じる風土を醸成し、サイバーセキュリティ対応の自浄作用を促進しています。

ガバナンス強化施策の全体像

ガバナンス強化施策の全体像

セキュリティ成熟度のメータリング

富士通では、「全社セキュリティリスクマネジメントスキーム」による組織ガバナンス強化を円滑に推進するための仕組み(両ループの共通接点)として、各種セキュリティ対策の状況を把握するための「セキュリティリスク・成熟度モニター」を活用しています。

リスクを可視化する「リスクモニター」と、成熟度を可視化する「成熟度モニター」の2つの機能を持っており、経営層、各部門の双方で同一の尺度による「リスクの把握」および「成熟度のチェック」が可能となっています。

<リスクモニター>

「リスクモニター」では、富士通本社およびグループ会社の各部門を俯瞰して、リスクに関する数値を可視化しています。前述の脆弱性スキャンなどの施策により検出したリスクについて、重要度別の是正残数をヒートマップやグラフで表示しており、重要度の高いリスクを優先した対応が可能となっています。

<成熟度モニター>

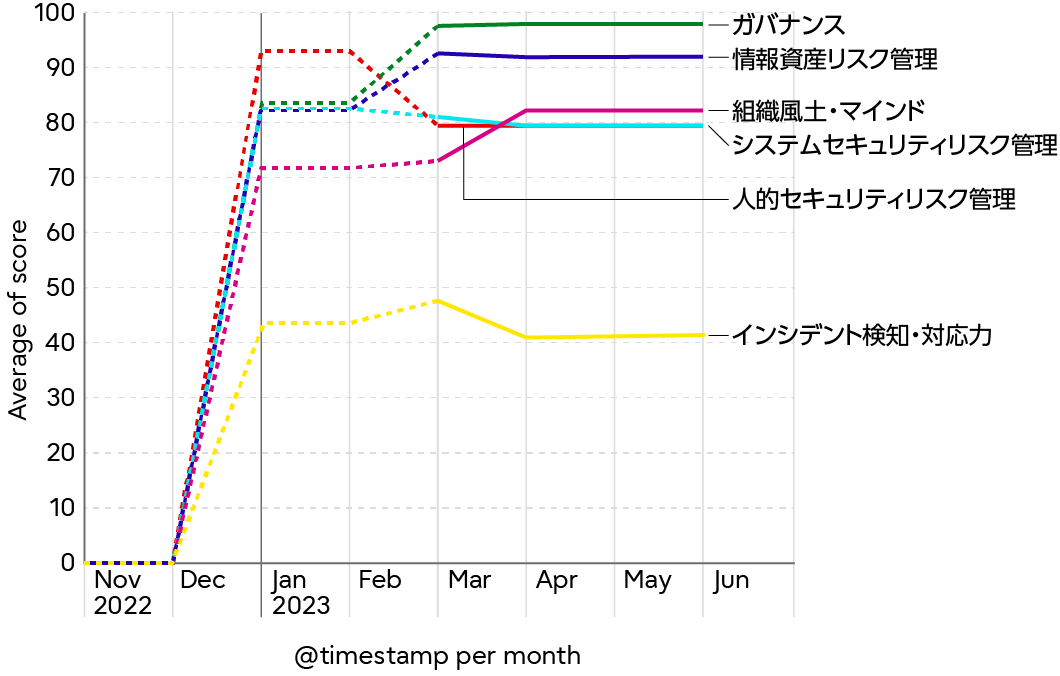

「成熟度モニター」では、脆弱性の発生状況や、脆弱性を是正するまでの対応速度、といった要素をデジタルにスコアリングしています。富士通本社およびグループ会社の各部門の成熟度を月単位で可視化することで、現在の状態や目標との差異の把握による、具体的な施策や是正対応を自律的に講じる風土を醸成し、各部門のサイバーセキュリティ対応の自浄作用の促進を図ります。

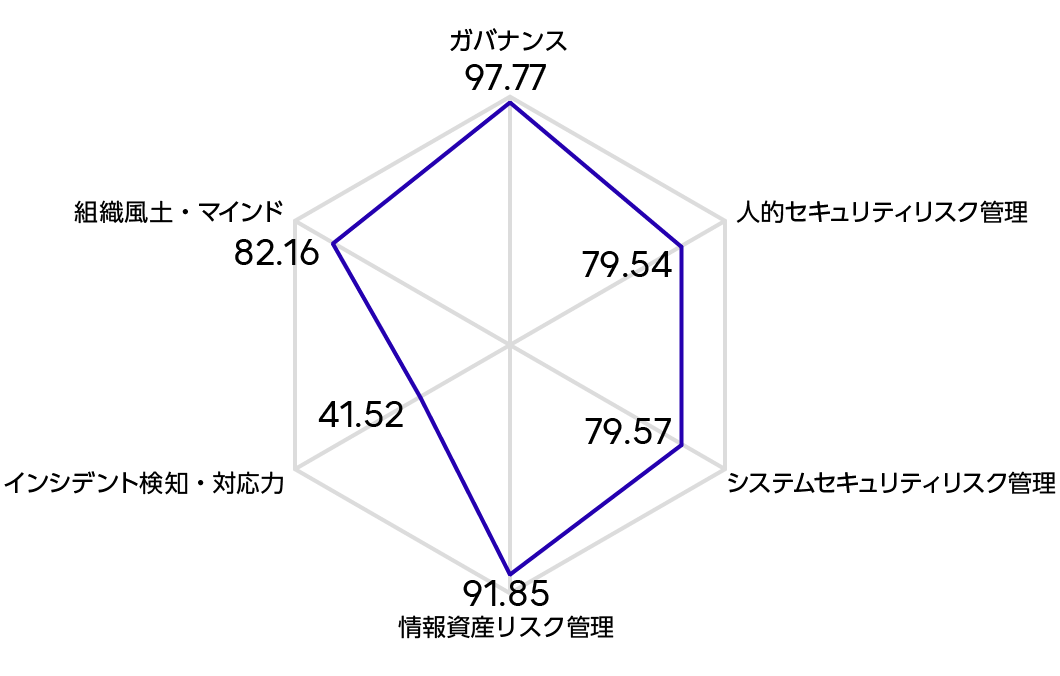

セキュリティ成熟度評価の指標は、国内外で実績のあるサイバーセキュリティ能力成熟度モデルC2M2(注10)や、セキュリティインシデントマネジメントの成熟度モデルSIM3(注11)を参考にした上で、成熟度スコアをセキュリティ施策におけるデータから機械的にスコアリングする方法を独自に取り入れて評価しています。評価の内容については、ガバナンス、人的セキュリティリスク管理、システムセキュリティリスク管理、情報資産リスク管理、インシデント検知・対応力、組織風土・マインドのカテゴリー別に6軸で成熟度をスコアリングしています。

なお、上記富士通内部のメータリングに加え、社外のセキュリティレイティングサービスなども利用しており、第三者から見た客観性の高い富士通のセキュリティ対応状況のスコアリングについて継続的に確認し、サイバーセキュリティ対応力強化を図っています。

- (注10)C2M2:Cybersecurity Capability Maturity Model

- (注11)SIM3:Security Incident Management Maturity Model

以下は、成熟度モニターの表示例となります。

会社成熟度

会社成熟度 成熟度スコア推移(会社全体)

成熟度スコア推移(会社全体)セキュリティ成熟度の可視化グラフ(サンプル)

フレームワーク・ルール・プロセスの周知・浸透

富士通では、グローバルでセキュリティ対策レベルを統一し、底上げするため、主に2つの取り組みを行っています。

<富士通グループ情報セキュリティ対策基準>

1つ目は、富士通グループにおけるセキュリティ対策の基準となる「富士通グループ情報セキュリティ対策基準」の策定です。グローバルスタンダードであるNIST(注12)の「CSF」(注13)、「SP800-53」(注14)および「ISO/IEC27002」を参考に165の管理策から構成されており、情報システムの重要度等に応じた管理策の適用がルール化されています。また、これら管理策の適用を支援するマニュアルまたはガイドラインといった資材を整備しています。

<リスクマネジメントフレームワーク>

2つ目は、富士通グループにおけるセキュリティリスク管理の枠組みである「リスクマネジメントフレームワーク」の策定です。グローバルスタンダードであるNISTの「SP800-37」(注15)を参考に、各組織および各情報システムが持つセキュリティリスクを識別し、組織的かつ適切に管理するためのプロセス群が規定されており、各組織における定期的なリスクマネジメントと、各情報システムの開発フェーズおよび運用フェーズにおけるリスクマネジメントをルール化するとともに、これらプロセス群を富士通グループの各種業務プロセスに組み込むことで周知・浸透を図っています。

なお、国内は、2023年度より「リスクマネジメントフレームワーク」の運用を開始しており、2024年度は海外リージョンへ運用を拡大する予定です。

これら2つの取り組みを富士通グループ内に展開し、「リスクマネジメントフレームワーク」プロセス群の実行を通じて、「富士通グループ情報セキュリティ対策基準」に基づく管理策を各組織および各情報システムに適用するとともに、継続的な改善プロセスを回していくことにより、セキュリティ対策の効果的な実装とセキュリティ・バイ・デザインの実現に努めています。

- (注12)NIST : National Institute of Standards and Technology

- (注13)CSF:Cybersecurity Framework

- (注14)SP800-53:NIST SP800-53 Rev.5 Security and Privacy Controls for Information Systems and Organizations

- (注15)SP800-37:NIST SP800-37 Rev.2 Risk Management Framework

セキュリティ訓練・マインド醸成・人材育成・責任者成熟化

上記で述べたセキュリティ成熟度の向上を下支えする施策の1つとして、セキュリティ教育・訓練に取り組んでいます。中でも近年発生したインシデントの再発防止にとりわけ注力しています。具体的には全社必修教育としている情報セキュリティ教育において、最新のセキュリティ脅威の動向やインシデント事例を共有するとともに、事案対応から学んだ教訓と必要とされる施策の周知徹底を行い、従業員一人ひとりのセキュリティマインドの醸成とスキル強化に取り組んでいます。

<セキュリティ教育、訓練>

情報管理およびサイバーセキュリティに関する基本的な教育に加え、最新動向や事案対応から学んだ教訓を周知徹底しています。また、システム管理者向けにはシステム監視のガイドラインを発行するなどして、専門人材のスキルアップにも取り組んでいます。インシデントを完全に防ぐことは難しいため、「有事を起こさないための取り組み」から「有事が起こることを前提とした取り組み」へ見直し、全社のインシデント対応力強化に取り組んでいます。その1つとして、富士通グループでは、役員・社員を対象にした全社訓練を半年に1回の頻度で実施しています。具体的には、社会的インパクトのあるインシデントが発生した際にも、迅速な対応と影響の極小化を目的に、役員や各部門が参加するインシデント訓練、ビジネスや社内業務に携わるSE・ビジネスプロデューサーを対象に実践的なシナリオを想定した訓練を実施しています。訓練での気づきは、「インシデント対応」の項目でご紹介した「インシデント対応ハンドブック・ガイドライン」に適宜反映し、各部門と共有しています。さらに、従業員一人ひとりのセキュリティマインドの醸成を目的とした標的型メール訓練も継続的に実施しています。

※2023年度の訓練実施回数:全社訓練2回、標的型メール訓練1回

<セキュリティ体制強化と人材育成>

富士通グループとして、CISOおよびCISO直轄組織からの定期的な社内への情報発信を行うとともに、各部門に配置したセキュリティ責任者を通じてセキュリティ施策を展開し、セキュリティに関する考え方や行動の変革に取り組んでいます。

また、2023年より、セキュリティ人材像、特に各部門に配置しているセキュリティ責任者の人材像を再定義し、プロフェッショナル認定制度の見直しを行いました。セキュリティ責任者の役割と責任を明確化したうえで報酬制度を含めた見直しを行い、2023年1月より先行して国内から各部門のセキュリティ体制を強化しています。

なお、前述の「セキュリティ成熟度のメータリング」による可視化によって各部門の実態を共有するとともに、セキュリティ責任者コミュニティやセキュリティ責任者会議・分科会などによる定期的コミュニケーションを通じ、各部門とともに組織のセキュリティ成熟度向上に取り組んでいます。