高度化、巧妙化するサイバー攻撃への最新防御策!

富士通が提案する

ITインフラ安全対策とは

コロナ禍において在宅勤務によるリモートワークの普及や、クラウドシフトが急速に進む中、社内ネットワークの外側で業務を行うシーンが拡大。結果、サイバー攻撃のリスクが高まっている。また、ランサムウェア被害のニュースは日々報告されており、企業活動はもちろん、社会基盤に影響を及ぼしかねないケースも目立ってきた。ターゲットの企業を攻撃するために、関連企業を踏み台にするなど高度化、巧妙化が進むサイバー攻撃に対し、いかに先進技術で防御していくか。富士通は、これまで防御対策が遅れていたファームウェア領域に対し、最新サーバーOS、最新PCサーバーのアプローチから安全対策を提案。また近年、被害が増えているファイルサーバーの安全対策として、防御と復旧の観点からソリューションを提示。富士通は、一歩先行くITインフラの安全対策により企業や社会の安心安全の実現に貢献していく。

対策が遅れていたファームウェアへの攻撃が増加

IPA(独立行政法人情報処理推進機構)が公表している「情報セキュリティ10大脅威2021」では、1位ランサムウェアの被害、2位標的型攻撃による機密情報の窃取がトップ2となった。特に注意を必要とするのが、ランサムウェアの標的型化だ。従来、ウイルスメールを無差別に配信する攻撃手法だったランサムウェアが、標的型攻撃と同様に巧妙な手口で企業・組織のネットワークに侵入し、データの暗号化や情報の窃取により身代金を要求する。関連企業を踏み台とするケースもあるため、企業の規模を問わず攻撃への防御が求められる。

標的型ランサムウェア対策では、PCだけでなくITインフラを担うサーバーも、OSからハードウェア、ネットワークまで多層防御が必要となる。これまで、ファイアーウォールといったネットワーク対策、修正パッチによるサーバーOS対策、セキュリティソフトによる監視と駆除など、サイバー攻撃に対する様々な対策が講じられてきた。しかしながら、近年、多層防御における盲点となっていたファームウェアを狙う攻撃が急増しており、その対策が急務となっている。

ハードウェアを制御するファームウェアは、サーバーの根幹を担うものだ。ファームウェアの1つ、BIOS(Basic Input/Output System、基本入出力システム)は、OSが起動する前に動作するため、BIOSが感染し改ざんされても、OS上で動くセキュリティソフトでは検出できない。改ざんによりOSの起動停止や、BIOS内にマルウェアを潜ませてシステム内に侵入し機密情報を窃取することも可能となる。またOSからの修復が難しいため、感染後の対策に時間を要し被害拡大が懸念される。

マイクロソフトが2021年3月に発表したレポート「セキュリティシグナル」では、80%の企業が過去2年間に1回はファームウェアへの攻撃を経験していると公表している。富士通は、これまで安全対策が遅れていたファームウェア領域に対し、最新サーバーOS「Windows Server 2022」、「Fujitsu Server PRIMERGY」第3世代インテル® Xeon® スケーラブル・プロセッサー搭載サーバー(以下、PRIMERGY )ではOSとハードウェアの両方から新しいテクノロジーを活用した提案を行っている。

OS、ファームウェアにハードウェアを組み合わせた最新防御対策

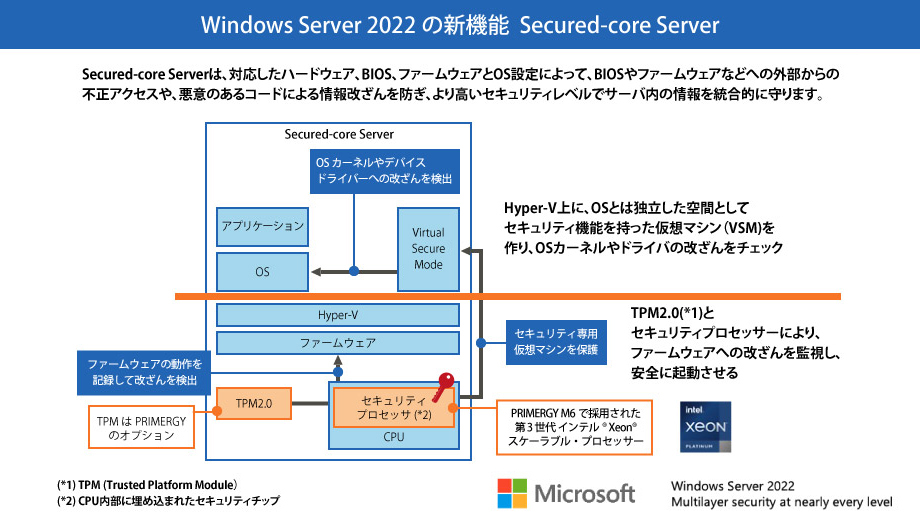

Windows Server 2022における強化ポイントの1つが、ファームウェアからOS、データ、ネットワークまでカバーする高度なマルチレイヤセキュリティの実現である。なかでも、ファームウェアレベルの攻撃(BIOSやファームウェアなどへの不正アクセスや、悪意のあるコードによる情報改ざん)を防御するSecured-core Serverは、ファームウェアやOSの機能とハードウェアを組み合わせた最新かつ先進的な防御対策だ。Secured-core Serverは、2つの仕組みでファームウェアレベルの攻撃を検知する。

1つめは、Hyper-V上にOSとは独立した空間として、セキュリティ機能を持った仮想マシンVSM(Virtual Secure Mode、仮想保護モード)を作り、OSカーネルやデバイスドライバ―への改ざんをチェックする。

2つめは、TPM(Trusted Platform Module)2.0というセキュリティチップによりサーバー起動時にBIOSなどが改ざんされていないかをチェックし安全に起動する。TPMはセキュリティ機能を提供するモジュールだ。具体的には、サーバー起動時にTPM2.0にファームウェアの動作を記録し、次回の起動時に動作が変わっていないかをチェック。セキュリティチップは、VSM自身が正常に起動したか否かも検証しVSMを保護する役割も担う。セキュリティチップ(TPM2.0)は、PRIMERGYのオプションとして提供される。

富士通は、Windows Server 2022の特長を最大限に活かす最新PCサーバーの提供を通じて強固な安全対策の提案を行っている。

サーバー通電開始からOS起動まで“信頼のチェーン”による防御対策

従来、ランサムウェアやDDoS攻撃などはOSやアプリケーションの脆弱性をターゲットとしていた。近年、サーバーのファームウェアを改ざんしシステム破壊を狙うPDoS攻撃のリスクが急増している。PDoS攻撃などへの防御対策として、アメリカ国立標準技術研究所(NIST)は、2018年にセキュリティ規格「NIST SP 800 193」を発表し、PFR(Platform Firmware Resiliency)と呼ばれるセキュリティ対策を定義した。

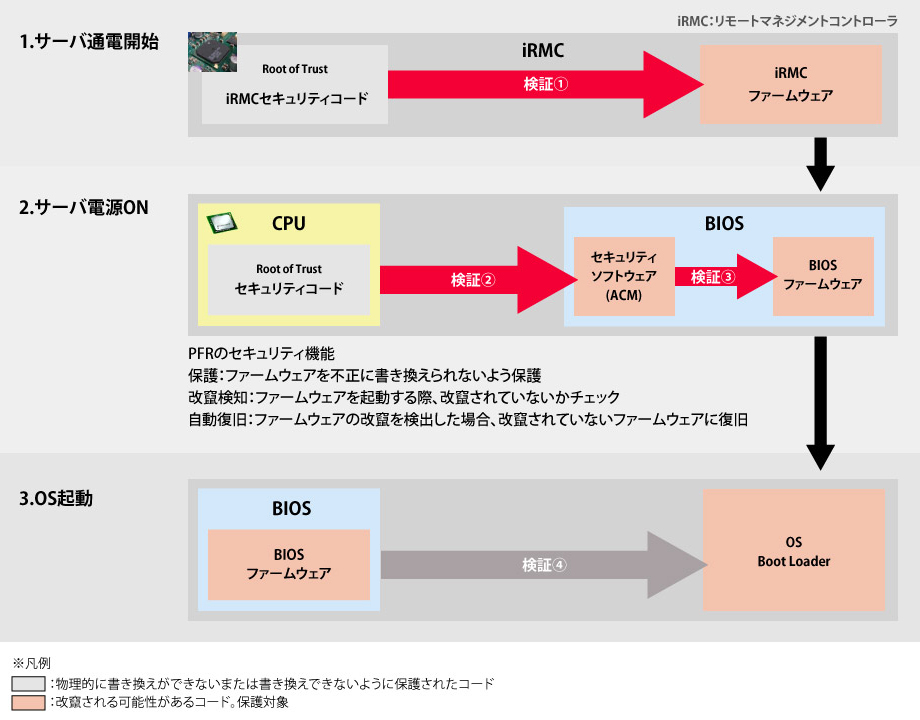

ハードウェアベースのソリューションを使ったPFRは、物理的に書き換えができないデバイス(Root of Trust)が最初に起動するファームウェアを検証、次に最初に検証したファームウェアが2番目に起動するファームウェア検証というように、1つ前に起動したファームウェアが次に起動するファームウェアを順次検証し、システム全体のファームウェア間で“信頼のチェーン”を形成し信頼を確保する。

PRIMERGY は、1.サーバー通電開始、2.サーバー電源ON、3.OS起動の3つの段階でファームウェアの検証をPFRで実現している(※1)。

PRIMERGYのPFRを採用した仕組みの概要図

PRIMERGYのPFRを採用した仕組みの概要図

- 1.サーバー通電開始

- PRIMERGYシリーズは、遠隔からの監視や操作を受け付けるための特殊な半導体チップiRMC(integrated Remote Management Controller)を搭載している。通電開始 にiRMCセキュリティコードがiRMCファームウェアの改ざんをチェックし、改ざんを検出すると改ざん前のファームウェアを復旧し起動する。

- 2.サーバー電源ON

- セキュリティソフトウェアを検証し、セキュリティソフトウェアがBIOSファームウェアの改ざんをチェック。改ざんを検出した場合はシステム電源をOFFにし、iRMCファームウェアが改ざん前のBIOSファームウェアに復旧する。

- 3.OS起動

- BIOSファームウェアがOSの改ざんをチェックする。

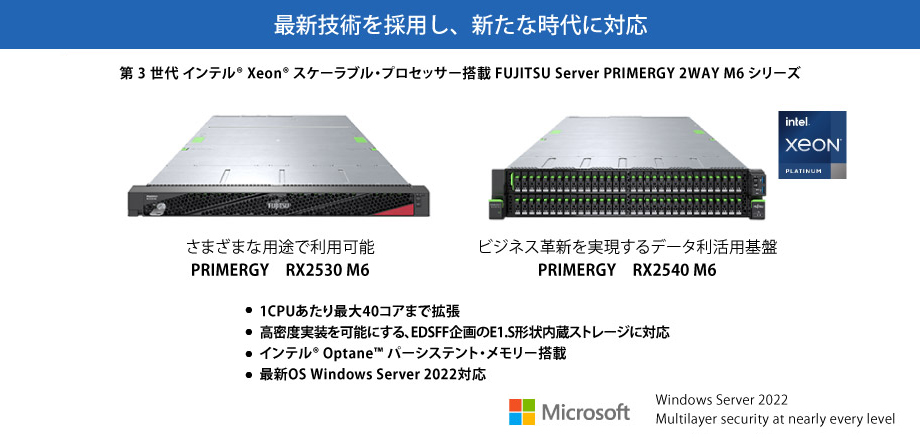

富士通は、PFRの採用によりサーバーの通電開始からOS起動まで“信頼のチェーン”を形成することでファームウェアやOSの改ざんを防止する。また、PRIMERGY RX2530/RX2540 M6では物理的な安全対策として、ハードディスクの抜き差しを行うフロントベゼルの施錠もオプションで提供している。

PRIMERGY は、2018年から2020年まで3年連続で国内x86サーバー市場(出荷台数)においてシェアNo.1(※2)を獲得。最新モデルのPRIMERGY RX2530/RX2540 M6は、安全対策の強化だけでなく、CPUをはじめとする最新テクノロジーで企業のビジネス革新を支援する。

(※1)PRIMERGY M6シリーズにおいて、一部未対応機種もございます。

(※2)国内x86サーバー市場 出荷台数シェア(Source IDC Quarterly Server Tracker, 2021Q2, Share by Company, Japan Product Category: x86 Server)

関連情報

独自OS、バックアップ機能で防御と復旧の両方を実現

IPA「情報セキュリティ10大脅威2021」のもう一つの注目すべき点は、「テレワーク等によるニューノーマルな働き方を狙った攻撃」が初めてながら3位にランクインしたことだ。テレワークの普及に伴い、ファイル共有を行うファイルサーバーの重要性が高まる中、身代金を目的とするランサムウェアによるファイルサーバーへの攻撃が増えていることが背景と考えられる。

テレワークを支えるVDI(仮想デスクトップ)環境では、ファイル共有に加え、大量のユーザーデータがファイルサーバーに集約されるため、ファイルサーバーが攻撃を受けると、業務停止に追い込まれる可能性がある。巧妙化・高度化する脅威に対し、ファイルサーバーの安全対策をいかに実現していくか。ウイルス対策ソフトやファイアーウォールなどの基本的な対策とともに、ファイルサーバー自身の安全対策の重要性が高まっている。その様な中、ファイルサーバーとして高度な機能を提供する富士通のストレージ「ETERNUS AX/HX series」は、防御と復旧の2つの観点で強固な安全対策を実現できる。

防御の観点では、堅牢な独自OS ONTAPの採用がポイントとなる。汎用OSと比べて独自OSは攻撃対象となるケースは少なく、ウイルスへの感染リスクを下げることができるからだ。また標準機能のFPolicy(FilePolicy)により拡張子に基づき特定ファイルを拒否するブラックリスト、特定ファイルのみを許可するホワイトリストの設定も可能だ。

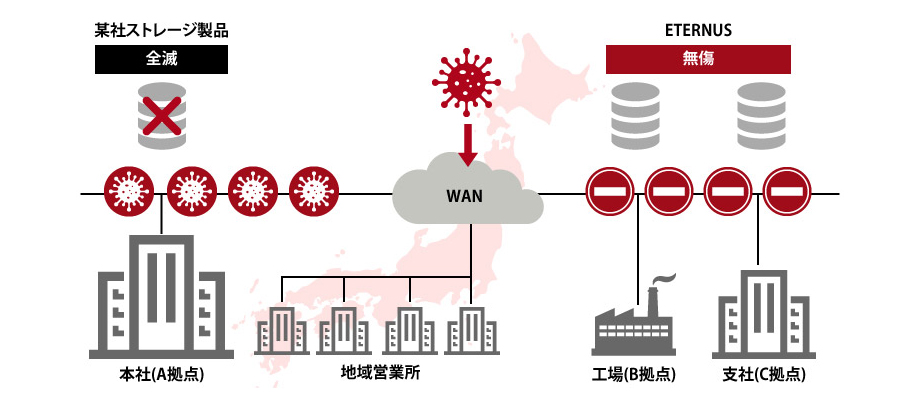

独自OSの堅牢性が役立った事例として、国内製造業のA社で、本社側の汎用OS搭載のサーバーがランサムウェアに感染した際も、工場側で採用していたファイルサーバーETERNUSは被害を受けなかった。

汎用OS搭載のサーバーがランサムウェアに感染したが、独自OSを採用したファイルサーバーETERNUSは攻撃を回避できた。

汎用OS搭載のサーバーがランサムウェアに感染したが、独自OSを採用したファイルサーバーETERNUSは攻撃を回避できた。

復旧の観点では、簡単かつ高速なバックアップ、リストアがポイントとなる。差分コピーで複数世代をバックアップできるSnapshotは、ストレージ筐体内に読み込み専用で保存されるため、ランサムウェアにより暗号化されるリスクはない。万が一、本番データが感染した際にも、SnapshotのバックアップデータからSnapRestoreにより感染直前の状態に瞬時に戻すことが可能だ。また、SnapMirrorを使った筐体間バックアップにより遠隔地へバックアップすることで事業継続性も実現。さらに、ONTAPをパブリッククラウド上で稼働させるCloud Volumes ONTAPにより、パブリッククラウドにもSnapMirrorなどを使ってバックアップすることも可能だ。

情報流出は、サイバー攻撃だけではなく、従業員の不正も要因となる。ETERNUS AX/HX seriesは、株式会社網屋のサーバーアクセスログ管理ツールALog ConVerterと連携することで、「誰がいつどのファイルにアクセスし、どういうアクションをしたか」、専門知識がなくてもアクセスログを収集・解析することができる。また、レポート/アラート機能を利用することで不審なアクセス検知も容易だ。

高度化、巧妙化するサイバー攻撃を防御するためには、最新技術を搭載したOSやPCサーバーの採用が重要なポイントとなる。またデータ保護の観点では、独自OSを採用し高度なバックアップ機能を有するファイルサーバー特化型ストレージも有効だ。富士通はこれからもサイバー攻撃のトレンドを捉え、先進技術を活用したITインフラ安全対策を行い、企業や社会の安心安全の実現に貢献していく。

PRIMERGYに採用されている第3世代インテル® Xeon® プロセッサーはクラウド・コンピューティング、リアルタイム分析、ミッション・クリティカルな業務の処理、ビッグデータのインサイトを提供します。データセンターの効率性および信頼性が向上し、あらゆるワークロードの処理に対応します。

PRIMERGYに採用されている第3世代インテル® Xeon® プロセッサーはクラウド・コンピューティング、リアルタイム分析、ミッション・クリティカルな業務の処理、ビッグデータのインサイトを提供します。データセンターの効率性および信頼性が向上し、あらゆるワークロードの処理に対応します。

本コンテンツは、日経BPに掲載されたコンテンツを再構成したものです。

最新セミナー情報

富士通のHCI PRIMEFLEXについて、もっと知りたい!導入するときのノウハウを知っておきたい方に向けて、セミナーを随時開催しています。この機会にぜひご参加ください。

(時期により開催していない場合がございます、あらかじめご了承ください。)

お得なキャンペーンモデルをご提供

富士通ではHCIのお得なキャンペーンモデルを期間限定の特別価格でご提供。

この機会にぜひ富士通のHCI PRIMEFLEXのご導入をご検討ください。

富士通のHCI PRIMEFLEX製品ラインナップ

- PRIMEFLEX for VMware vSAN

SDSにVMware vSANを使用したVMwareベースでのHCIです。オールフラッシュによる高性能が必要な場合や、高い拡張性(最大64ノード)が必要なシステムにお勧めです。 - PRIMEFLEX for Nutanix Enterprise Cloud

Nutanix社のソフトウェア「Acropolis」と管理ツール「Prism」をPRIMERGYにプレインストールしたHCIです。スモールスタートに最適で、ディスクの大容量搭載も可能なモデルです。 - 富士通のHCI 特長

「短期間で導入可能」「優れた柔軟性と高い拡張性」「専用管理ツールで運用効率化」など富士通HCIが選ばれる理由をご紹介。 - 富士通のHCI製品 選択ガイド

富士通では豊富なHCI製品をラインナップ。お客様システムに合わせた製品をおえらびいただけます。

エフサステクノロジーズの仮想化基盤 HCI 製品情報

エフサステクノロジーズの仮想化基盤 HCI 最新情報

もっと詳しく!エフサステクノロジーズの仮想化基盤 HCI を知りたい方はこちら

仮想化基盤 PRIMEFLEX ハイパーコンバージドインフラストラクチャーに関するお問い合わせ

-

Webでのお問い合わせ

入力フォームへ当社はセキュリティ保護の観点からSSL技術を使用しております。

-

お電話でのお問い合わせ

富士通コンタクトライン(総合窓口)

0120-933-200(通話無料)受付時間:9時~17時30分(土曜・日曜・祝日・当社指定の休業日を除く)

本サイトについて

この製品に関するお問い合わせは、富士通株式会社のフォームを使用し、2024年4月1日よりエフサステクノロジーズ株式会社が対応いたします。

-202x49px_tcm102-7514827_tcm102-2750236-32.png)