Prisma Cloud

Prisma Cloudはクラウドサービスの安心安全な利用のため、セキュリティリスクを検知してアラート通知するサービス(CSPM)及び、コンテナ環境等のワークロードへの不正アクセスや設定ミス、脆弱性の可視化を支援するサービス(CWPP)です。

クラウドサービス利用でこんな『お悩み』ありませんか?

-

クラウドの設定に関する『お悩み』

- AWSとAzureなどクラウドを複数利用しているため、一元的にセキュリティリスクを把握することが難しい

- NIST SP800やISO27001などの各種コンプライアンス標準に沿ったクラウド設定になっているのか確認することが難しい

- セキュリティ業界のデファクトスタンダードのサービスを探している

Prisma Cloudの

クラウドセキュリティポスチャ管理(CSPM)

で解決 -

脆弱性に関する『お悩み』

- 管理者としてシステムのコンテナ、VM、OS等の脆弱性を把握できていない

- 開発の初期段階から脆弱性の確認・対処ができておらず、手戻りによる対応コストが増大している

- コンテナの増減が激しい環境を監視することが難しい

Prisma Cloudの

クラウドワークロード保護プラットフォーム(CWPP)

で解決

クラウドセキュリティポスチャ管理(CSPM)

クラウドサービスを利用時に、セキュリティリスクを検知してアラートを通知するクラウドセキュリティポスチャ管理(CSPM:Cloud Security Posture Management)をご提供します。

特長

-

統合セキュリティ管理

- 業務に応じて複数クラウドが混在している場合においても、複雑化しやすいセキュリティ状況の一元化が可能です。

- 多数のクラウド管理者による設定変更を一元的に監視し、脆弱な設定によるリスクを通知します。

- 脆弱な設定に対しては是正策を提示します。

- 各クラウド管理者による設定変更とアラート発生の関係性を、タイムラインで可視化できます。

-

コンプライアンス標準に基づく診断

- 各種コンプライアンス標準からクラウド設定に関連する項目がデフォルトポリシーとして用意されており、クラウド環境を診断することができます。(注1)

- 定期的に各種コンプライアンス標準へのセキュリティ準拠状況を検査することが可能です。

-

(注1)Prisma Cloud Administrator's Guideの“Compliance Dashboard”に対応するコンプライアンス標準一覧を記載

https://docs.paloaltonetworks.com/prisma/prisma-cloud/prisma-cloud-admin/prisma-cloud-compliance/compliance-dashboard.html

-

セキュリティ業界のデファクトスタンダード

- セキュリティ業界のデファクトスタンダードのサービスです。(注2)

- Palo Alto Networks社の幅広いポートフォリオを組み合わせて、入口/出口対策のできる次世代ファイアーウォール(VM-Series)から内部対策が可能な(Prisma Cloud)まで幅広く対応することも可能です。

-

(注2)“Palo Alto Networks、ガートナーのエンタープライズ・ネットワーク・ファイアウォール部門のマジック・クアドラントで7年連続「リーダー」と評価される”,

Palo Alto Networks, https://www.paloaltonetworks.jp/company/in-the-news/2018/palo-alto-networks-seven-time-gartner-magic-quadrant-leader , (参照 2019-11-11)

, (参照 2019-11-11)

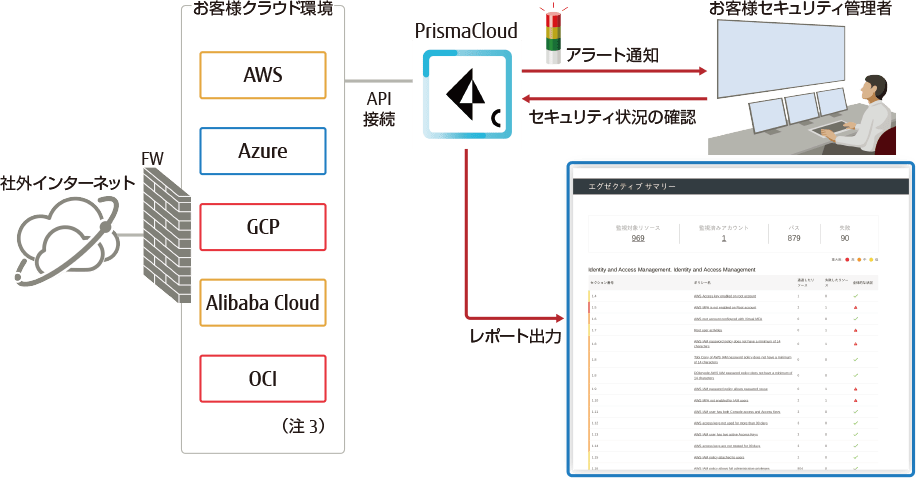

サービスイメージ

クラウドサービス(AWS/Azure/GCP/Alibaba Cloud/OCI)におけるセキュリティリスクのある状態を検知してアラートを通知します。

怪しい行動や設定を検知し被害を最小限に抑え込むことが可能です。

-

(注3)

- Amazon WebServices、Amazon WebServices ロゴ、[およびかかる資料で使用されるその他のAWS商標]は、Amazon.com,Inc.またはその関連会社の商標です。

- Microsoft Azureは米国Microsoft Corporationの米国およびその他の国における商標または登録商標です。

- Google Cloud Platform (GCP) は、Google LLCの商標です。

- Alibaba Cloudは、Alibabaグループ・ホールディング・リミテッドおよび関連会社の登録商標です。

- OCI (Oracle Cloud Infrastructure) は、Oracleおよびその関連会社の登録商標です。

検知する対象

-

①コンフィグ:セキュリティの脆弱な設定を検知します。

- IAMのパスワードポリシーが設定されていない

- ロギング機能(VPCフローログなど)が有効化されていない

-

②IAM設定(AWS向け):ユーザー、ワークロード、およびデータに割り当てられた不適切なアクセス許可を検知します。

- 過剰な未使用の特権が有効になっている

- グループ外のユーザに対するリソースへのアクセスが許可されている

-

③イベント監査:権限の追加などのセンシティブな構成変更を検知します。

- ルートユーザの利用を検知

- 各種セキュリティ的に重要なコンフィグの変更が発生

-

④ネットワーク:疑わしいIPアドレスからのアクセスを検知します。

- インターネットからの通信を許可しているクラウド上のサーバやDBを検知

- Bitcoinのマイニングで利用されるポートへ内部からの通信を検知

-

⑤アノマリ検知:管理者の行動を学習し、不審な行動を検知します。

- 数千キロ離れた場所から数分以内に同じアカウントでログイン

- いつも利用しているOS、ブラウザと異なる環境からログイン

クラウドワークロード保護プラットフォーム(CWPP)

コンテナ環境等のワークロードへの不正アクセスや設定ミス、脆弱性の可視化を支援するクラウドワークロード保護プラットフォーム(CWPP:Cloud Workload Protection Platform)をご提供するサービスです。

特長

-

脆弱性可視化

- 随時更新される公開脆弱性情報(CVE :Common Vulnerabilities and Exposuresなど)を基に、コンテナ、VM、OS等の脆弱性可視化を行うことができます。

- モデル化による自動分析機能を用いた不審な挙動の可視化ができます。

-

開発初期からのセキュリティ対策

- CI/CDツールと連携してコンテナイメージをスキャンすることでデプロイ前にセキュリティ問題を把握可能です。

- 開発段階でコンテナイメージをスキャンすることで、納品時のセキュリティ品質を担保することができます。

-

自動監視

- 普段どのような通信やプロセスが発生しているかのモデル化が可能です。

- モデル化により、自動でのポリシー生成及びブロックが可能となっており、拡張が続く環境でも管理者の手を煩わせずに保護ができます。

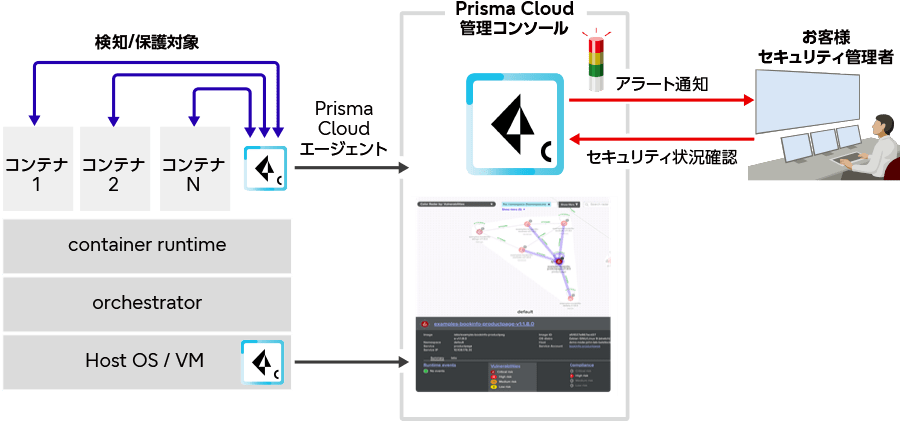

サービスイメージ

コンテナ、Host OS、VM等におけるセキュリティリスクを可視化してアラートを通知します。

不正アクセス、設定ミスや脆弱性を検知/保護し、被害を最小限に抑え込むことが可能です。

主な機能

-

脆弱性管理:Build,Ship,Runの各フェーズで脆弱性を検知

- クラウド環境で利用されるホスト、イメージ、コンテナ、サーバレスに関わる脆弱性情報を網羅

- 個別環境に合わせて自動的に脆弱性情報の重大度を設定

-

ランタイム保護:ランタイムの脆弱性、設定不備からの保護

- マシンラーニングによりアプリ毎の動作モデルを自動生成して不審な動きを明示化

- コンテナやホストのログを継続的に取得しているため、有事の際のフォレンジックが可能

-

WAAS(Web-Application and API Security):Web攻撃からの保護

- OSI 参照モデルにおけるレイヤー7のFirewall機能, IDS / IPS機能, Web アプリ攻撃対策が可能

- 意図的に設定した通信ポリシーと実際に行われている通信の動きをマップで可視化

提供内容・価格

富士通ではPrisma Cloudのライセンス提供に加えて、お客様からのお問い合わせを日本語でお受けするサービスを提供しております。通常は英語でPalo Alto Networks社にお問い合わせする必要がありますが、弊社がお客様の窓口となり日本語でサポートいたします。

| 商品名 | 提供内容 | 価格 |

|---|---|---|

| Prisma Cloud |

|

個別見積(年額) |

関連リンク

お問い合わせはこちら

Webでのお問い合わせ

-

入力フォームへ

当社はセキュリティ保護の観点からSSL技術を使用しております。

電話でのお問い合わせ

-

富士通コンタクトライン(総合窓口)

0120-933-200(通話無料)受付時間:平日9時~17時30分 (土曜・日曜・祝日・当社指定の休業日を除く)