高度化するサイバー攻撃をいかに守るか

ゼロトラストのネットワーク環境構築のために、まず着手すべきこととは

人間の心理的な弱点を衝き、

高度な技術を駆使するサイバー攻撃

パンデミックを経験する中で、多くの企業でテレワークが広がりつつある。その背景には、働き方改革やウェルビーイングの追求といったこともある。テレワークを上手に使えば生産性の向上とともに、社内の多様性を高め、イノベーションの促進に役立てることもできるはずだ。

ただし、テレワークをシステム面で支えるIT部門にとっては、大きなチャレンジかもしれない。

テレワークが一気に拡大した2020年春、VPN接続の急増によるネットワーク帯域のひっ迫で、その対策に苦労したIT部門は少なくないだろう。そもそも、テレワークが広がれば、セキュリティ対策でカバーすべき領域も広がる。

加えて、クラウドシフトという潮流もある。従来はオンプレミス環境にあった多くのシステムがクラウド事業者のデータセンターに移行しつつある。

こうした変化の一方で、サイバー攻撃の手法は巧妙化している。人間の心理的な弱点を衝いた攻撃は増えており、最近増えているランサムウェア攻撃にもそうした側面がある。また、攻撃側の技術は高度化しており、ソフトウェアに潜む未知の脆弱性を利用するゼロデイ攻撃による被害も目立つ。

以前よりも守りにくくなった企業のシステムを、巧妙化するサイバー攻撃が狙っている。セキュリティ対策の難易度は高まるばかりだ。

こうした中で注目が集まっているのが「ゼロトラスト」というコンセプトである。「企業ネットワークの内側を守る」「安全地帯をつくる」という従来型の発想にとらわれることなく、社内・社外を問わず「どこからでも、オフィスにいることと同じようにアクセスできる環境」を保持するための考え方だ。だが、いきなりそうした環境を構築するのは簡単ではない。次ページ以降で、ゼロトラスト実装のための具体的なアプローチを考えてみたい。

利用の都度、認証や制御を適切に行う。

それがゼロトラストの本質

サイバー攻撃が巧妙化する中では、企業ネットワークの内部といえども安全とは言い切れない。したがって、「根拠もなく信頼はすべきではない」を出発点にセキュリティを考える必要がある。富士通の斎藤 建氏はこう説明する。

富士通株式会社

富士通株式会社

プロモーション統括部

マネージャ 斎藤 建

「何も信頼しないからこそ、利用するときにはその都度、認証や制御を適切に行う必要があります。これがゼロトラストの本質です」

テレワークの進展を受けて、自宅やシェアードオフィスなどの外部と企業ネットワークをVPNで接続するという手法を採用した企業は少なくない。確かに、これでセキュリティを高めることはできるが、やがて帯域のひっ迫という問題の顕在化や、守るべき領域が社外にも広がることによるセキュリティ対策の運用負荷への影響も懸念される。

ゼロトラストはこうした課題への解決アプローチでもある(図1)。ユーザーは場所にとらわれることなく、認証と制御の仕組みを介してオンプレミスやクラウドのアプリケーション、データベースなどにアクセスすることができる。

では、このようなゼロトラストを実装した環境をいかに構築するか。特にテレワークによるトラフィックが増えると、VPNの帯域が不足しがちとなる。この点に留意しつつ、ゼロトラストのネットワークを検討する必要がある。

「帯域のひっ迫という課題は、ボトルネックの特定が容易ではなく、対策がとりにくいのが実情です。ただし、原因は一箇所だけではなく、様々な要因が複雑に関係している場合があります。そこで、SASE(Secure Access Service Edge)が有効な場合がよくあります」と斎藤氏は指摘する。

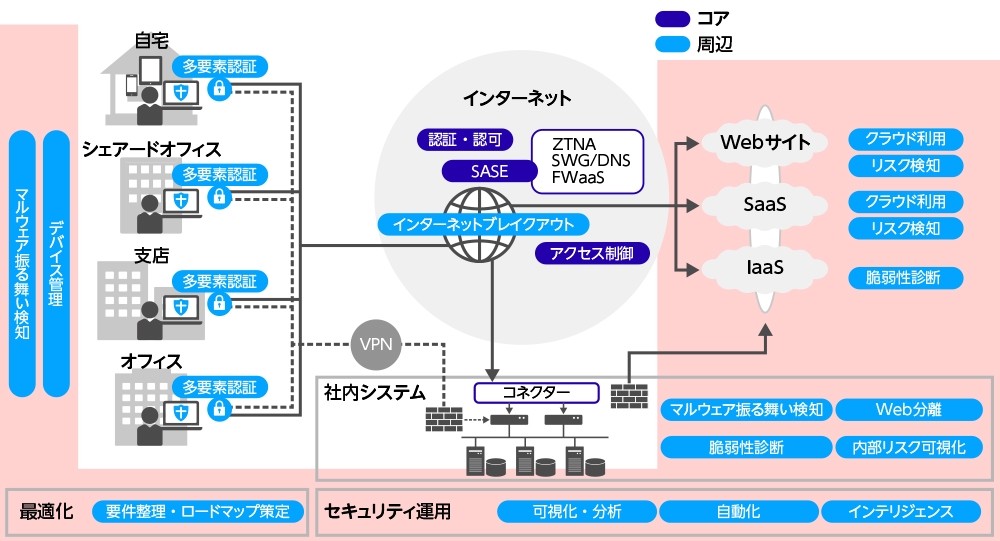

図1:ゼロトラストネットワークの全体像

図1:ゼロトラストネットワークの全体像

ユーザーはオフィスや自宅など様々な場所から安心して各種システムに接続することができる。その際、認証・認可やアクセス制御、SASEなどの仕組みが不可欠。富士通は各種ソリューションを組み合わせて、ゼロトラストの実装をサポートしている

SASEと統合認証管理でゼロトラストを実現する

簡単にいうと、SASEはクラウド上に置かれるゲートウェイのこと。各種セキュリティ機能、通信制御機能などを備えており、様々なアクセスはSASEを経由することでその安全性を確保することができる。

ユーザーはSASEを介して、クラウドやオンプレミスの各種システムに直接アクセスする。自宅やオフィスなど、ユーザーの居場所は問わない。ビジネスパートナーも同じように、SASE経由でシステムにアクセスすることができる。

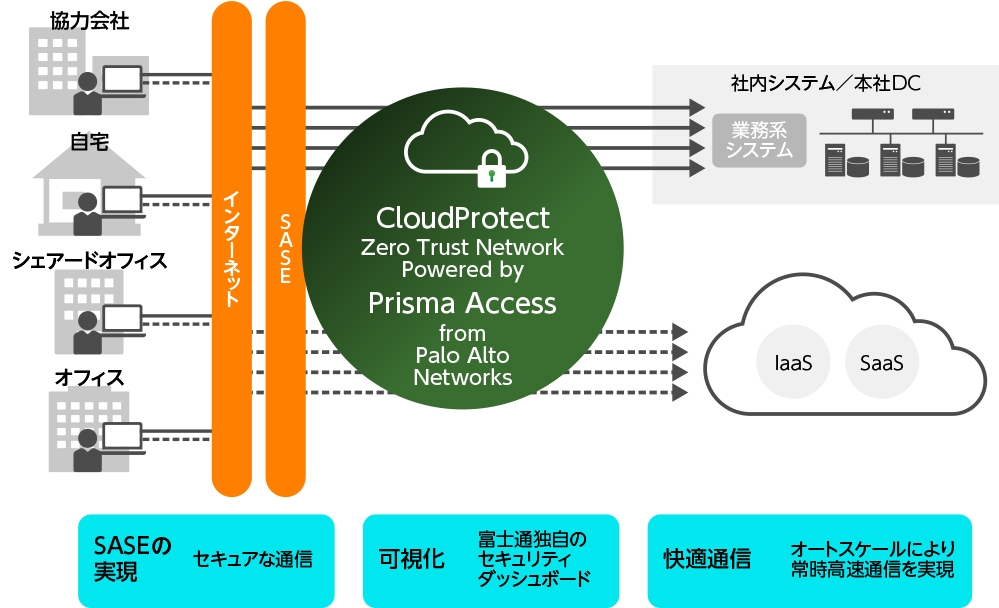

このようなSASEの機能を提供するのが、富士通の「FENICS CloudProtect Zero Trust Network Powered by Prisma Access from Palo Alto Networks」(以下、Prisma Access)である。SASE機能のみならず、刻々と変化する通信状況を可視化するダッシュボード、帯域の増減などを自動的に行うオートスケーリングの機能なども備えている(図2)。

図2:「Prisma Access」の概要

図2:「Prisma Access」の概要

端末の場所に関係なく、SASEによって同じネットワーク構成を実現することができる。SASEだけでなく、ダッシュボードによるセキュリティ状況の可視化、常時高速通信を可能にするオートスケールなどの機能も搭載。また、富士通はゼロトラストネットワークの運用サービスも提供している

SASEに加えて、認証管理の仕組みも不可欠だ。そこで、富士通はシングルサインオンを実現する「FENICS CloudProtect IDプロバイダー」、人事情報などのIDとの統合を担う「FENICS CloudProtect IDマネージャー」を提供。これら2つにより統合認証管理を実現する。さらに、これらをPrisma Accessと連携することによって、ゼロトラストのネットワーク環境を構築できる。

クラウドからの情報漏えいを防ぎ、

サイバー攻撃の追跡を可能にする

ゼロトラストを目指す際には、いくつかのセキュリティ課題について十分な検討が必要だ。特に注意したいのが、クラウドからの情報漏えいとサイバー攻撃の追跡である。

まず、クラウドからの情報漏えいについて、斎藤氏はこう説明する。「クラウドからの情報漏えい対策のポイントは2つ。まず、クラウドへの不審なアクセスを防御し、正しく認証を行ったアクセスだけを通すこと。もう1つは、クラウドのアクセス設定の不備による情報漏えいを防ぐこと。例えば、非公開情報を公開フォルダに置いてしまうような事態は避けなければなりません」。

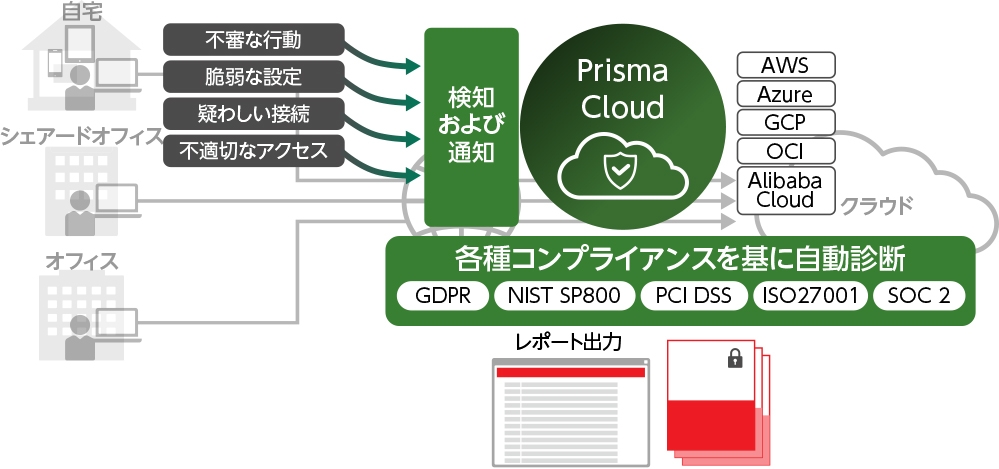

こうした課題への対策としては、まず疑わしい接続先からのアクセスを素早く検知して対処する必要がある。また、クラウド設定の可視化も重要だ。こうした対策を実現するソリューションが、包括的なセキュリティプラットフォーム「Prisma Cloud」である。

Prisma Cloudは不審な行動やアクセス、脆弱な設定などを検知し、管理者に通知する機能を持つ。また、各種コンプライアンスのルールに基づき、アクセス状況を自動診断する機能も備えている(図3)。

図3:「Prisma Cloud」で不審なアクセスに備える

図3:「Prisma Cloud」で不審なアクセスに備える

不審な行動や脆弱な設定、疑わしい接続、不適切なアクセスを検知・通知するPrisma Cloud。GDPRなどの各種コンプライアンスに基づき、自動診断によって「この設定には問題があるのではないか」と注意を喚起することもできる。複雑なコンプライアンス規制に人手で対応するのは難しく、こうした自動診断の機能は必須だ

次に、サイバー攻撃の追跡。ここで特に問題になるのが、エンドポイントである。全員がオフィスで働いていれば、誰かのPCで問題が発生してもすぐに詳しいエンジニアが対応することができる。しかし、テレワーク中の端末への迅速な対処は難しいだろう。

「エンドポイント起点で、遠隔であってもサイバー攻撃を追跡できる仕組みが必要です。こうした仕組みがなければ、何らかの攻撃を受けた場合に、どのような被害が発生したのか、どこまで調べればいいのかが分かりません。迅速な事後対応もできないでしょう。こうした課題への解決策になるのが『EDR(Endpoint Detection and Response)』です」と斎藤氏は語る。

そこで、富士通は「Cybereason EDR」サービスを提供し、端末に対するサイバー攻撃の追跡と監視を行っている。

以上、ゼロトラストを実装するためのアプローチを見てきた。これ以外にも、富士通は多くのセキュリティソリューションを揃えており、それぞれの企業の実情に応じた提案を行っている。

「ゼロトラストを実現したい企業にとって、一律の解答はありません。企業によってネットワークやシステムの環境は異なっており、その現状を踏まえた上で最適解を考えなければなりません。それが、富士通のゼロトラストへのアプローチです」

「ゼロトラストを実現したいが、どこから手を付けていいのか」と悩んでいる企業は少なくないはずだ。そんな声にも多く接してきた富士通は、セキュリティ対策における多くの経験を生かしつつ、幅広い企業のゼロトラスト実現への道に伴走している。

FENICSネットワークサービスに関するお問い合わせ

-

Webでのお問い合わせ

入力フォーム当社はセキュリティ保護の観点からSSL技術を使用しております。

-

お電話でのお問い合わせ

富士通コンタクトライン(総合窓口)

0120-933-200(通話無料)受付時間:9時~17時30分(土曜・日曜・祝日・当社指定の休業日を除く)