「コスト重視の議論」が危険な理由とは?

ゼロトラストは何からやるべきか? 安全なテレワークを実現する2つのポイント

テレワークが普及し、VPNの負荷増による業務効率の低下やセキュリティ問題が危惧されるのに伴い、新たなアプローチとして「ゼロトラスト」が注目されている。だが、目先のコストだけを考えた、ツールありきの検討には危険も潜むという。

クラウドサービスやIoT(モノのインターネット)、デジタルトランスフォーメーション(DX)といったデジタル技術の浸透、新型コロナウイルス感染症(COVID-19)の拡大などのさまざまな要因によって、私たちの働き方は大きく変化しようとしている。その一方で、企業に古くからある、個別最適が積み重なったITインフラとセキュリティ対策が弊害となり、従業員の生産性はもちろん企業の競争力の大きな妨げとなっている。

そこで必要になるのが、ITインフラ全体から信頼という概念を排除した「ゼロトラスト」というセキュリティ戦略へのシフトだ。従業員がどこででも働ける安全性と利便性を両立したITインフラを、本気で実現するために検討すべき優先事項とは何か。働き方改革とゼロトラストセキュリティの専門家が語る。

テレワークの広がりを機に浮上した課題

COVID-19の流行に伴って、企業のIT活用状況は激変した。テレワークが広がり、従業員はVPN(仮想プライベートネットワーク)経由でデータセンター内の業務アプリケーションやクラウドサービスに接続する形態に移行した。

その結果顕在化したのが、VPNの負荷増による業務効率の低下やセキュリティ問題だ。VPN経由の接続で通信容量が逼迫(ひっぱく)すると、業務アプリケーションをスムーズに利用できなくなる。それを避けるために、データセンターを介さずにインターネットに直接接続する「インターネットブレークアウト」を採用すると、セキュリティチェックなしでクラウドサービスやWebサイトにアクセスすることになる。これはデバイスのマルウェア感染などさまざまなリスクの要因になり得る。

富士通株式会社

富士通株式会社

サービス企画開発部

部長 小林伸隆

「デバイス保護、インターネットや情報資産へのアクセスにおいて、従来のセキュリティ製品とは異なる対策が必要だとお客さまが気付き始めています。具体的には『ゼロトラストセキュリティってどうなの』という問い合わせが増えています」と、富士通の小林伸隆氏(サービス企画開発部 部長)は述べる。

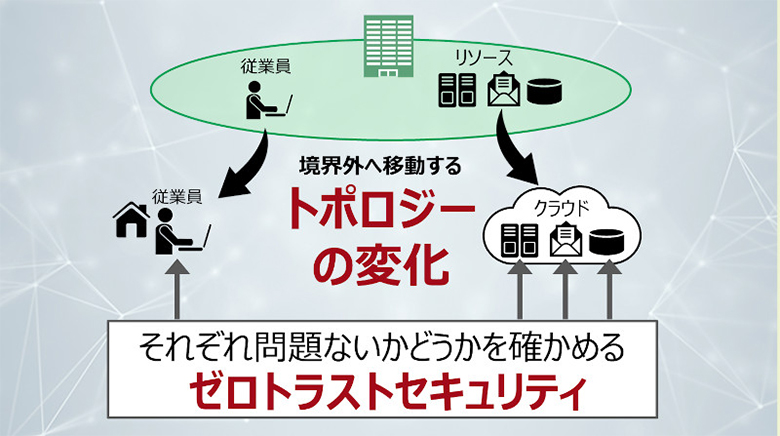

背景にはトポロジーの変化がある。従来のセキュリティ対策は、データセンターや社内LANに社内からアクセスするシステムやエンドユーザーの保護を想定していた。テレワークを機に、従業員は自宅やカフェで勤務するようになった。業務アプリケーションとデータもクラウドに移行し、さらにはDXをはじめとした取り組みでサプライチェーンともつながる動きが広がったことでこうしたセキュリティ対策は十分に機能しなくなった。この新しいトポロジーにマッチするのがゼロトラストセキュリティだ(図1)。

図1:トポロジーの変化に順応するゼロトラストセキュリティ

図1:トポロジーの変化に順応するゼロトラストセキュリティ

パロアルトネットワークス株式会社

パロアルトネットワークス株式会社

チーフセイバーセキュリティストラテジスト

染谷征良 氏

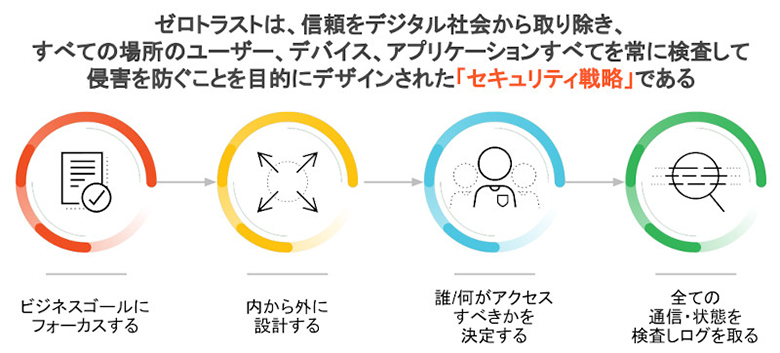

ゼロトラストセキュリティのコンセプトは、パロアルトネットワークスの染谷征良氏(チーフサイバーセキュリティストラテジスト)の説明によると、「システムやデータなど全てのリソースに対する信頼を完全に排除することで情報漏えいなどの侵害を防ぎ、ビジネスを支えるためのセキュリティ戦略」だ(図2)。ゼロトラストセキュリティの実現には、自社の重要なリソースや資産を洗い出し、それらがどこにあるかを明確にすることが重要になる。その上で初めて「どこにどのセキュリティ対策を配置するのか」という議論に進むことができる。

図2:ゼロトラストセキュリティのコンセプト

図2:ゼロトラストセキュリティのコンセプト

染谷氏は「従来のセキュリティ対策の構造的な問題を解決しないまま、個別最適で増強するだけのアプローチにはさまざまな課題があります」と指摘する。具体的には以下の課題がある。

- Web通信以外のセキュリティチェック

- 許可/未許可のSaaS利用の可視化とセキュリティチェック

- 社内アプリケーションへの通信の制御

- ガバナンスが比較的緩い海外拠点や国内拠点からの通信のセキュリティチェック

- 取引先やグループ企業などのサプライチェーンからの通信のセキュリティチェック

目先のコストだけで語られがちなゼロトラストセキュリティ

こうしたセキュリティ課題を解決する手段としてゼロトラストセキュリティが注目を集める一方、小林氏と染谷氏は昨今のゼロトラストセキュリティを巡る議論には危惧すべき点があると指摘する。

「企業がゼロトラストセキュリティの実現に取り組もうとしても、押さえるべき要件が明確でないままにいきなりツール選定の話になるケースが目立ちます」と染谷氏は指摘する。一例がクラウドプロキシやセキュアWebゲートウェイだ。緊急事態宣言下で、テレワーク向けに個別最適で導入したものの、結局社内アプリケーションやSaaSのセキュリティが不十分で、ITインフラのセキュリティとの一貫性がなくポリシーが複雑になるといった課題が浮上している。別の例では、ゼロトラストセキュリティの実装やエンドポイントセキュリティの強化を目的にEDR(Endpoint Detection and Response)を導入したはいいが、運用負荷が増えるだけに終わるケースがしばしばある。小林氏も、現状は「コスト重視の議論」に陥りがちだと指摘する。「ゼロトラストセキュリティはITインフラだけの話ではありません。データ分析や運用、メンテナンスなど、さまざまなコストを総合的に検討して、今後どう投資するのかを考慮する必要があります」と小林氏は述べる。

テレワークならテレワークという特定の課題にスポットを当て、部分最適、個別最適でツール選定を考えがちなことも課題だ。「ゼロトラストセキュリティには分かりにくい部分があるため、『自社のセキュリティやITインフラの在り方を含めたコンセプトを考えること』が先決だ、と理解することが重要です」(小林氏)

まずは「自社の絶対的に重要な資産の整理」と

「あるべき姿の検討」を

では、ゼロトラストセキュリティの実現は何から始めるべきなのか。

「まず、自社にどのような情報資産があるのかを洗い出します。それらの重要性はどのくらいか、どこに配備するのか、何を社内に残して何をクラウドサービスに移すべきかを整理することです」と小林氏は言う。既存のトポロジーの延長で考えずに、「どこにどの資産を置けば資産運用を最適化できるか」からスタートして、あるべき姿に向けた資産移行を検討するのがスマートな進め方だ。染谷氏は次のように述べる。「競争環境やサイバーセキュリティリスクなどの企業を取り巻く状況と働き方が大きく変化している今は、ITインフラとそれを支えるセキュリティが今後どうあるべきなのかをあらためて考える良いタイミングです」

セキュリティ対策は売り上げや利益に直結するものではなく、これまでコストと見なされがちだった。クラウドサービスやIoT、DXに関して、経営層・事業部門とIT部門・セキュリティ部門の連携や議論がなかなか進まず、業務効率化や利便性が優先されがちな傾向もあった。「今後はビジネスを成功させるため、ITインフラやセキュリティを戦力として位置付けた投資がポイントになる」と染谷氏は予想する。すでに中期的な視点で今後のITインフラとセキュリティはどうあるべきかを議論し、ゼロトラストセキュリティの実現に取り組み始めている企業もあるという。

ゼロトラストセキュリティを実現するには、社内の全リソースに対する全通信を制御しなければならない。そのためには「いかにしてITインフラ内の資産やデバイス、エンドユーザーとその全通信を洗い出し、場所を問わず可視化できるかがポイントになる」と染谷氏は解説する。単にWeb通信を制御するだけでなく、社内システムやSaaSに向かうものなど全ての通信が対象となる。

全通信の可視化について小林氏は、長年にわたってさまざまな企業のシステム構築・運用をしてきた立場から「非常に重要であると同時に、とても大変な作業でもあります」と話す。特に基幹システムや工場のシステムなど長期間運用し続けてきたシステムは、通信相手や通信内容が可視化されていないこともある。「それらを解き明かし、どうセキュリティを確保するのかを整理してから適用するセキュリティ製品を選定することが必要です。そのためには、ユーザー企業のシステムを理解した上で支援できるパートナー企業選びが重要になります」と同氏は説明する。

グローバルに事業を展開する企業は、事業部門や拠点ごとに異なるセキュリティ製品を使い、それぞれの部門や拠点で管理している場合もあるだろう。「そうした状態で個別最適を積み重ねると、運用コストがかさむのはもちろん、各方面のセキュリティギャップが一層拡大するリスクがあります」と染谷氏は指摘する。こうした課題を解消するには何をすべきなのか。同氏は「ゼロトラストセキュリティにも有効活用できる既存投資とそうでないものを切り分けることが重要です。効果が薄い“賞味期限切れ”のものは排除した上で、30日、60日といった時間軸をロードマップで定めて推進していくことも考えるべきです」と助言する。

“鮮度を保ったゼロトラストセキュリティ”を支援

セキュリティ業界では、「丸ごと何とかしてくれる特効薬」がしばしば求められてきた。だがそのような製品やサービスは現実的ではない。ゼロトラストセキュリティに関する議論をきっかけに、そういった考え方にも一石を投じるべきだという考えを小林氏と染谷氏は示す。

富士通とパロアルトネットワークスは「目先の特効薬」ではなく、「自社のどこにどの重要資産があるのかを特定し、それらを保護するためにはどのようなセキュリティ要件を満たすべきなのか」という、本来の順番に沿ったゼロトラストセキュリティ実現を支援する。富士通は、社内で進めてきた働き方改革を全社的に推進する上で不可欠となるITインフラとセキュリティの構築での経験やノウハウを基に、ニューノーマル(新常態)社会における新たな働き方改革を実現する製品/サービス群「FUJITSU Work Life Shift」を提供している。その中でパロアルトネットワークスのSASE(Secure Access Service Edge)「Prisma Access」をさまざまな業務システムやアプリケーションと連携させることを提案し、ユーザー企業を支援する。

Prisma Accessをはじめとするパロアルトネットワークスの製品/サービスは、従業員がオフィス内外のどこにいても、アクセス先が社内LANでもクラウドサービスでも、全ての通信を可視化して制御した上で安全性と利便性を確保する。ネットワーク、エンドポイント、クラウドサービス、セキュリティ運用に必要なさまざまなセキュリティ機能を単一基盤として統合提供し、自動化、自律化されたシステム運用を個別最適ではなく全体最適で実現する点が特徴だ。

富士通はPrisma Accessに独自のノウハウを組み合わせ、パロアルトネットワークスの技術と知見を用いることでユーザー企業のセキュリティ課題を解決するとともに、DX推進を支援する。「ゼロトラストセキュリティで一番大事な、システムや働き方の変化に合わせた『鮮度を保ったセキュリティ運用』を担うのがわれわれの役割だと考えています」と小林氏は述べる。

米国標準技術研究所(NIST)のセキュリティガイドライン「NIST SP800-207」が定義するゼロトラストセキュリティの原則において、7項目のうち2つが運用に関する項目であることからも、運用体制の整備は重要だと言える。一方で染谷氏は「ゼロトラストセキュリティを検討し始めた企業の中には運用に関する議論が欠落している場合が多い」と認識しているという。「機能だけではなくITインフラ全体をどうするか、セキュリティアーキテクチャをどう構築し、どう運用するかという観点がゼロトラストセキュリティには不可欠であることを再認識してほしい」と同氏は呼び掛ける。

システム運用に強みを持つ富士通との協業について、染谷氏は次のように話す。「国内の企業が運用を含めてゼロトラストセキュリティを実現する上で必要不可欠な存在だと確信しています。パートナーシップを通じて企業のITインフラのあるべき姿を作り、運用するための大きな力になりたいと考えています」

「ゼロトラストセキュリティでは鮮度の保持と運用が非常に重要になります。働き方や業務形態、サプライチェーンが変わったら、その都度セキュリティ構造を変えなければいけません。非常に大変ですが、そこまで考えた上で導入することが大切です」と小林氏は言う。そのための製品/サービスをパロアルトネットワークスと共に提供することで、ユーザー企業がゼロトラストセキュリティを使いこなし、運用体制を定着させるまでを支援する姿勢を強調する。

FENICSネットワークサービスに関するお問い合わせ

-

Webでのお問い合わせ

入力フォーム当社はセキュリティ保護の観点からSSL技術を使用しております。

-

お電話でのお問い合わせ

富士通コンタクトライン(総合窓口)

0120-933-200(通話無料)受付時間:9時~17時30分(土曜・日曜・祝日・当社指定の休業日を除く)