Nachhaltige digitale Transformation für Ihr Unternehmen

IT-Services – von Cloud-Lösungen über Business Applications bis hin zu Connected Services

Sie wollen die digitale Transformation in Ihrem Unternehmen voranbringen und stehen dabei vor vielen Herausforderungen? Fujitsu begleitet Sie dabei mit langjähriger Erfahrung aus zahlreichen Digitalisierungsprojekten.

Ihre Vorteile mit den innovativen und smarten Lösungen von Fujitsu:

- Betriebsabläufe optimieren und gleichzeitig Betriebskosten sparen

- Energie- und Ressourcenverbrauch senken und dabei Ihren CO2-Fußabdruck zum Positiven verändern

- Überproduktion vermeiden, Verkehrsflüsse optimieren und Transport-Logistik innovieren

- Personelle Aufwände optimieren, automatisieren und vieles mehr

Gemeinsam erarbeiten wir die besten Lösungen für Sie, welche die Digitalisierung Ihres Unternehmens beschleunigen und Ihre Geschäftsmodelle effizienter und nachhaltiger machen.

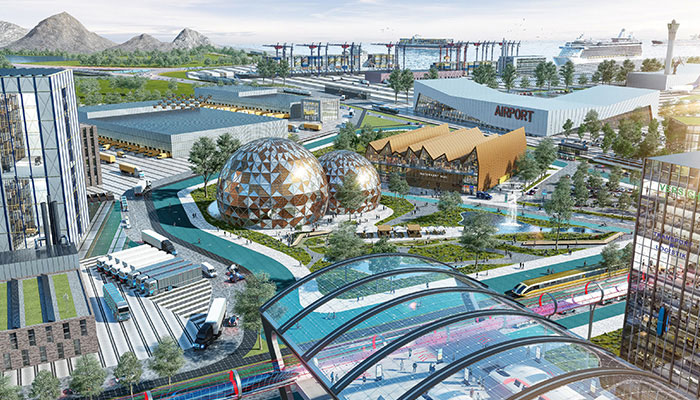

Praxisbeispiele nachhaltiger digitaler Transformation

Sie möchten nicht nur Zukunfts-Visionen sondern Realität? Kein Problem. Lassen Sie sich von unseren Lösungen inspirieren:

| Smarte Lösungen im Bereich City

|

| Smarte Lösungen im Bereich Manufacturing

|

| Smarte Lösungen im Bereich Transport

|

| Smarte Lösungen im Bereich Sustainability

|

| Smarte Lösungen im Bereich Xperience

|

In einem Schritt zur Kontaktaufnahme

Sie interessieren sich für unsere smarten Lösungen? Nutzen Sie einfach das Kontaktformular.

Praxisbeispiele nachhaltiger digitaler Transformation

Sie möchten nicht nur Zukunfts-Visionen sondern Realität? Kein Problem. Lassen Sie sich von unseren Lösungen inspirieren:

- Smart Waste Monitoring

- Smart Parking

- Verkehrsflussanalyse und -monitoring

- City Data Dashboard

- Innovationsplattform Bürgerbeteiligung

- Shared Mobility Monitoring

- Kritische Meldeketten

- Verkehrsflussoptimierung

- Energiemanagement

- Smart-City-Strategie

- Asset Tracking

- Condition Monitoring

- Digital Shop Floor Management

- Energy Management @Smart Factory

- OT Security

- Production Optimization

- Smart Inspection

- Asset Tracking in der Logistik

- Logistik-Optimierung

- Building Management

- Condition Monitoring

- Intermodale Mobilität

- KI-basierte Bewegtbilderkennung

- Transportlogistik 4.0

- Digitales Parkleitsystem

- Intelligentes Energie- & Ressourcen-Monitoring

- Einheitliches Gebäudemanagement

- Optimiertes Kälte- und Wärmemanagement

- Intelligentes Wassermanagement

- Regulierung von Luftqualität

- Asset Tracking

- Energy Management @Smart Factory

- Besucherstrommanagement

- Digitales Parkleitsystem

- Digital Greenkeeping

- Racetrack Optimization

- KI-basierte Bewegtbilderkennung

- Digitaler Kampfrichter

- Datenplattform für Sport, Event und Tourismus

In einem Schritt zur Kontaktaufnahme

Sie interessieren sich für unsere smarten Lösungen? Nutzen Sie einfach das Kontaktformular.

Unsere Services für Sie – für alle Herausforderungen der digitalen Transformation

Vom Consulting über Co-creation bei der Lösungsfindung bis hin zur digitalen Implementierung und Inbetriebnahme sind wir Ihr Begleiter durch die digitale Transformation. Damit alle Abteilungen und Entscheider in den Transformationsprozess eingebunden werden, packen wir Ihre Herausforderung von Anfang an gemeinsam an.

Hybrid IT Services

Profitieren Sie von der Innovation, Geschwindigkeit und Agilität von Hyper-Scale-Clouds und binden Sie gleichzeitig bereits vorhandene Plattformen ein.

Erfahren Sie mehr

Business & Application Services

Schöpfen Sie das Potential ihrer Geschäftsanwendungen voll aus. Setzen Sie auf cloud-basierte Technologien, Software-as-a-Service sowie Coud Computing Services.

Erfahren Sie mehr

Enterprise Platform Services

Setzen Sie auf Verlässlichkeit und vertrauen Sie weiterhin modernen Mainframe-Lösungen für die Ausführung Ihrer geschäftskritischen Anwendungen.

Erfahren Sie mehr

Work Life Shift

Fördern Sie die Kreativität und Zusammenarbeit Ihrer Mitarbeiter und gestalten Sie deren Arbeitsumfeld und Arbeitsabläufe neu.

Erfahren Sie mehr

Enterprise und Cyber Security

Schließen Sie Ihre IT-Sicherheitslücke und schützen Sie Ihr Unternehmen mit pro-aktivem Sicherheits- und Risiko-Management vor Cyber-Angriffen.

Erfahren Sie mehr

Consulting

Setzen Sie bei ihrer digitalen Transformation auf einen erfahrenen Partner. So finden wir gemeinsam Lösungen, die zu Ihren individuellen Herausforderungen passen.

Erfahren Sie mehr

Microsoft Services & Solutions

Setzen Sie auf innovative Branchenlösungen und hybride Cloud-Lösungsansätze für von einem langjährigen Microsoft-Partner.

Erfahren Sie mehrWenn Business Cases faszinieren,

nennen wir das Solved by Fujitsu.

Entdecken Sie echte Lösungen aus dem Bereich der digitalen Transformation.

Co-design Workshops

In den Fujitsu Co-design Workshops tauschen wir Informationen und Perspektiven aus und entwickeln so erste Lösungskonzepte und Ideen für ihre eigene digitale Transformation.

Gerne erarbeiten wir im Rahmen unseres Co-creating Programs einen individuellen Unternehmens-Workshop für Sie basierend auf Ihrer konkreten Herausforderung.

Sie wollen das Format erst einmal kennenlernen oder sich mit anderen Branchen und Kunden austauschen, dann nehmen Sie einfach an einem Cross-company Workshop teil.