新たな働き方を実現するゼロトラストの検討ポイント

新型コロナウイルスのまん延を機に多様な働き方が取り入れられたことで、企業を取り巻く環境が大きく変化しました。この変革の一方で、テレワークなどの環境を狙ったサイバー攻撃や通信帯域のひっ迫など、 トラブルが増加したといった様々な悲鳴が聞こえてきました。ではこのような中で企業はどのように対策を取ればよいでしょうか。

セキュリティ脅威の傾向

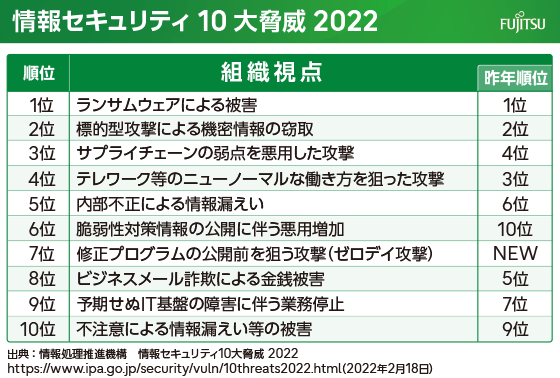

IPAが毎年発表している「情報セキュリティ10大脅威 2022」を示します(図1)。1位、2位のランサムウェア・標的型攻撃は、近年常に上位の内容です。これはサイバー攻撃が高度化していることや、攻撃を行うための様々なツールが闇市場で低価格で売買されていることが後押しをしていると考えられます。4位の『テレワーク等のニューノーマルな働き方を狙った攻撃』も昨年から引き続き脅威となっており、テレワーク用パソコンのマルウェア感染やVPNを狙った攻撃、企業におけるクラウドサービスへのシフトの加速に伴う不正アクセスも増加しています。また、昨年ランク外より浮上した脅威項目としては、7位に『修正プログラムの公開前を狙う攻撃(ゼロデイ攻撃)』があげられています。ゼロデイ攻撃とは、あるプログラムに対して脆弱性が修正される前に攻撃が行われるという高度な攻撃を指し、このような攻撃も当たり前になってきたと言っても過言ではありません。ゼロデイ攻撃は、脆弱性のあるプログラムに対して修正される前に攻撃が行われるという高度な攻撃を指し、このような攻撃も当たり前になってきたと言っていいでしょう。

図1 情報セキュリティ10大脅威 2022

図1 情報セキュリティ10大脅威 2022

ゼロトラストとは

次に、これからの時代に必要なセキュリティは、どのようなことが必要なのかを考えてみましょう。高度なサイバー攻撃にも耐えることができ、さらにテレワークなどにおいて利便性の向上とセキュリティ強化をバランスよく実現していくことが不可欠であることは間違いありません。これが多様な働き方を安全に進める上で必要なことです。

これを実現するために求められる取り組みがゼロトラストです。では、このゼロトラストとはどの様なものでしょうか。

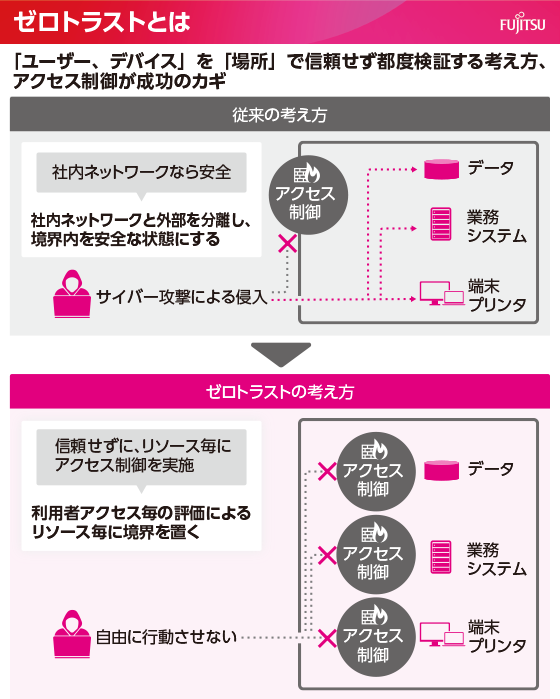

これまでは、組織の中のセキュリティ対策をしっかりしていれば、その中にあるユーザーやデバイスの活動は問題ない、安心であると信頼できると考えられていました。しかしサイバー攻撃が高度化し、働き方の多様化が進んできた現在では、組織の中という環境を一意の境界で定義することが困難になってきたと同時に、組織の中のネットワークを完全に信頼することが難しいということが分かってきました。そこで、それぞれのリソース(データベース、システム、アプリケーションなど)へのアクセスを都度認証し、制御することが、セキュリティ対策として重要となってきました。これが、ゼロトラストの本質です(図2)。

図2 ゼロトラストとは

図2 ゼロトラストとは

働き方の多様化から見えてきた新たな問題

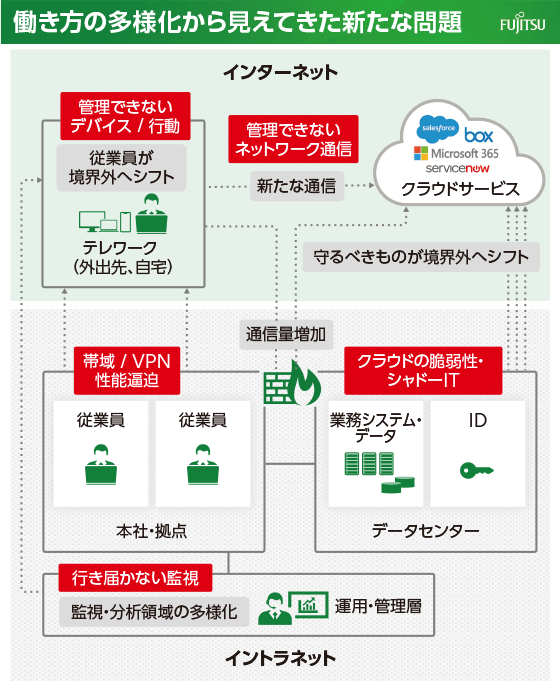

働き方の多様化が進むことで従業員の活動が社内に留まらなくなってきたため、社内で管理されていたデバイスなどが社外において、利用されることが当たり前となりました。このようなニューノーマルな働き方における様々な変化は、そのまま新たな問題へと転換します(図3)。

例えば、社外にシフトしたデバイスや従業員の行動は管理し難いものへと変わっています。また、クラウドの利用が進むことにより、クラウドにおける適切な権限設定や、クラウド事業者側で管理されるシステムなどの脆弱性における管理の問題があります。前述の通り、さらに社外から社内を経由する通信が増加していることで、ネットワーク帯域そのものやVPN性能のひっ迫する問題も発生しています。

このような問題が生じる中で、監視が行き届かない、十分な運用管理ができないということも、新たな課題です。

図3 働き方の多様化から見えてきた新たな問題

図3 働き方の多様化から見えてきた新たな問題

新たな問題に対する4つの検討ポイント

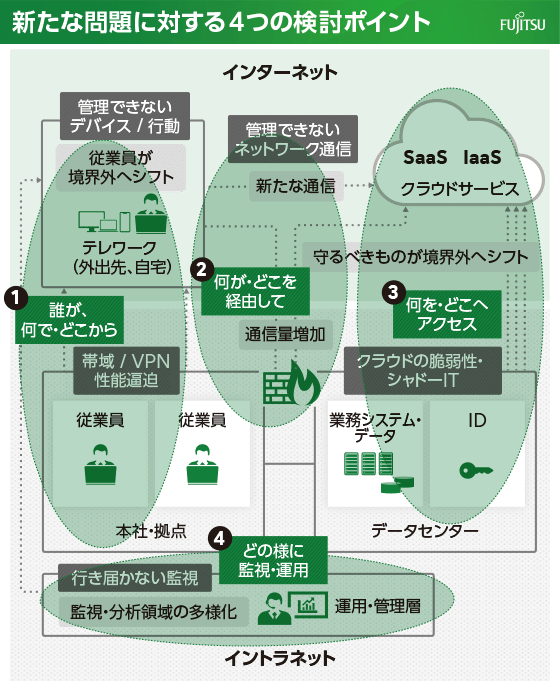

この新たな問題に対して検討すべきことは、4つの観点で整理することで明確にすることができます(図4)。

1つ目の検討ポイントは、誰が、何で・どこから?を整理することです。従来、デバイスの管理といえば、資産管理、マルウェア対策、デバイス制御などでしたが、サイバー攻撃の高度化や働き方の多様化などにより、新たにエンドポイントの対策を強化しなければならない問題となっています。

2つ目は、何が・どこを経由して?を整理することです。リモートワークやクラウド利活用が活性化してくることで、通信経路で処理されるデータ量やクラウド側で管理されるデータの増加などに注意してネットワークやセキュリティ構成を見直していく必要が出てきます。たとえば、社外への通信についてはトラフィックを分散させて、帯域やVPNの性能を維持することが必要になってきます。また様々なセキュリティ対策を導入することになるため、システムやネットワークのセキュリティポリシーの統一化についても整理していくことが必要になります。社内外で仕事をしている方への、安全で快適なネットワークアクセス環境の提供がポイントになってきます。

3つ目は、何を・どこへアクセスさせる?を整理することです。これは主にクラウドに関する話で、まずSaaS型のクラウドに対して、利用統制を行うというものです。ここでは従業員の方々の利用状況について、どのようなサイトにアクセスして、どのような操作をしているのか、データのダウンロード、設定の変更、様々なオペレーションに逐一可視化を行います。また、勝手に使っているクラウドサービス、いわゆるシャドーITについても可視化することで、安全なクラウド利用の統制を図ることが必要です。このような利用統制を継続的に行っていくためには運用監視の仕組みも不可欠です。さらにIaaS上の公開システムへのセキュリティ強化も大事です。重要情報を管理しているサーバーやアプリケーションをさらに堅牢化するために、公開設定などの設定ミスがないか、自動検出・監視の仕組みが必要となります。これらを維持する仕組みづくりをあわせて検討することをお勧めします。

最後の4つ目は、どのように監視・運用?するかです。まず、セキュリティ専門業務としての人材を確保する必要があります。その人材も、確保して終わりではありません。彼らのセキュリティスキルを保持し、高めていくことが大切です。実際の運用にあたっては、日々発生するアラートへどのように迅速に対応していくかが重要なポイントであり、それができる体制を整えておくことも重要です。

図4 新たな問題に対する4つの検討ポイント

図4 新たな問題に対する4つの検討ポイント

まとめ

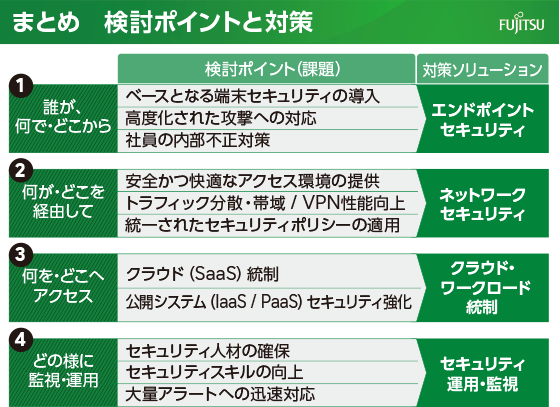

働き方の多様化から見えてきたセキュリティ課題を解決するためにやるべきことや課題・検討ポイントを、以下にまとめます(図5)。

- 誰が、何で・どこから…?

境界の外へ出ていくエンドポイントに対して、新たな対策が必要ではないかを再度検討すること - 何が・どこを経由して…?

リモートワークやクラウド利活用によるデータの流れの変化に対して、帯域の最適化に対応するとともに、安全も確保すること - 何を・どこへアクセス…?

守るべき業務システム・データ資産がクラウドにシフトする中、境界外に散在する組織のデータに対する整理と、それに対する対策が必要 - どのように監視・運用?

すべてのIT資産から創出されるデータをリアルタイムにモニタリングが必要である。これを効率的に実施するためには、自動化とインテリジェンスを活用した可視化が必要

図5 検討ポイントと対策

図5 検討ポイントと対策

これからも富士通は、セキュリティに関する最新の脅威動向や技術トレンドに全方位でアンテナを張り巡らせるとともに、安心安全な社会の実現に向けて貢献していきます。

- ※本コンテンツは、2021年11月10日開催セミナーの内容を再編集して掲載しているものです。

お問い合わせはこちら

-

Webでのお問い合わせ

入力フォームへ -

お電話でのお問い合わせ

0120-933-200[富士通コンタクトライン総合窓口]受付時間:平日9時~17時30分(土曜・日曜・祝日・当社指定の休業日を除く)

当社はセキュリティ保護の観点からSSL技術を使用しております。