なぜゼロトラストの実現は難しいのか?

富士通の社内事例と着目すべき5つの領域

近年、高度化するサイバー攻撃が急増し被害も甚大化する中、「誰も信頼しない」ことを前提にセキュリティ対策を実現する「ゼロトラスト」に注目が集まっています。しかし、ゼロトラストの実現には複数の対策導入が必要であり「何から手をつけて良いか分からない」といった悩みを抱える企業も少なくありません。

効果的なゼロトラストの実現には、どのような施策を講ずれば良いのでしょうか。本稿では、富士通のゼロトラスト化の取り組みについて説明するとともに、ゼロトラスト実現のための方策を解説していきます

ゼロトラスト化をグローバルで推進する富士通

現在、富士通では、「OneFujitsuプログラム」のコンセプトのもと、グローバルで社内情報システムのDX化を進めています。その背景には、これまでサイロ化されていたグローバル/グループ全体の業務プロセス・データ・IT基盤を1つのシステムとして統合・標準化・最適化し、適切なデータドリブンマネジメントやオペレーショナルエクセレンスを実現することがあります。

そうしたDX推進による効果の1つとして掲げているのが、従業員のワークライフバランスの実現であり、テレワークを基本としたワークスタイルの最適化や、働き方における時間と場所の制約からの解放によって可能となるものです。そして、外部との通信を基本とするこれらの働き方を推進していくにあたり、情報漏えいやマルウェア感染などのリスクを回避するために不可欠だったのが、堅牢なセキュリティを有したインフラを実現する「ゼロトラストネットワーク」でした。以下、デジタルシステムプラットフォーム本部 副本部長の石橋潤一が、富士通のゼロトラストネットワーク構築の取り組みを紹介していきます。

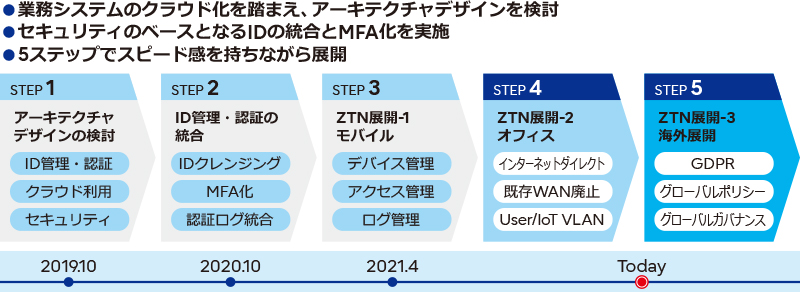

ランサムウェアなどのサイバー攻撃による被害が急増する中、重要な情報資産へのアクセスは社内外を問わず全て信頼せず、その正当性を検証する「ゼロトラスト」に多くの企業の注目が集まっています。富士通も社内情報システムのゼロトラスト化に向け、まずは「ゼロトラストネットワーク」の構築を開始。5つのステップを踏みながらスピーディーにセキュリティ強化に取り組んできました(図1)。

図1 5つのステップでゼロトラストネットワークの導入を推進

図1 5つのステップでゼロトラストネットワークの導入を推進

富士通株式会社

富士通株式会社

デジタルシステムプラットフォーム本部 副本部長

石橋 潤一

はじめにステップ1では、オンプレミスからクラウドへのシステム移行に伴い、クラウド/オンプレミス環境に対応するため、ゼロトラストを全面的に採用することで、グローバルで一元管理されたポリシーによる管理や、SASEの実装、セキュリティとネットワーク機能を統合した基盤の検討を実施。続くステップ2では、ID/パスワードに関して、ユーザーが所持するデバイスによる多要素認証を導入、セキュリティのデザインの基本となる「ID管理と認証の統合」を行っています。ステップ3では、モバイルを対象としたゼロトラストネットワークへの移行を推進。VPNを廃してSIG(Secure Internet Gateway)を設置するとともに、すべてのモバイルからのアクセスをSIGで一元管理するようにしています。そして、ステップ4では、オフィスを対象としたゼロトラストネットワーク化により、従来のWANではなく、SIGネットワークを利用したアクセスへ移行。最後に、ステップ5では、海外におけるモバイル/オフィスへのゼロトラストネットワークの展開を予定しています。

現時点では、国内の従業員8万人と300拠点、そして海外の従業員5万人、200拠点に対してSIGネットワークへの移行を進めており、2025年4月には完了させる計画です。

なお、ここまでの改善は主に”通信経路”や”通信領域”といったネットワークにおいて、ゼロトラストの概念を用いたSASEの導入や、ポリシー・IDの精査・統一の取り組みであり、今後はさらに”人”や”2019.10 2020.10 2021.4 Today モノ(デバイス)”といった領域に対しても、ゼロトラストの概念を適用して展開していくことを検討しています。

ゼロトラスト実現のポイントを

定義した「NIST SP800-207」

このように富士通は、ゼロトラストネットワークの導入を進めていますが、多くの企業からは「ゼロトラストの実現は難しい」という声が寄せられています。そこで、ゼロトラストの実現が困難な理由と、富士通が提供できるご支援について、ゼロトラストサービス事業部長の影森崇司が解説します。

富士通株式会社

富士通株式会社

ネットワーク&セキュリティサービス事業本部

ゼロトラストサービス事業部 事業部長

影森 崇司

ゼロトラストを実現するために最も参照されている考え方として、米国国立標準技術研究所が公開しているセキュリティに関するガイドライン「NIST SP800-207」があります。そもそも2020年にこのガイドラインが策定された背景には、米国が抱えていた「経済発展に向けたオープンかつセキュアなITシステムの構築」「世界中から情報の富を狙われ、あらゆる企業がハッキングの脅威に直面している」というセキュリティ課題がありました。これらの課題を解決する方策の1つとして“誰も信頼しない”という考え方のゼロトラストに期待が寄せられ、NIST SP800-207として定義されたのです。

日本においても、NIST SP800-207が示す方向性が重要であるのは間違いありません。例えば、デジタル庁が2022年6月に発表したゼロトラストアーキテクチャ適用方針の作成時にも、NIST SP800-207が参照されています。

また、日本ではコロナ禍により働き方改革が進んだことに加え、巨大地震や災害の発生時にも経済活動を持続できる環境づくりが急務となっています。したがって、どこでも働くことができる環境づくりが必要なのは決して一過性のものではなく、そのためにも利便性とセキュリティを両立した基盤が必要不可欠となっています。

5つの領域に整理しゼロトラスト化を推進

NIST SP800-207によると、信頼する領域を可能な限り狭くするとともに、都度、リソースへのアクセスに対して可否判断することが示されています。つまり、適切なアクセスコントロールがゼロトラスト実現の肝であり、そのためには脅威情報や各種ログ、データアクセスのポリシーなどを組み合わせ、信頼できる認証のアルゴリズムを実現していく必要があります。

しかし、いざ、ゼロトラストに取り組もうとしても、二の足を踏んでしまう企業は少なくありません。その理由の1つは、ゼロトラストは単一のアーキテクチャを提示したものでなく、いわゆる概念であるため、実装にあたっては企業が自社の要件に応じて設計やソリューションの導入、構築を行わなければならないからです。また、ゼロトラストの実現に必要な機能は広範囲におよぶため、「どこから手をつけたら良いのか分からない」という声も少なくありません。

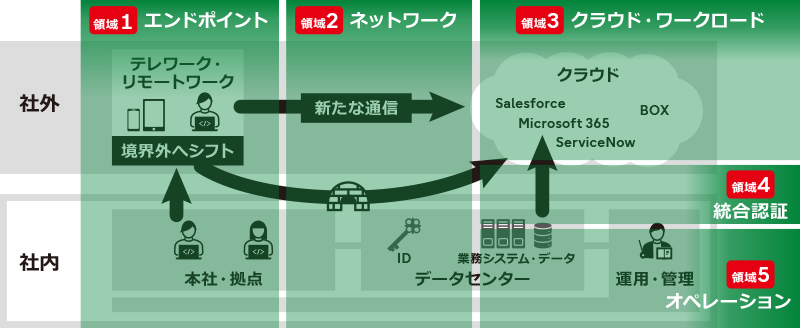

そこで富士通では、ゼロトラストの実現で考慮すべき領域を5つに分けて整理しています(図2)。昨今では、クラウドに社内のデータを保管したりアプリケーションを運用したりすることが一般化し、また、テレワークの普及に伴い社外からのアクセスも急増しています。このようなインフラの変化に対して、図2に示す5領域それぞれに対してアクセス制御や通信の可視化といった仕組みを適用するともに、継続的な運用改善を行うことで、ゼロトラストが実現されます。また、各企業が抱える課題に基づき5領域に対するソリューション導入の優先度付けを行った後、順番に実装していくことで、ゼロトラストの実現を着実に進められるようになります。

図2 ゼロトラストの実現で考慮すべき5つの領域

図2 ゼロトラストの実現で考慮すべき5つの領域

富士通では、これら5つの領域をカバーするソリューションをラインナップしています。さらに、ゼロトラストの実装をどのように進めたら良いか分からないお客様には、現在の状況や抱えている課題を抽出した上で、最適なロードマップの策定を支援する「ゼロトラストロードマップ策定支援サービス」を提供しています。また、ゼロトラストに必要なソリューションの導入・構築から運用までを一気通貫で対応してほしいお客様には、「ゼロトラストセキュリティ構築運用サービス」を用意しています。

このように富士通では、お客様のゼロトラスト実現をサポートいたします。ゼロトラスト導入にお悩みであれば、ぜひ一度、富士通にお声がけください。

どのように実装していけばよいのか、何から手を付ければよいのか、お悩みの方へ

FENICSネットワークサービスに関するお問い合わせ

-

Webでのお問い合わせ

入力フォーム当社はセキュリティ保護の観点からSSL技術を使用しております。

-

お電話でのお問い合わせ

富士通コンタクトライン(総合窓口)

0120-933-200(通話無料)受付時間:9時~17時30分(土曜・日曜・祝日・当社指定の休業日を除く)