脆弱性情報公開ポリシー

富士通グループでは、当社製品の脆弱性を発見した場合、その脆弱性の対策を適切に公開し、製品利用者の皆様の安心・安全をサポートいたします。

富士通グループのハードウェア製品並びにソフトウェア製品で発見される脆弱性について、本ページに記載する脆弱性対応プロセスおよび情報公開ポリシーに基づいて対応いたします。

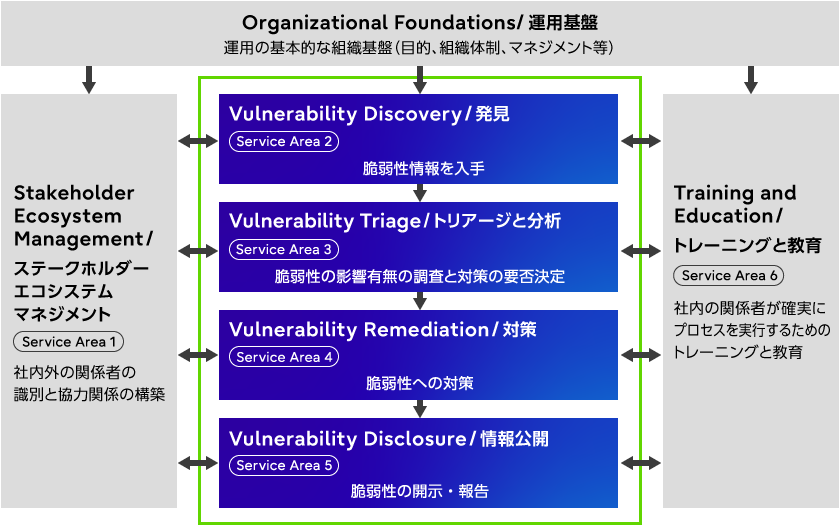

製品脆弱性情報の公開プロセス

富士通グループが推進する製品脆弱性情報公開までの流れを図1に示します。製品脆弱性情報公開までの流れを大別すると次の4つに分けることができます。

- 発見

- トリアージと分析

- 対策

- 情報公開

以降、各ステップの概要を紹介します。

1. 発見

脆弱性そのものについての情報や検証手法・攻撃手法(実証コード)の入手方法は多岐にわたります。本項では富士通グループにおける脆弱性情報の代表的な発見経路を紹介します。

なお、発見された脆弱性の影響が富士通グループにとどまらない場合には、コンポーネント開発企業、および公的ルールに基づく官民の連携体制である情報セキュリティ早期警戒パートナーシップを通した連携により、関係者と協調して脆弱性対策を実施します。

(1) 製品開発工程での発見

富士通グループの製品開発工程において、製品に組み込んだOSS(オープンソースソフトウェア)や開発パートナーから提供を受けるコンポーネントの脆弱性が発見されることがあります。発見した部署のみならず、社内関係部署に展開し対策の推進が行われます。

(2) 情報セキュリティ早期警戒パートナーシップからの通知

富士通グループは、情報セキュリティ早期警戒パートナーシップに製品開発ベンダーとして参画し、製品の脆弱性対策を推進しています。製品セキュリティチームは富士通グループの窓口として通知された脆弱性情報を製品開発部署に展開・対策の推進が行われます。

(3) インシデントハンドリングの中でのゼロデイ脆弱性の認知

富士通グループを狙った攻撃の検知・対処を行う中で特定の製品のゼロデイ脆弱性を狙った攻撃を認知する場合があります。認知された脆弱性はインシデント対応チームから製品セキュリティチームへと連携され製品開発部署に展開・対策の推進が行われます。

(4) Webサイト等に一般公開された脆弱性情報の認知

富士通グループが開発する製品のコンポ―ネントとして組み込まれているOSS等の脆弱性を、いち早く認知・対処へと進めるため、一般公開された脆弱性情報を日々の収集しています。

(5) セキュリティ研究者・技術者からの通知

富士通グループ外の有識者(セキュリティ研究者・製品を利用される技術者等)によって発見される脆弱性は、必ずしも特定の事業者の製品にのみ影響があるとは限りません。富士通グループでは経済産業省の告示![]() に基づき、独立行政法人情報処理推進機構(IPA)を通した届け出を推奨しており、定められた流れにて脆弱性情報を収集しています。

に基づき、独立行政法人情報処理推進機構(IPA)を通した届け出を推奨しており、定められた流れにて脆弱性情報を収集しています。

2. トリアージと分析

(1) 製品に影響を及ぼす可能性のある脆弱性の選別

発見した脆弱性情報を情報源として脆弱性への対応を行うためには、各製品の構成情報と照らし合わせた脆弱性情報の選別が必要です。製品セキュリティチームではあらかじめ製品開発部署と各製品の構成情報を連携することで、各製品にコンポーネントとして組み込まれているソフトウェアの脆弱性を選別したうえで製品開発部署による影響の詳細調査を推進します。

(2) 脆弱性のトリアージと分析

富士通グループでは脆弱性に付帯される評価値であるCVSS![]() 基準値による技術的な尺度だけでなく、製品出荷の規模やご利用いただいている業界等の社会的な影響の度合いも加えたうえで脆弱性をトリアージし、製品開発部署と連携した詳細な技術調査や分析、以降の対処を推進します。

基準値による技術的な尺度だけでなく、製品出荷の規模やご利用いただいている業界等の社会的な影響の度合いも加えたうえで脆弱性をトリアージし、製品開発部署と連携した詳細な技術調査や分析、以降の対処を推進します。

3. 対策

富士通グループでは根本的な脆弱性への対策として、ハードウェア製品およびソフトウェア製品に対するパッチリリースの形で対策の準備を行います。

また、製品利用者にとってはシステムのメンテナンスサイクル等の都合により脆弱性の対策情報公開後すぐの根本対処が難しいケースもあり、そうした利用者の皆様にもできる限りの対策を取っていただけるよう代替となる簡易な回避策を模索し脆弱性情報公開に備えます。

4. 情報公開

脆弱性を悪用した攻撃から製品利用者のシステムを守るため、脆弱性を含んだ製品への対策、あるいは攻撃の回避策を、適切な方法で製品利用者の皆様に伝達します。適切な伝達を行うために考慮すべき点について以下に説明します。

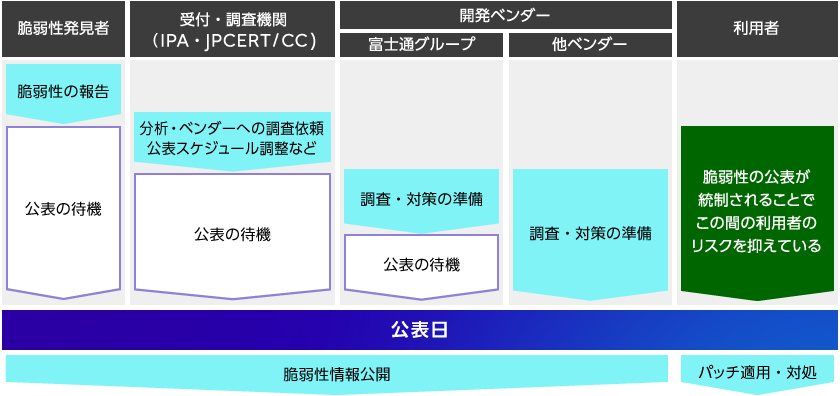

(1) 「公表日一致の原則」に沿った公表日程の調整

一般公表前の脆弱性関連情報をハンドリングする場合、関係する社内外の組織と連携し、脆弱性を公開する日時を一致するように調整します。

“ 脆弱性への対策方法が整わない時点で、脆弱性関連情報が一般に公表または悪意のある第三者に漏洩すると、悪意のあるコード(攻撃コード)が開発され、流通し、脆弱性の影響を受けるシステムに対する攻撃が始まる可能性があります。結果として製品利用者に被害が及ぶ事態を招く可能性があります。

また、特に複数の製品が影響を受ける脆弱性の場合には、情報の公表に当たって、関係者間で一定の足並みをそろえることが重要です。関係者間で調整した一般公表日時を待たずに、単独で情報を公表することは、他社の製品利用者を危険にさらす可能性があります。

海外機関との国際的な調整案件においては、情報開示の時期を誤った場合(一般公表日前に単独での情報公開を行った場合)、海外機関によって当該開発者を今後の脆弱性関連情報のハンドリングから外す措置が取られることがあります。 ”

- 引用元:JPCERTコーディネーションセンター「脆弱性情報ハンドリングとは?」公表日一致の原則

https://www.jpcert.or.jp/vh/

図2に、「公表日一致の原則」に沿った脆弱性情報公開プロセスのイメージを記します。

(2) 脆弱性情報の公開と通知

公表日を迎えた脆弱性情報は、製品購買情報を基に営業窓口等を通した個別の通知を実施します。その他、必要に応じて富士通グループのウェブサイトや外部機関を通して、製品利用者の皆様に情報を公開します。

脆弱性情報公開ポリシーに関するお問い合わせ・ご相談

当社はセキュリティ保護の観点からSSL技術を使用しております。