アクセス制御、保護機能「AWS Network Firewall」とは?

はじめに

昨年、「AWS Network Firewall」という機能がリリースされました。今回はその機能についてご紹介いたします。AWSが提供するセキュリティサービスには、DDoS攻撃からシステムを保護するAWS Shieldやアプリケーションへの攻撃に対するAWS WAF、サーバ単位でのアクセスを制御するセキュリティグループ、VPC単位でのアクセスを制御するネットワークACL等、様々なサービスをマネージドサービスとして提供しています。

今回「AWS Network Firewall」の機能、そしてユースケースをご紹介していきます。

Firewallを導入する目的

「AWS WAF」「セキュリティグループ」等はファイアウォールセキュリティに関する以下のような特定のニーズを満たすものです。・AWS WAF

AWS WAF は、CDN ソリューションの一部として Amazon CloudFront にデプロイでき、EC2 上で動作するウェブサーバーやオリジンサーバーの手前に配置した Application Load Balancer や、REST API を使用するための Amazon API Gateway、または GraphQL API 用の AWS AppSync にデプロイできます。

・セキュリティグループ

インスタンスの仮想ファイアウォールとして機能し、インバウンドトラフィックとアウトバウンドトラフィックをコントロールします。

対して、「AWS Network Firewall」は全てのワークロードを対象とし、1つのサービスであらゆるニーズを満たすことができます。ウェブフィルタリングや、インターネットとVPC間で特定の通信をアクセス制御、インターネットに抜けるすべての通信を監視したり、悪意のある通信の特定といった機能を提供します。

そのため、オンプレミス環境でFirewallを導入する目的とほとんど同じで、AWSではインターネットとVPC間のトラフィックの制御を行う場合に導入します。

AWS Network Firewallの構成

AWS Network Firewallは以下の3つを構成要素から成り立っています。

・Firewall

Firewall本体と考えてください。VPCサブネットに紐づけるとFirewallのエンドポイントがサブネットに作成されます。

・Firewall Policy

以下に記載するRule Groupをまとめたものになります。FirewallとFirewall Policyは1対1の関係で紐づけられます。

・Rule Group

複数のルールを1つにまとめたものを指します。

・Stateless rule group

・Stateful rule group

の2種類あり、それぞれステートレス/ステートフルにパケットを検査するルールの集合体です。

1つのFirewall Policyに対して、複数のRule Groupを適用できます。

1つのRule Groupに対して、複数のルールを適用できます。

こちらの Amazon Web Services ブログ も併せて参照してください。

AWS ネットワークファイアウォール – VPC 用の新しいマネージド型ファイアウォールサービス

AWS Network Firewallの主な機能や特徴

AWSの主な機能や特徴は以下の通りです。

・ステートフルインスペクション、IDS/IPS、およびWebフィルタリングを簡単にデプロイおよび管理して、AWS上のVPCを保護します。

・トラフィックに合わせて自動的に拡張され、追加投資することなく高可用性を確保できます。

・カスタマイズされたルールを実装して、VPCが不正なドメインにアクセスするのを防ぎ、何千もの既知の不正なIPアドレスをブロックします。

・シグネチャベースの検出を使用して悪意のあるアクティビティを識別します。

・CloudWatchメトリクスを介してファイアウォールアクティビティをリアルタイムで表示、S3、CloudWatch、Kinesis Firehoseにログを送信することで、ネットワークトラフィックの可視化します。

・AWS Firewall Managerによる統合管理が可能です。

・CrowdStrike、Palo Alto Networks、SplunkなどのAWSパートナーを含む既存のセキュリティエコシステムと相互運用が可能です。

・コミュニティが管理するIDS/IPSであるSuricataのルールセットから既存のルールをインポートすることができます。

AWS Firewallの仕組み

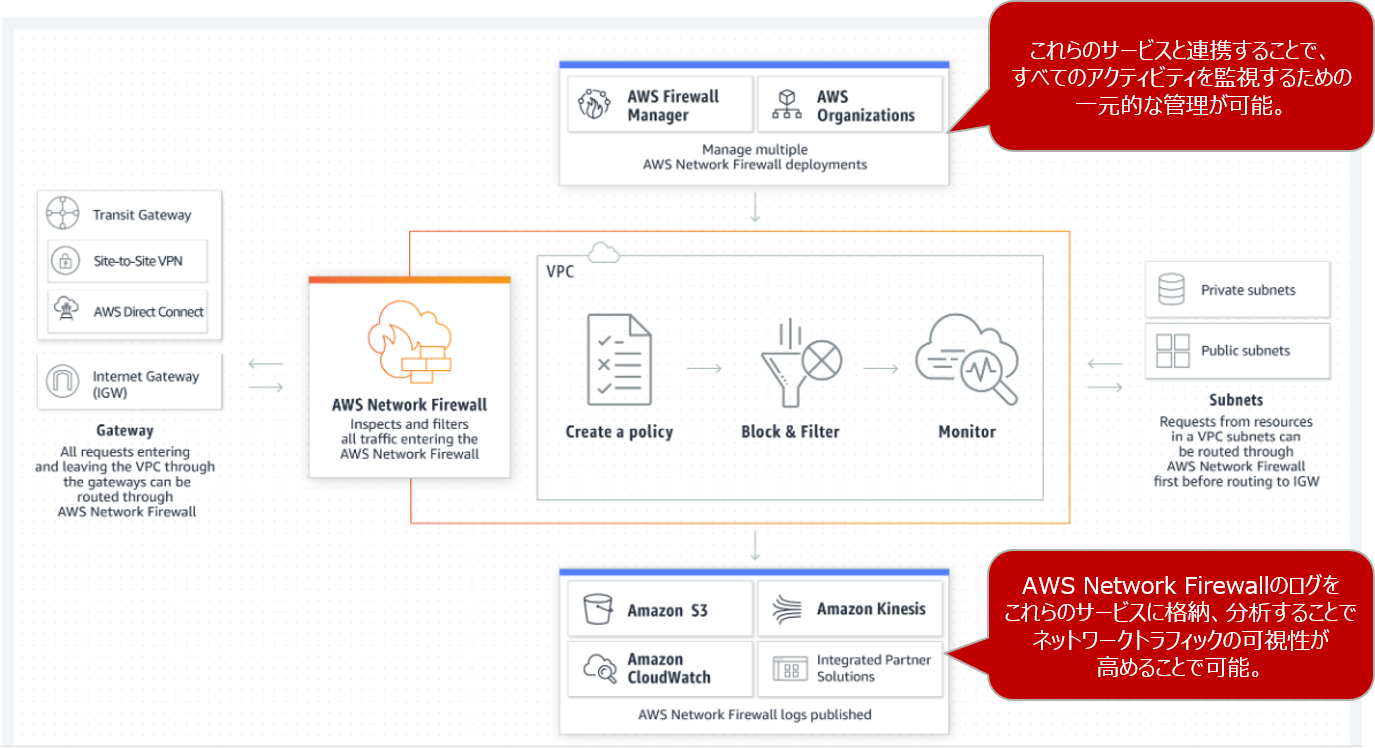

AWS Network FirewallをInternet GatewayやDirect Connectなどの各GatewayとVPCの間に設定することで、トラフィックの制御やフィルタリングを行います。Firewall Manager、AWS Organizationsとの連携によって適用するルールを共通化し、AWS Organizationの管理アカウントにより一元的なルールの適用と管理ができます。また、それらのログをS3,Cloudwatchに送信することで可視性を高めることできます。

従来の制御とFirewallを導入することのメリット

これまではFirewallを導入する場合は、サーバを構築し、3rdパーティ製品を購入、その設定を行い、インターネット通信を制御することが主流でした。そのため、EC2上で稼働するアプリケーションで制御することとなるため、お客様の管理、運用を実施する必要がありました。

AWS Firewallはフルマネージドなサービスであるため、サービスを提供するインフラに関してはAWSが管理、運用を行います。また、拡張性や可用性においても個別に設計や管理を行う必要がありません。その恩恵としてお客様の手間を削減し、余ったリソースをより有効に活用することができるのが大きなメリットです。

また、前述したとおりVPCの境界での基本的なFirewall機能を有していることでネットワークの脅威からVPCを保護する機能も有しており、さらにトラフィックの追跡やウェブフィルタリングを行うことも可能です。

おわりに

・本機能は2021年1月時点では、まだ日本リージョンで利用することはできませんので、ご注意ください。

・これまでのWAFやセキュリティグループ等のセキュリティ関連サービス/機能に加えて、 AWS Network FirewallはVPC間とInternet GatewayやDirect Connect等の各種Gatewayとの間に、マネージドのファイアウォール機能を提供しますので、要件に応じたセキュリティ対策の選択肢を拡充します。

そのため、我々が考えるAWS Network Firewallをご提案したい層とはこれまでFirewallをEC2などで構築してきたお客様方です。前述したとおり、お客様が管理、運用していたアプリケーションをAWSに委託することで、設計、構築にかかっていた時間を大幅に短縮することができ、また管理、運用に必要であったリソースを有効活用することができます。さらに、弊社のSIやMSPなどのサービスも併せて対応させていただくことで、最適化されたAWS環境の構築、運用をご提供できると考えております。

ぜひ、ご検討のほどよろしくお願いいたします。

最後までお読みいただき、ありがとうございました。