技術情報 : Si-R/Si-R brinシリーズ設定例

本ページ記載の情報は公開当時の情報となります。最新の情報については「技術情報」ページからご確認ください。

>技術情報

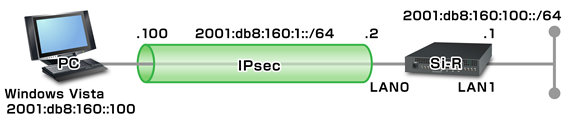

「Windows Vista」とのVPN(IPsec)接続-IPv6

Windows Vista とIPv6でVPN接続する場合の設定事例です。

設定内容

Windows Vistaパソコン(2001:db8:160::100)とSi-RのLAN(2001:db8:160:100::/64)間の通信をIPsecでカプセル化します。

- Si-R LAN0側を2001:db8:160:1::2/64とします。

- Si-R LAN1側を2001:db8:160:100::1/64とします。

- PC側のIPsecトンネル起点用のアドレスを2001:db8:160:1::100/64とします。

- PC側の通信用のアドレスを2001:db8:160::100/64とします。

対象機種と版数

- Si-Rシリーズ V31以降

- Si-R brinシリーズ V1以降

IPsec / IKE関連パラメーター

- IKEパラメーター条件

- キー交換モード メインモード

- 暗号化アルゴリズム AES-128

- 整合性アルゴリズム SHA1

- DHグループ 1,024bit

- 事前共有鍵 文字列 "test"

- キーの有効期間 480分

- IPsecパラメーター条件

- プロトコル ESP

- 暗号化アルゴリズム AES-128

- 整合性アルゴリズム SHA1

- キーの有効期間 60分/100,000Kbyte

設定例

以下の設定例を、コピー&ペーストでご利用いただくことができます。

lan 0 mode auto lan 0 ip6 use on lan 0 ip6 address 0 2001:db8:160:1::2/64 infinity infinity c0 lan 1 mode auto lan 1 ip6 use on lan 1 ip6 address 0 2001:db8:160:100::1/64 infinity infinity c0 remote 0 name vistapc remote 0 ap 0 name ipsec remote 0 ap 0 datalink type ipsec remote 0 ap 0 ipsec type ike remote 0 ap 0 ipsec ike protocol esp remote 0 ap 0 ipsec ike range 2001:db8:160:100::1/64 2001:db8:160::/64 remote 0 ap 0 ipsec ike encrypt aes-cbc-128 remote 0 ap 0 ipsec ike auth hmac-sha1 remote 0 ap 0 ike mode main remote 0 ap 0 ike shared key text test remote 0 ap 0 ike proposal 0 encrypt aes-cbc-128 remote 0 ap 0 ike proposal 0 hash hmac-sha1 remote 0 ap 0 ike proposal 0 pfs modp1024 remote 0 ap 0 tunnel local 2001:db8:160:1::2 remote 0 ap 0 tunnel remote 2001:db8:160:1::100 remote 0 ip6 use on remote 0 ip6 route 0 2001:db8:160::/64 1 0 syslog pri error,warn,info syslog facility 23 time zone 0900 consoleinfo autologout 8h telnetinfo autologout 5m terminal charset SJIS

解説

lan 0 mode auto

lan0インターフェースの通信速度/モードをオートセンス/オートネゴシエーションに設定します。

lan 0 ip6 use on

lan0インターフェースで、IPv6 パケットの送受信を行います。

lan 0 ip6 address 0 2001:db8:160:1::2/64 infinity infinity c0

LAN0側IPアドレスを設定します。

- 2001:db8:160:1::2/64 : IPアドレス/プレフィックス長です。

- infinity : valid lifetime の時間です。通常はinfinityで構いません。

- infinity : preferred lifetime の時間です。通常はinfinityで構いません。

- c0 : RA Prefix Information に付与されるフラグです。通常はc0で構いません。

lan 1 mode auto

lan1インターフェースの通信速度/モードをオートセンス/オートネゴシエーションに設定します。

lan 1 ip6 use on

lan1インターフェースで、IPv6 パケットの送受信を行います。

lan 1 ip6 address 0 2001:db8:160:100::1/64 infinity infinity c0

LAN1側IPアドレスを設定します。

- 2001:db8:160:100::1/64 : IPアドレス/プレフィックス長です。

- infinity : valid lifetime の時間です。通常はinfinityで構いません。

- infinity : preferred lifetime の時間です。通常はinfinityで構いません。

- c0 : RA Prefix Information に付与されるフラグです。通常はc0で構いません。

remote 0 name vistapc

インターフェースの名前(任意)を設定します。

remote 0 ap 0 name ipsec

アクセスポイントの名前(任意)を設定します。

remote 0 ap 0 datalink type ipsec

パケット転送方法としてIPsecを設定します。

remote 0 ap 0 ipsec type ike

IPsec情報のタイプにIPsec自動鍵交換を設定します。

remote 0 ap 0 ipsec ike protocol esp

自動鍵交換用IPsec情報のセキュリティプロトコルにESP(暗号)を設定します。

remote 0 ap 0 ipsec ike range 2001:db8:160:100::1/64 2001:db8:160::/64

自動鍵交換用IPsec 情報の対象範囲を設定します。

- 2001:db8:160:100::1/64 : IPsec 対象となる送信元IPアドレス/プレフィックス長です。

- 2001:db8:160::/64 : IPsec 対象となる宛先IPアドレス/プレフィックス長です。

remote 0 ap 0 ipsec ike encrypt aes-cbc-128

自動鍵交換用IPsec情報の暗号情報にAES128ビットを設定します。

remote 0 ap 0 ipsec ike auth hmac-sha1

自動鍵交換用IPsec情報の認証情報にSHA1を設定します。

remote 0 ap 0 ike mode main

IKE情報の交換モードを設定します。

- main : IKE 情報の交換モードとしてMain Modeを使用します。

remote 0 ap 0 ike shared key text test

IKEセッション確立時の共有鍵(Pre-shared key)を設定します。

remote 0 ap 0 ike proposal 0 encrypt aes-cbc-128

IKEセッション用暗号情報の暗号アルゴリズムにAES128ビットを設定します。

remote 0 ap 0 ike proposal 0 hash hmac-sha1

IKE セッション用認証(ハッシュ) 情報にSHA1を設定します。

remote 0 ap 0 ike proposal 0 pfs modp1024

IKE セッション用DH(Diffie-Hellman) グループにmodp1024を設定します。

remote 0 ap 0 tunnel local 2001:db8:160:1::2

IPsecトンネルの送信元アドレスの設定をします。

remote 0 ap 0 tunnel remote 2001:db8:160:1::100

IPsecトンネルの送信先アドレスの設定をします。

remote 0 ip6 use on

remote0インターフェースで、IPv6パケットの送受信を行います。

remote 0 ip6 route 0 2001:db8:160::/64 1 0

スタティックルートを設定します。

- 2001:db8:160::/64 : 宛先ネットワーク/プレフィックス長です。

- 1 : metric値です。通常は1で構いません。

- 0 : distance値です。通常は0で構いません。

syslog pri error,warn,info syslog facility 23

システムログ情報の出力情報/出力対象ファシリティの設定をします。通常はこのままで構いません。

time zone 0900

タイムゾーンを設定します。通常はこのままで構いません。

consoleinfo autologout 8h telnetinfo autologout 5m

シリアルコンソール、TELNETコネクションの入出力がない場合のコネクション切断時間を設定します。通常はこのままで構いません。

terminal charset SJIS

ターミナルで使用する漢字コードをShift JISコードに設定します。

Windows Vista設定例

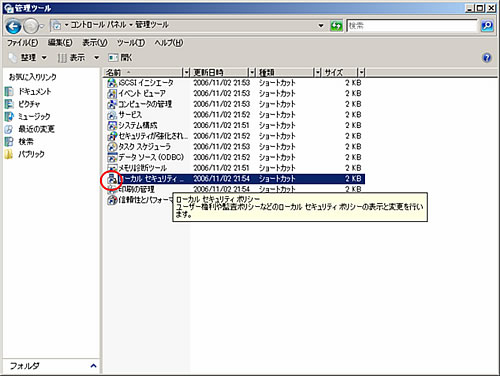

「コントロールパネル」→「管理ツール」→「ローカルセキュリティポリシ」の順にクリックします。

画像を拡大する (51KB / JPEG)

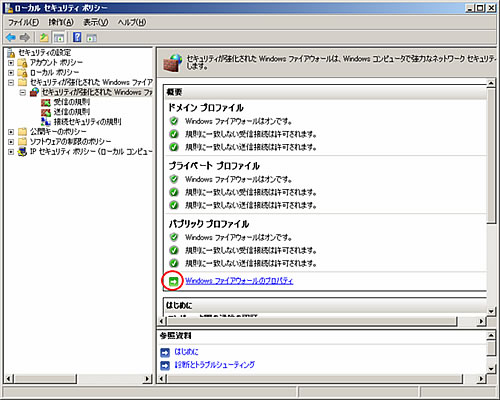

「セキュリティが強化されたWindowsファイアーウォール」をダブルクリックします。

「Windowsファイアーウォールのプロパティ」をクリックします。

画像を拡大する (63KB / JPEG)

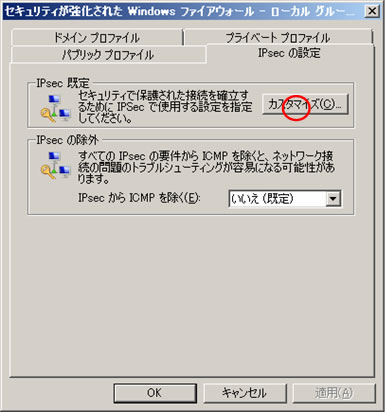

「IPsecの設定」カスタマイズをクリックします。

各項目を設定します。

1. 「キー交換(メインモード)」詳細設定→カスタマイズをクリックします。

2. 「データ保護(クイックモード)」詳細設定→カスタマイズをクリックします。

3.「認証方法」詳細設定→カスタマイズをクリックします。

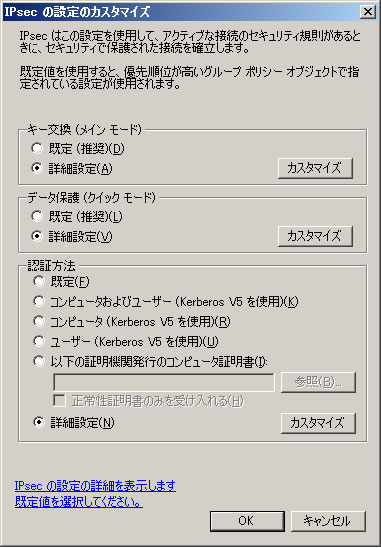

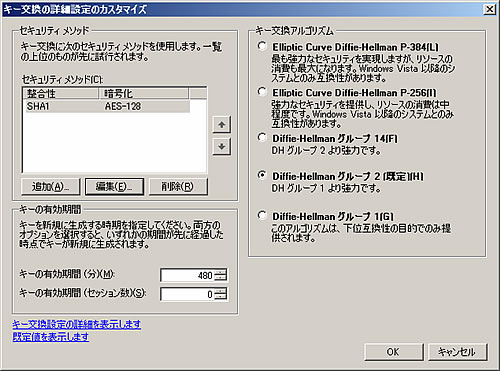

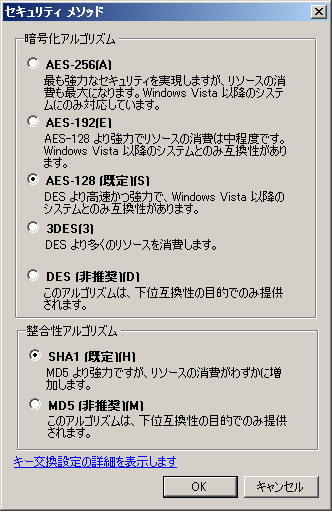

1. キー交換(詳細)

Si-Rとセキュリティメソッドとキー交換アルゴリズムを合わせます。

追加もしくは編集を行います。

キーの有効時間はデフォルトの設定で問題ありません。

(remote ap ike)

画像を拡大する (73KB / JPEG)

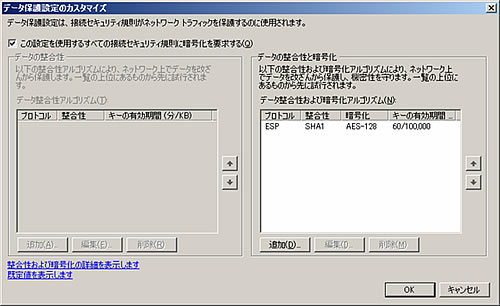

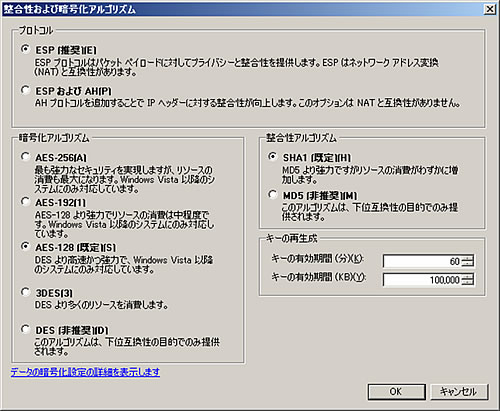

2. データ保護(詳細)

「この設定を使用するすべての接続セキュリティ規則に暗号化を要求する」をチェックします。

データの整合性と暗号化でSi-Rとアルゴリズムを合わせます。

追加もしくは編集を行います。

(remote ap ispec ike)

画像を拡大する (46KB / JPEG)

画像を拡大する (70KB / JPEG)

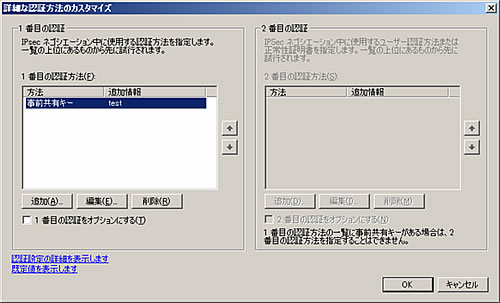

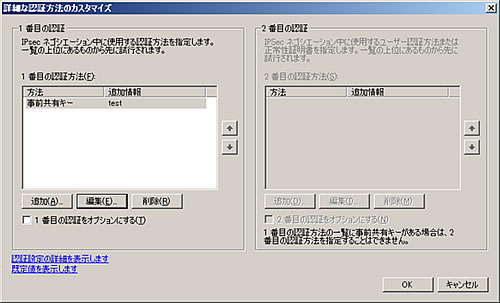

3. 認証

1番目の認証で事前共有キーを設定します。

画像を拡大する (42KB / JPEG)

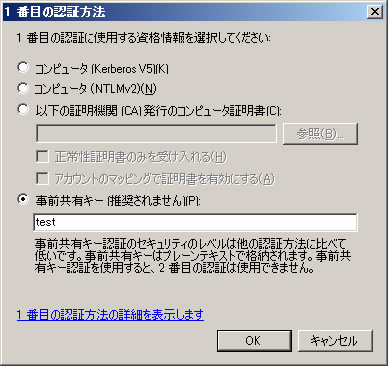

「接続セキュリティの規則」を設定します。

最初は何も設定が無いので追加して下さい。

画像を拡大する (34KB / JPEG)

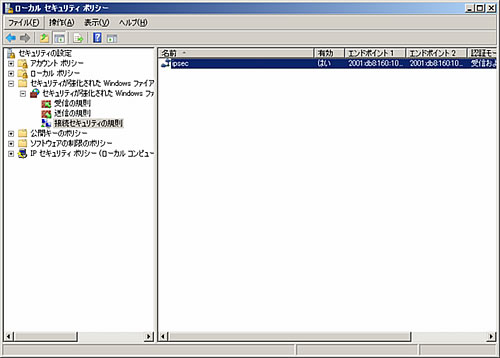

ipsecという名前でセキュリティ規則を追加しました。

以下は画面です。

装置にIPv6アドレスを2つ設定します。

IPsecの通信用とトンネル起点アドレス用です。

IPv6アドレスはローカルアドレスの設定→詳細設定で追加出来ます。

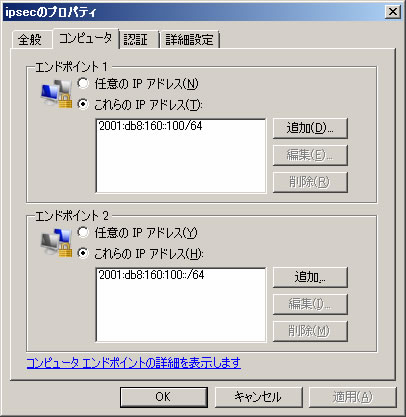

「コンピュータ」

エンドポイント1はVista側のIPsec暗号化対象パケットの範囲です。

エンドポイント2はSi-R側のIPsec暗号化対象パケットの範囲です。

(remote ap ipsec ike range)

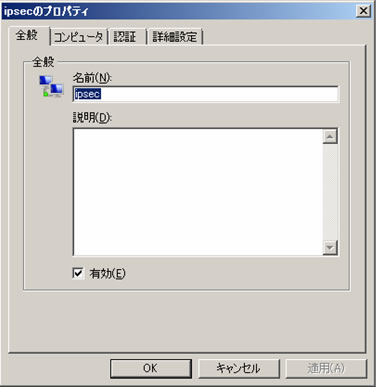

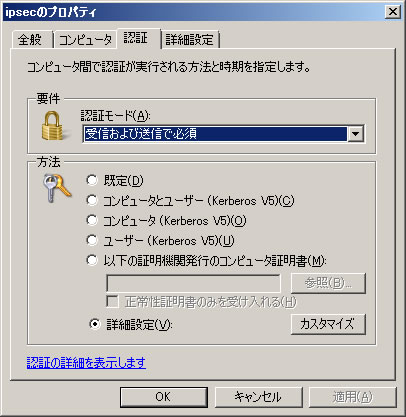

「認証」

要件で認証モードを「受信および送信で必須」を選択します。

方法は「詳細設定」→カスタマイズをクリックします。

画像を拡大する (41KB / JPEG)

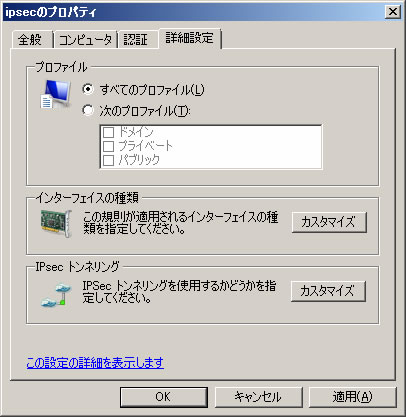

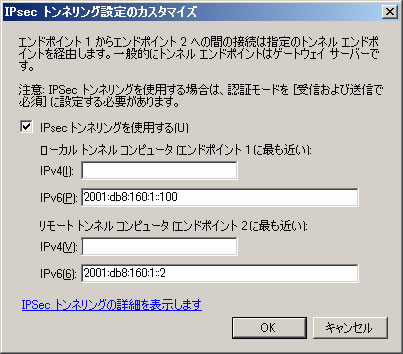

「詳細設定」

IPsecトンネリングでカスタマイズを選択します。

IPsecトンネリングを使用するをチェックします。

ローカルはVista側、IPsecトンネルの起点アドレスです。

リモートはSi-R側、IPsecトンネルの起点アドレスです。

お問い合わせ

本製品のお問い合わせ

Si-Rシリーズ、Si-R brinシリーズに関する資料請求やお見積り、購入のご相談などお気軽にお問い合わせください。

よくあるご質問(FAQ)

Si-Rシリーズ、Si-R brinシリーズに関し、お客様から寄せられた主なご質問とその回答です。