本技术介绍参考了以下链接

English

2014年7月25日

高速检测公司内部恶意软件活动情况的技术

作为组织内部策略可在信息泄露前锁定被感染机器

株式会社富士通研究所(注1)(以下简称,富士通研究所)开发了以下技术。

开发背景

近几年,以特定组织及个人为目标的有针对性的窃取信息行为正在迅速增加,攻击方法也变得更加巧妙。发起针对性攻击的恶意攻击者会事先对攻击目标进行深入分析调查,然后伪装成业务邮件进行持续地攻击。用于攻击的软件和通常的软件无法区别,即使一般的杀毒软件有时也无法检测,因此,要彻底防止恶意软件进攻组织内部是十分困难的。

面对如此高水平的恶意软件攻击,除了在组织入口和出口进行传统防御的同时,还需要在组织内部网络采取防御措施。

课题

最新的恶意软件,往往混杂在经常来往的业务邮件或是网页访问等通信过程中,攻击者从组织外对内部感染病毒的PC进行远程操控,获取内部信息。这种称作RAT(注2)的攻击方式已经成为恶意软件攻击的主流方式。RAT会事先通过邮件潜入公司内部,这时不会进行攻击。然后,在发起攻击时,基本上通信内容中不会包含恶意软件自身,甚至远程操作的通信也会被加密,因此传统的杀毒软件或非法入侵检测系统等措施,都很难发现这些恶意软件。

通过分析网络中的通信种类和关联通信的前后关系,在公司内部可以检测到具有远程操控型恶意软件RAT特征的潜伏活动。富士通研究所,针对攻击者通常使用的一种叫做关键点(choke point)的方法,对相关的监视方式进行了研究开发(图1)。

图1 关键点的监视方式

将关键点监视方式实用化,需花费大量的时间从大量的正常业务通信内容中锁定与攻击相关的通信内容,并确定多个通信的关联性。另一方面,要在企业内部应用该方法,需要以尽量小的网络域单元来配置检测功能,通过较少的CPU,内存等计算资源来实现。

开发的技术

这次,富士通研究所着眼于RAT在公司内部潜伏活动的通用通信模式,通过分析局域网的通信关系,开发出了高速检测RAT在公司内部潜伏活动的技术。通过本技术,能够实现关键点监视方式的高速化,可将其实施在计算机资源有限的网络上。

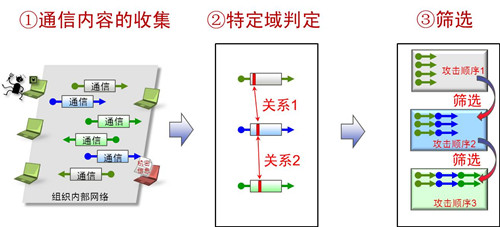

为了高效锁定被感染PC对攻击对象进行攻击的通信,开发了以下两种判定技术(图2)。

1. 特定域判定

在判断是否是攻击通信时一般需要详细分析通信内容,但这次只要通过多个通信特定域的信息和通信顺序关系,就能实现高精度的攻击通信判定,削减了数据解析处理计算量。

2. 筛选

从大量的通信中,提取由多个通信构成的攻击需要花费很多时间,富士通研究所通过对攻击顺序分阶段进行筛选、管理,实现高效检测多个可疑通信,攻击的处理顺序和通信信息比较。

图2 RAT通信模式的高速检测技术

通过这一系列的判定技术,可以在不降低检测性能的前提下,提高检测处理通信量约30倍。

富士通研究所在拥有2000台终端,并有大量业务通信的网络环境下,通过再现RAT潜伏活动,对所开发的技术进行了评价。结果是,即使是Gb规模的通信线路也能无遗漏地检测到,占全部通信数据包量的0.0001%的所有RAT攻击通信,并且确保不会将正常业务通信误检为攻击通信。

效果

将装载了本技术的网络装置分散配置到组织内部网络中,可以监视组织内部网络中的非法通信,对于防火墙和杀毒软件无法检测的针对性攻击型恶意软件,可以在信息泄露前将其检测出来。

今后

富士通研究所继续推进恶意软件检测技术的研究开发,目标在2014年度中实现该技术的产品化。

注释

注1 株式会社富士通研究所:

社长 佐相秀幸

总公司所在地 日本神奈川县川崎市

注2 RAT:

远程访问型木马(Remote Access Trojan)的缩写。是一种恶意程序,其伪装成合法程序入侵到组织内部,使外部攻击者可进行远程操控。