存檔內容

注意:這是一個存檔頁面,其內容可能已過時。

以“檢測”為重點對策已達極限 公司該如何防禦凶猛的網路攻擊

根據報告,2016年11月28日,日本防衛省和自衛隊的通信網路基礎設施受網路攻擊。這只是日益增加的針對日本的網路攻擊現實的一部分。完善網路安全對策已經成為最重要的國家問題。我們應當採取哪些方法?我向富士通網路安全業務戰略單位佈道者Taishu Ohta先生提出了這個問題。多年來,Taishu Ohta先生一直向日本公司提出資安對策,並曾擔任富士通安全方案中心的第一負責人。

(採訪人:Tomio Kikyobara,日經BP ICT創新研究所主任)

保密資訊是目標-網路攻擊的目標是情報評估

-根據報告,2016年6月針對JTB公司進行的定點攻擊使用一個業務夥伴的電子郵寄地址偽裝自己。人們感覺網路攻擊越來越複雜。您是否能夠告訴我最近趨勢?

人們感覺攻擊者的目標變得複雜,並且具有情報評估要素。傳統網路攻擊目的是獲得利潤,即竊取個人資訊,將其轉售黑市利用罪犯獲利。

相比之下,現在的許多注意的案例,在全國範圍內,大型組織將攻擊作為情報評估活動的一部分。大多數大型公司已經實施“安全資訊和事件管理”(SIEM),該機制收集和管理來自多個安全設備的日誌,並分析數據進行相關性的機制。根據這些結果,我們發現了一個主要趨勢,即攻擊者開始針對具體人員,竊取公司和政府官員等重要人物的資訊,而非普通人的資訊。

我們還發現勒索軟體日益猖獗,這種惡意軟體以病毒感染系統,限制訪問,索要贖金,獲得贖金後才會釋放系統。其根本原因在於黑市上個資銷售價格大幅下滑。根據一家美國安全銷售商2015年的報告,2015年一筆個資記錄的價值約25美元,而在2016年降至6美元。換言之,對於攻擊者來說,竊取與出售個資已經成為低效的業務形式。

這很可能是勒索軟體轉移的主因,高利潤,並且攻擊者能夠自行定價。

Taishu Ohta

佈道者

網路安全業務戰略單位

富士通有限公司

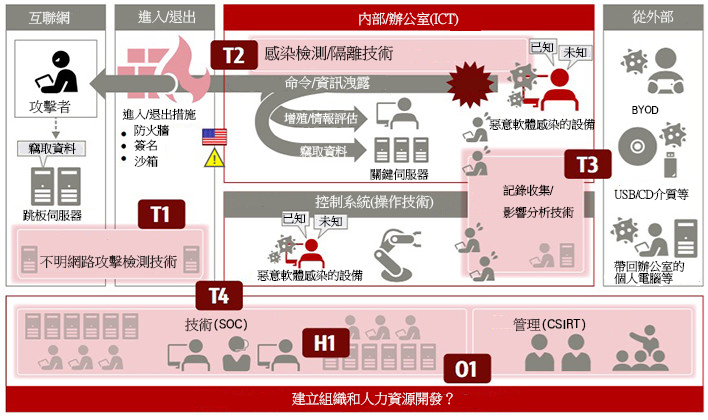

圖1:富士通正在開發的資安技術概覽

圖1:富士通正在開發的資安技術概覽

-如果攻擊者的目標發生變化,那麼管理層需重新考慮現有的安全對策。

迄今為止,管理層已制定了目標“資訊保證”,旨在預防資訊洩漏。著眼未來,他們需要建立以“任務保證”為重點的安全對策,確保業務的連續性,即使是在發生網路攻擊時。

2015年12月,日本經濟貿易產業省發佈了《網路資安管理指導方針》,其中的“網路資安管理10項重點”說明,需要制定“考慮風險的對策,預防網路攻擊”。

在未來幾年內,網路空間與現實世界將緊密相連的網路-實體系統將會更加普及,因此網路空間的攻擊事件將會導致現實企業遭受巨大損失。管理層需要認識到“網路攻擊威脅企業的每個層面”。

-對於某些企業或行業,網路攻擊是否具有獨特的特徵?

在攻擊過程中幾乎沒有區別,但是針對不同行業,攻擊者目標有所不同。例如,針對銷售行業的攻擊旨在竊取信用卡資訊。另一方面,我們推斷,針對製造行業的攻擊旨在竊取設計圖紙以及包含製造技術訣竅的文件。

即使攻擊過程相同,對於不同行業的攻擊戰役(一系列連續的攻擊行為,開始在未經授權下侵入網路,竊取資訊或破壞系統)也有所差別。因此,所建立的系統必須能夠在整個產業的共用資訊,並且主動地處理攻擊。

“防止惡意軟體進入內部”的對策

-與前些年相比,公司需要的網路攻擊對策的種類是否發生了變化?

實際上,自從互聯網開始發展以來(自從大約2000年開始),關於安全對策的問題一個都沒有解決。現在,人們在說著同樣的事情:“無法防禦病毒的侵入和感染”;“攻擊者的行為無法視覺化”;“從感染中恢復需要很長時間”;“處理安全對策的技術人員缺乏經驗”。

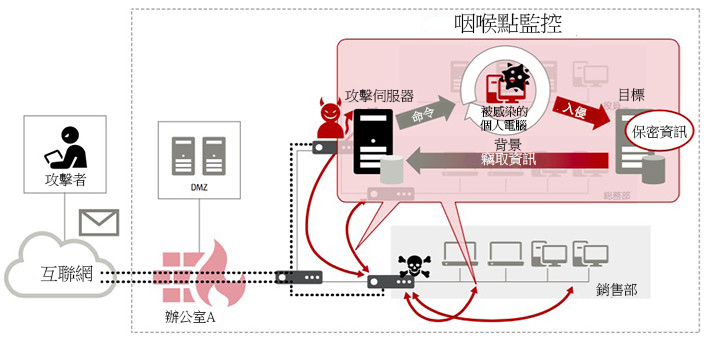

圖2:惡意軟體隔離技術iNetSec Intra Wall概覽

圖2:惡意軟體隔離技術iNetSec Intra Wall概覽

Chokepoint咽喉點監控(適用於感染蔓延,根據遠端命令進行情報評估活動)和阻斷

不幸的是,今天依然不變。

大多數公司收集和分析來自網路和其它設備的各種日誌,調查已經潛入組織的惡意軟體所造成的損失。然而,完全瞭解遭受的損失需要花費時間和資金。例如,收集和分析病毒感染的一台個人電腦儲存的電子數據作為證據的成本據說約為100萬日元。還能收集整個網路的數據日誌,然後予以分析,但是成本很高。

我們正處在“發現惡意軟體”為重點的資安對策已達極限。現在每天幾乎產生100萬種新型惡意軟體(包括變種),而基於模式匹配的發現率低於50%。惡意軟體悄悄滑過或逃脫,所以對於惡意軟體的防禦已經落後。需意識到以下事實:建立一個能夠完全預防惡意軟體侵入和資訊洩漏的系統是不可能的。

公司現在需要的是以下對策:假設惡意軟體侵入,能夠識別已經潛入組織網路的惡意軟體的,並且將惡意軟體的行為視覺化。

然後公司需要監控咽喉點(通訊必經的點),知悉來自C&C(命令和控制)伺服器的遠端命令,預防病毒運行,即使它滲透到網絡中也不會發生動作。

基於攻擊者行為過程的觀察建立“攻擊者行為轉換模型”

—為了使惡意軟體的活動失效,富士通開發了哪些安全技術?

制定安全對策的公司必須選擇使用符合對策目標的技術,這是很難做到的。

為此,富士通正在開發的安全技術分為四個方面,T1-T4(圖1)。T1包括進出點安全對策。通常使用沙箱、防火牆和基於簽名的方法發現定點攻擊的跡象,但是仍然不夠。我們已經開發了一個新技術,稱為“惡意侵入過程掃描”,聚焦於攻擊者的行為過程。

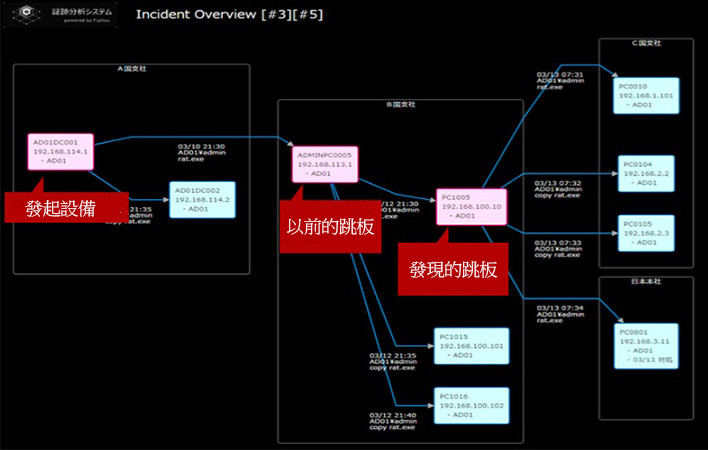

圖3:通過鳥瞰圖可以瞭解攻擊的情況

圖3:通過鳥瞰圖可以瞭解攻擊的情況

該技術即時檢測攻擊者的活動,也就是將攻擊行為的過程與模型(攻擊者行為轉換模型)進行對比,該模型基於對於過去潛入組織的攻擊者行為的觀察。

—因此你關注攻擊者,而非惡意軟體。

是的。無論攻擊的規模或竊取的資訊類型如何,通過定點攻擊竊取資訊的過程在許多方面都是類似的。通常開始於發送具有UR的詐騙電子郵件,讓收件人點擊,從而下載惡意軟體。惡意軟體到達個人電腦後,擴展至其它個人電腦,來自C&C伺服器的遠端命令用於監聽網路,從組織竊取資訊。

富士通的“惡意侵入過程掃描”監控收到定點電子郵件的個人電腦的通信,根據攻擊者行為轉換模型檢查一系列活動(從侵入行為到竊取資訊的活動),從而發現攻擊。在個人電腦被感染後立即持續監控個人電腦可以即時瞭解攻擊者的行為,提高發現的準確率。

T2使用被稱為“iNetSec Intra Wall”的技術隔離已經潛入組織系統的惡意軟體。該設備監控網路通信量,即時檢測惡意軟體的活動,自動隔離被感染的設備。該技術能夠有效發現不明惡意軟體的位置,因為它能夠評估針對攻擊的常見通信行為(圖2)。

專有技術立即創建網路攻擊的完整情景

—對於大型公司和組織來說,也存在以下可能性:一台設備感染惡意軟體之後造成巨大損失。2015年發生了針對日本養老金機構的定向攻擊,100多萬人的個人資料洩漏,幾乎花費了三個月時間才獲得攻擊的全部情況。

“以低成本,在短時間內取証”是我們面臨的重大挑戰。T3方面提供新蹤跡收集和影響分析技術。我們已經開發了高速取證技術,能夠自動分析大量網路通信,在短時間內顯示定點攻擊的執行過程和狀態的完整情況。該技術包括蹤跡收集和攻擊進展狀況提取技術。

蹤跡收集技術捕捉網路資料包,從其內容推斷在被感染的個人電腦上執行的命令,然後分析被感染個人電腦與被攻擊個人電腦之間的通信,從而創建被執行命令的蹤跡日誌。接下來,攻擊進展狀況提取技術分析蹤跡日誌(命令操作),立即確定這些通信是否很有可能構成攻擊。

值得注意的是,富士通的高速取證技術能夠以菊輪鍊形式顯示攻擊中各台設備之間的關係。例如,通過分析用作跳板的設備的命令運行,你可以立即發現以前用作跳板的設備,當你沿著菊輪鍊追溯時,你會發現發起設備(圖3)。通過視覺化,可以獲得攻擊的鳥瞰圖,進而迅速瞭解攻擊的每個層面。順便說一下,對於日本養老金機構遭受的定點攻擊,該技術可以在一個小時內創建一般相關圖。

—這真是一項了不起的技術。

我們的客戶經常作出這種反應。引進這種技術的公司可以在很短的時間內完成取證專家才能勝任的工作。據瞭解,日本缺乏100,000名資安工程師,但是我們相信我們的技術能夠解決這個問題。

最後一個方面T4包括資訊共用技術。富士通已經建立“網路威脅情報(CTI)應用系統”,能夠高效分享和利用網路威脅情報。該系統將網路攻擊的5W1H(攻擊者,時間,目標,攻擊物件,入侵路線和方法等)以及處理網路攻擊的資訊轉換為電腦能夠處理的形式。

建立該系統之後,可以系統地解釋和共用威脅資訊,無需人員參與。我們現在所處的時代存在太多的威脅資訊,以至人類無法評估;該技術旨在通過“機器對機器”實現這一目標。

-這些技術是否將會改變攻擊者目前的優勢地位?

我們希望如此。我們最擔心的是這些技術落入他們手中。在攻擊前,攻擊者將會購買市場上現有的一切網路安全產品,研究其設計以及超越攻擊者技術的技術,從而避開這些技術。我們需要防止這樣的事情發生。

通過“OODA迴圈”應對意外事件

-如果網路攻擊使公司遭受損失,則公司應當如何應對?

網路攻擊就像一場災難。換言之,需要從以下立場進行思考:在網路攻擊發生後,應當採取哪些措施才能儘快使企業恢復運營。公司應當基於任務保證和業務連續性考慮對策,第一要務是思考如何減少業務中斷時間,迅速恢復正常運營。

因此,公司必須建立一個系統,能夠在下一個事件發生之前處理意外事件。公司必須建立一個“觀察,調整,決策,行動(OODA)迴圈”,獨立於目前使用的“計畫,實施,檢查,行動(PDCA)迴圈”。

OODA迴圈是一種模型,即時連接以下迴圈:積極持續地觀察不斷變化的情況;根據具體情況進行調整;迅速作出決策;採取行動作出反應。我們現在嘗試將該模型用於資安入侵。即使我們不知道誰是攻擊者,並且不瞭解損失的全部情況,我們也能有效地“觀察”變化的情況,根據可用資訊“調整”自己,作出關於如何反應的“決策”,然後“行動”。“電腦安全事故反應團隊(CSIRT)”負責觀察和調整,管理層負責作出決策。

許多公司目前將OODA迴圈用作危險管理反應方案,而非安全對策。迅速發現問題、根據情況立即進行判斷以及作出決策是對策的重要方面,我認為,從現在起,公司應當一直使用OODA迴圈。

--安全解決方案是否發揮重要作用?

富士通提供的技術能夠實現OODA迴圈的“即時”觀察和適宜的“調整”。我們也提供提高危機管理技能的諮詢服務以及支援運營的全球管理服務。這些解決方案支持公司迅速“作出決策”,進而提高公司的競爭力。

* 2017年1月,本內容出現於ITpro Active。