存檔內容

注意:這是一個存檔頁面,其內容可能已過時。

抗病毒軟體無法抵禦的攻擊: 使用人工智慧防範不明威脅

依賴於抗病毒軟體的安全系統已經達到極限。安全銷售巨頭賽門鐵克前資訊安全高級副總裁Brian Dye表示:“抗病毒軟體已死。”抗病毒軟體僅能發現45%的攻擊,對於剩餘的55%無能為力。展望未來,迫切需要開發安全系統,預見由電腦病毒以及其它不懷好意的軟體和代碼(合稱為“惡意軟體”)發動的攻擊,從而阻止損害。隨著網路攻擊日益猖獗,人工智慧(AI)將走向對抗的最前線。

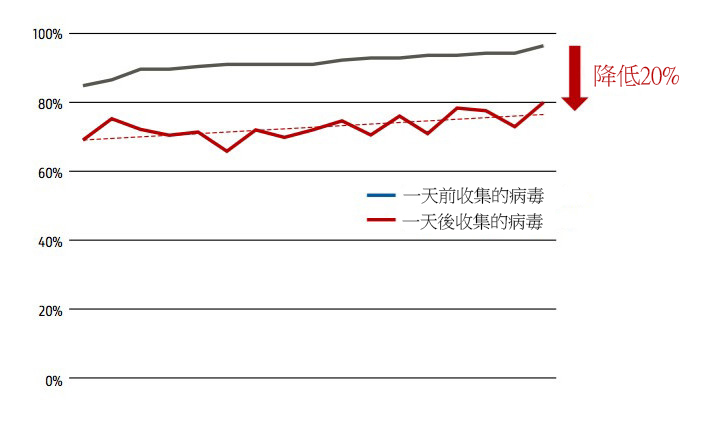

惡意軟體被越來越快地開發出來。根據賽門鐵克的報告,自2016年4月起,每天大約出現120萬個新惡意軟體案例。同時,英國電腦安全資訊入口“病毒公報”在2016年6月發佈的關於18個主要抗病毒軟體的資料表明,雖然抗病毒軟體能夠發現超過前一天清單上累積的已知惡意軟體的90%,但是對於截至第二天累積的惡意軟體,該比率大約會低20%(圖1)。

為了抗擊再次出現的惡意軟體,抗病毒軟體銷售商增加了新模式檔;然而,模式檔的更新速度無法趕上每天出現100多萬新惡意軟體的速度。最重要的是,模式匹配不能阻止不瞭解的惡意軟體。而且,一些惡意軟體侵入了系統網路。發現這些威脅十分重要。

在尋找提高發現率的最佳方式時,對於先進檢測技術的期望值比較高,包括監控內部網路通信和人工智慧。研究惡意軟體的一般行為有助於發現不明惡意軟體。

通過現有技術在惡意軟體進入點完全阻止惡意軟體侵入幾乎不可能。因此,現代安全系統傾向於將人工智慧與其它先進的進入點措施相結合,仔細遏制侵入,儘量減少損害。

富士通實驗室有限公司安全研究中心負責人Masahiko Takenaka博士表示:“現有惡意軟體系統的核心是模式匹配,除此之外,還應使用探試分析提取惡意軟體的特有行為和檢查特定部分的可疑行為。然後,我們能夠在稱為沙箱的安全虛擬環境中運行應用,從而更加充分地使用人工智慧。”另一方面,在入口阻止不是唯一的方法;在進入之後儘量減少損害並且加強對於攻擊的抵抗也十分重要。

通過通信模式發現惡意軟體

為了阻止已經存在於系統的惡意軟體造成損害,必須監控和分析內部網路通信。然而,這並非完美的解決方案。

使用惡意軟體進行定點攻擊的特徵是感染終端,然後從一個終端蔓延至另一個終端。為了解決這個問題,你不但需要發現感染源,而且需要瞭解在內部蔓延的範圍。“被感染的電腦彼此發送命令,遠端控制Windows,但在正常任務過程中也發生這種情況。”Takenaka博士說。“即使查看資訊包細節,也很難區分惡意軟體感染的通信和正常活動。”

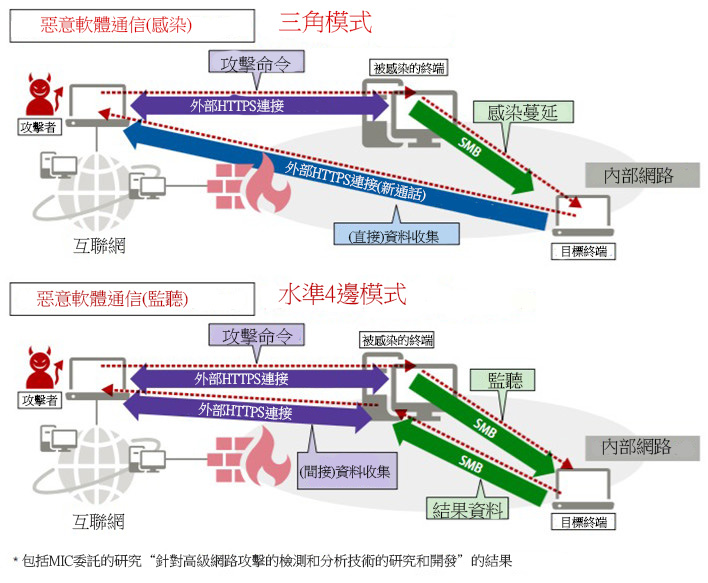

為了發現惡意軟體感染的終端,富士通開始關注內部網路終端之間的通信模式。其中一個案例是惡意軟體感染蔓延時,攻擊來自外部伺服器並且與被感染的終端通信,而該終端與實際目標通信,此時形成一種通信模式。

圖1:主要抗病毒軟體的發現率(18個程式)

圖1:主要抗病毒軟體的發現率(18個程式)

來源:英國電腦安全資訊入口(病毒公報VB100測試,2016年6月)

如果從目標終端到發出攻擊的伺服器建立了通信路線,則會發生資訊洩漏。因此,我們開發了監控內部網路通信,發現從被感染終端到目標終端的可疑模式,從而阻止洩漏(圖2)的技術。2014年6月,富士通發佈iNetSec Intra Wall,該產品能夠以這種方式發現通信模式,然後將終端隔離。

因為惡意軟體在網路上不會改變行為模式,所以也會作用於新惡意軟體類別。“幾乎不存在將非惡意通信誤認為惡意軟體的過度檢測。”Takenaka博士表示。

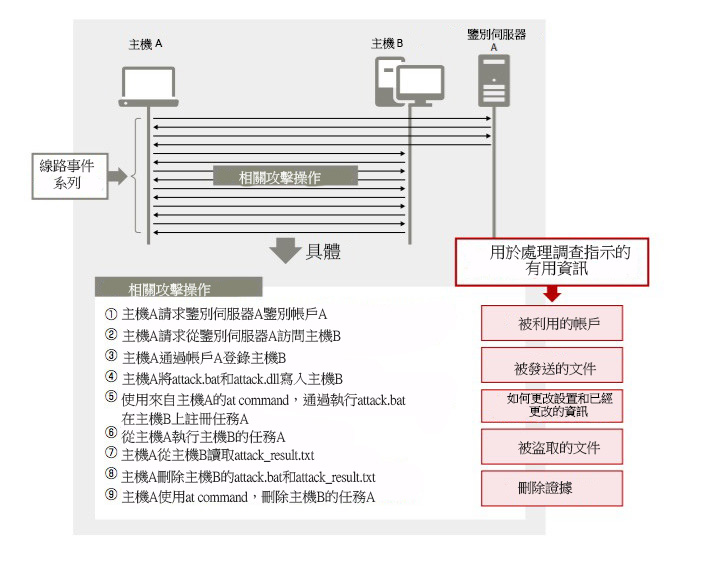

監控和分析內部網路通信的另一個難點是瞭解終端感染惡意軟體的全部影響。常規的方式是完整拷貝被感染終端的硬碟,然後分析日誌和檔,提取惡意軟體,確定攻擊的細節。對於被感染的所有終端都需要這樣處理,然後產生最終報告。創建報告需要花費數周或一個月的時間,每個終端則需要花費100多萬日元。

雖然在技術上有可能能夠全面監控通過內部網路通信流動的資料,但是如果使用常規的方法,則每天需要儲存100太位元組的資料。按照這種規模,不可能保留數月的資料。為了解決這些問題,富士通開發了Command Level Forensic技術,該技術能夠壓縮資料儲存容量,有助於監控內部網路通信。通過複製和儲存源命令的細節能夠顯著減少資料,該源命令要求從A點至B點拷貝來自Windows遠端控制命令資料包的檔(圖3)。

Masahiko Takenaka博士

富士通實驗室有限公司

安全研究中心負責人

圖2:惡意軟體通信模式

圖2:惡意軟體通信模式

“通過該技術,”Takenaka博士再次表示,“我們能夠知道被盜的是什麼,什麼人發送了什麼內容-一切事情,並且能夠阻止間接損害。”

因為清晰地瞭解損害和影響範圍,並且可以迅速作出反應,所以毋需重新安裝可能被感染的所有終端的作業系統。例如,如果已經知道在終端上只有密碼被破壞,但惡意軟體並未運行,則更改密碼即可。

該系統預計在2017年4月之前向客戶提供,稱為“事故影響區域自動提取和視覺化系統”。富士通也制定了提供“全球託管安全服務”的計畫,旨在管理安全設備。

Takenaka博士繼續表示:“許多公司錯誤地認為自己沒有重要資料所以毋需擔心,,但這可能會成為惡意軟體感染的跳板。如同抗病毒軟體和防火牆,每家公司都應致力於處理惡意軟體侵入。”

對於富士通來說,未來的另一個重點是雲技術的應用。目前,處理感染惡意軟體的任何終端是一項耗時的任務,需要重新安裝作業系統。“如果幾小時之前在雲上備份了終端作業系統和資料,就可以在感染前立即在保存點恢復。”Takenaka博士說。“在未來,我們希望提供該類雲服務,從而縮短反應時間,降低反應成本。”

使用雲和人工智慧改善結果

網路攻擊慣用的伎倆是不斷提高速度。目前,我們已經達到人類手段的極限,因此開始寄希望於人工智慧。富士通已經建立了Zinrai品牌(讀為“Jinrye”),這是一個在概念上開發的人工智慧技術系列,旨在與人類共同工作。我們已經開始在安全領域使用Zinrai。

在人工智慧的背後是機器學習的基本技術。機器學習分為以下類別:受到監督的學習,用於以高精確度檢測已知事件;不受監督的學習,也稱為異常檢測,可以檢測未知事件。

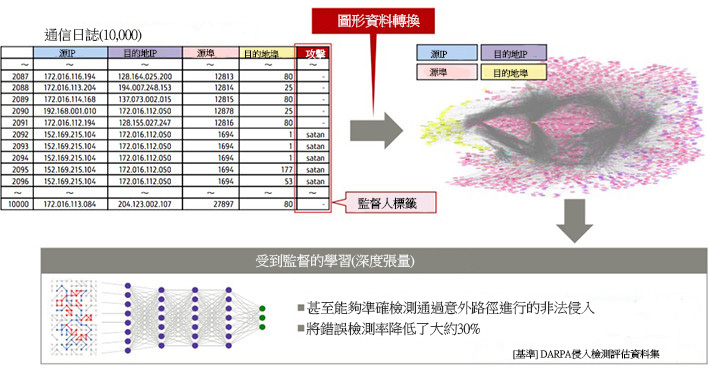

富士通使用稱為“張量”(向量和矩陣的推廣)的數學技術,開發不受監督的學習技術,用於網路攻擊檢測。張量也用於富士通雲服務K5網路攻擊安全系統。“使用張量進行分析更容易找到通信狀態中的異常值,使我們能夠發現低頻率攻擊。”Takenaka博士表示。“我們可以很快提取新攻擊,而如果使用手動方式,則會花費三個月時間。”

圖3:Command Level Forensics概念

圖3:Command Level Forensics概念

而且,稱為“深度張量”的獨創的人工智慧新技術已經被開發,,包含受到監督的學習。現在,人機之間的連接和行為可以通過數學方式表達為具有圖形結構的資料。

深度張量可以自動提取特徵量,達到通過人眼掃描圖形資料無法企及的水準。該技術用途廣泛,例如醫療領域的傳染病預防和金融領域的風險預測。

在安全領域,預計深度張量將用於侵入檢測和脆弱性對策。事實上,在應用於上萬個通信日誌時,深度張量甚至能夠準確發現通過意外路徑進行的侵入,將錯誤檢測率降低了大約30%(圖4)。

安全風險不但存在於機器和通信中,而且也經常由人員的干預造成。富士通正在不斷開發新技術,處理這種風險。

這些新技術包括:向兩千名用戶發放社會心理問卷,分析問卷的結果,從而判斷使用者操作電腦導致的風險;蹤跡分析自動化技術,旨在獲得來自使用者終端的網路攻擊的全部情況;隱私風險掃描技術,能夠高效提取資料包含的個人資訊。

在金融科技領域,或者使用ICT的新金融服務中領域,確保貨幣交易可靠性的區塊鏈正在成為一項標準。為此,富士通也致力於為新時代開發人工智慧技術,例如提高交易保密性以及改善存取控制功能的安全技術。

面對增強的網路攻擊,公司承擔的安全措施和人力成本將會增加。預計2017年的安全措施費用將會占ICT預算的30%和ICT勞動力預算的10%。

在這種情況下,富士通的Takenaka博士充滿信心地表示:“通過開發和應用人工智慧和其它技術,我們的系統工程師毋需直接到達客戶地點處理問題。我們希望將處理問題的知識納入我們的ICT,以合理的價格提供服務。”

圖4:通過學習發現網路攻擊的案例

圖4:通過學習發現網路攻擊的案例

*2017年1月,本內容出現於TechTarget Japan。