可最大限度减少网络攻击对IoT设备影响的网络控制技术

本技术介绍参考了以下链接

English

2019年03月15日

可最大限度减少网络攻击对IoT设备影响的网络控制技术

实现现场IoT网络的安全运行

株式会社富士通研究所(注1)(以下简称:富士通研究所)开发了一种网络控制技术,可确保安装在现场的物联网(以下简称:IoT)设备的安全运行。

开发背景

近年来,IoT技术逐渐应用于各产业领域,传感器、制造设备等IoT设备被连接到网络,而这些IoT设备受到恶意软件攻击遭到破坏的案例在全球范围内不断发生。因此制定和完善IoT设备的安全对策成为当务之急。

但是,在IoT设备中,由于CPU、内存以及OS的限制,杀毒软件在很多情况下并不适用。由于IoT设备在运行时无法停止,因此即使导入了防病毒软件也会因设备无法重启导致软件无法更新。基于上述因素,目前许多IoT设备都是在安全措施不足的情况下运行的。

课题

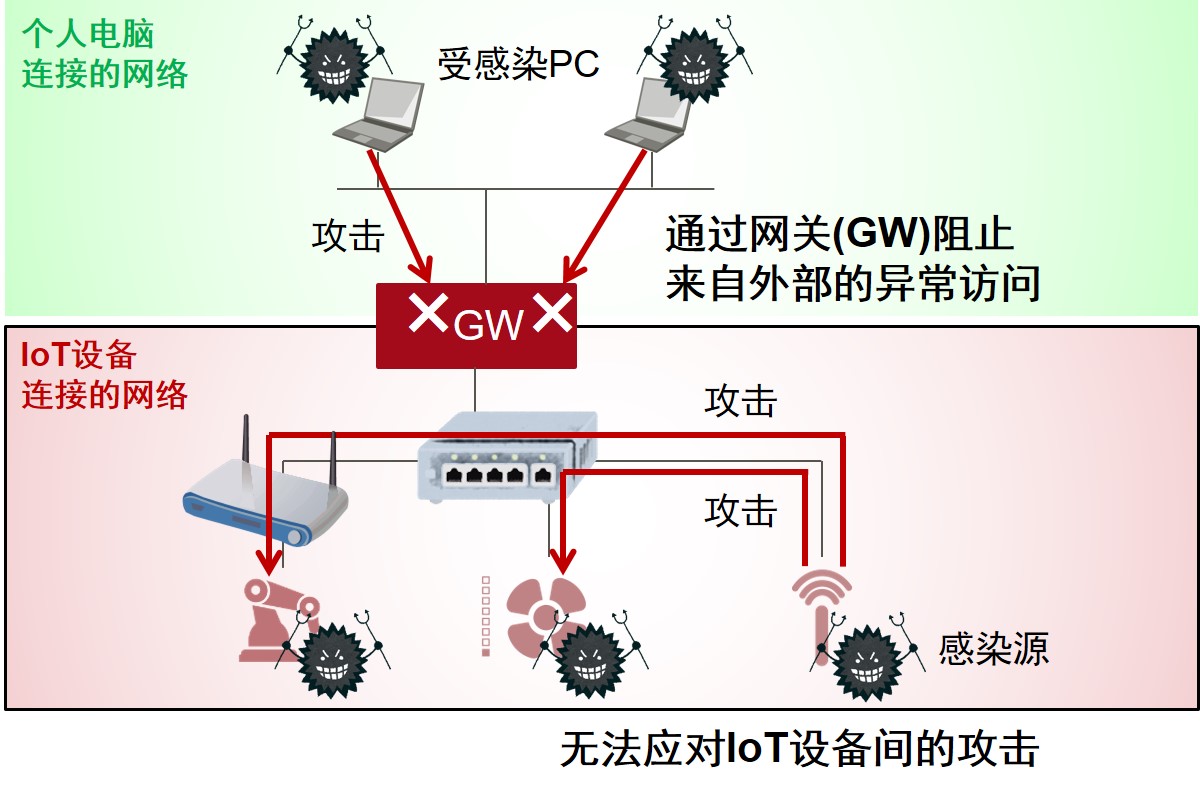

为了解决该问题,各联盟机构和网络设备供应商提出了一项措施:通过网关将IoT设备连接的网络与普通个人电脑、服务器等连接的网络进行隔离(图1)。由此,网关可以保护设备免受来自外部网络的网络攻击。但如果IoT设备连接的网络中,存在受恶意软件感染的设备,这时由于受感染设备无需通过网关便可进行网络攻击,因此无法进行抵御。

图1 传统技术:通过网关隔离网络

开发的技术

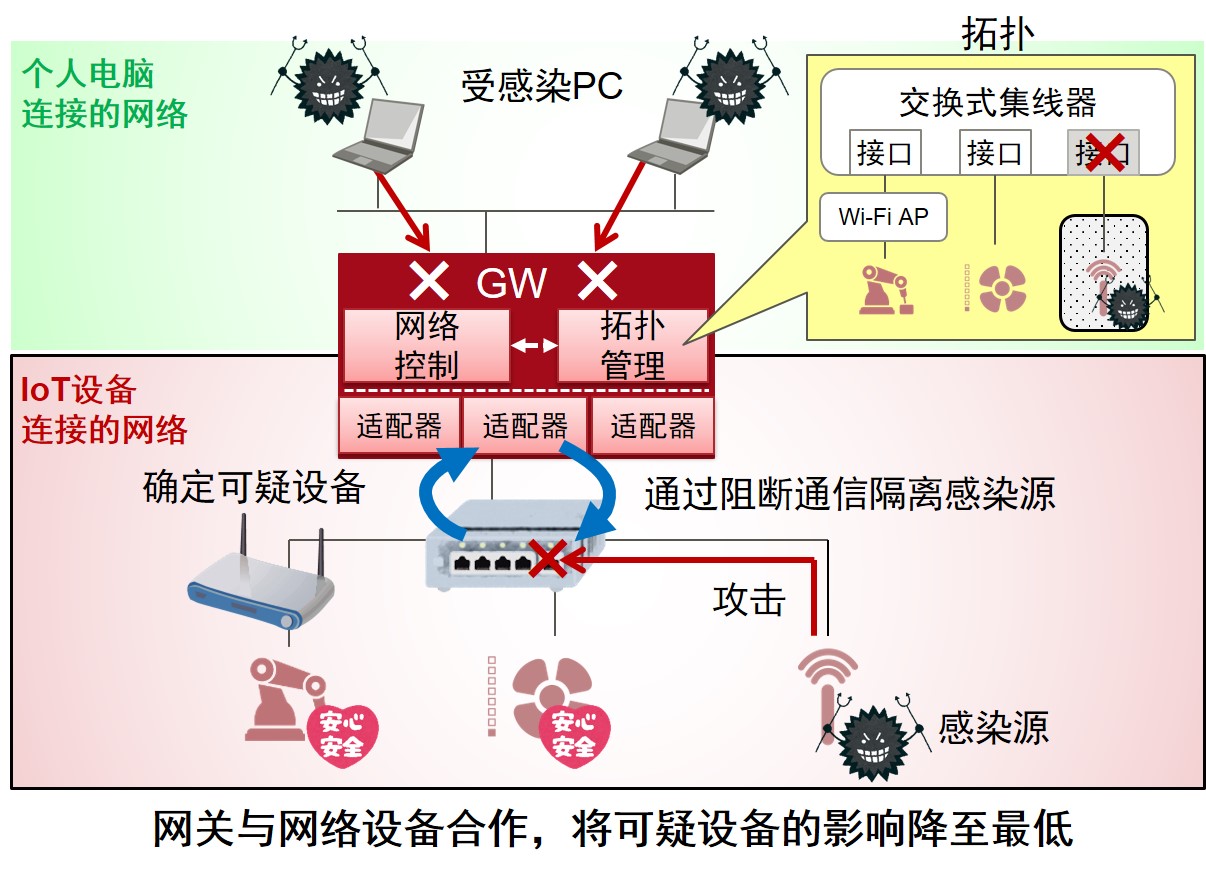

此次,富士通研究所开发了一种网络控制技术,通过使用网关设备收集IoT设备、网络设备的运行信息,推断IoT设备所连接网络的拓扑结构(注3),基于该信息对网络设备进行适当控制(图2)。基于该技术,在非拓扑路径通信的IoT设备将被视为可疑设备,通过使该IoT设备无法与其它IoT设备进行通信,从而可以最大限度地降低网络攻击的影响。

图2 此次开发的技术

开发技术的特征

- 支持具有多种接口设备的拓扑管理技术

整合从IoT设备、网络设备获取的各种形式的相邻设备的信息,推断出整个IoT网络(实时发生变化)的拓扑结构。由于不同设备使用不同接口,这些接口的通信方式、数据格式等都各不相同,因此,通过在网关将其转换成标准接口,可实现对拓扑的推断。基于该技术,通过获取IoT设备的授权通信路径,从网络设备收集实际的通信路径,并对它们进行对比,可以发现网络攻击等异常通信以及引起这些异常的可疑IoT设备。

- 阻断可疑设备通信的网络控制技术

网关通过使用拓扑信息控制路径上的网络设备,从而阻断可疑设备与其它设备间的通信。有些设备使用的是有线连接,有些则使用的无线连接,因此连接路径时刻都在发生变化,有时还会发生通信中断的情况。这时,就需要对网络设备进行适当的管理。该技术通过考虑拓扑结构、设备状态的变化选择网络设备,以连接的设备或一组设备为单位对其进行控制,从而阻断可疑设备的通信,最大限度减小了对正常设备的通信影响。

效果

富士通研究所使用模拟恶意软件进行了仿真测试,结果证明,该技术实现了网关与现有网络设备的协同工作,阻断了可疑设备的通信。这样,通过将该技术部署在网关,即可实现将网络攻击的影响降至最低的目标。

基于该技术,在需要生产设备具有长使用寿命,或需要设备持续运行的现场,如工厂等,无需导入、更换具有安全对策的IoT设备,使用现有设置便可实现安全运行。

今后

作为富士通株式会社(注2)提供的网络产品“FUJITSU Network Virtuora”系列的网关功能,富士通研究所目标实现该技术的实用化。另外,富士通研究所将继续推进该技术的研发,不仅将其应用在工厂等制造业,还将扩大到寻求安全放心的IoT系统运行管理的各产业领域。