用于检测车载网络中网络攻击的技术

本技术介绍参考了以下链接

English

2018年12月28日

用于检测车载网络中网络攻击的技术

株式会社富士通研究所(注1)(以下简称,富士通研究所)开发了一种可检测车载网络中网络攻击的技术。

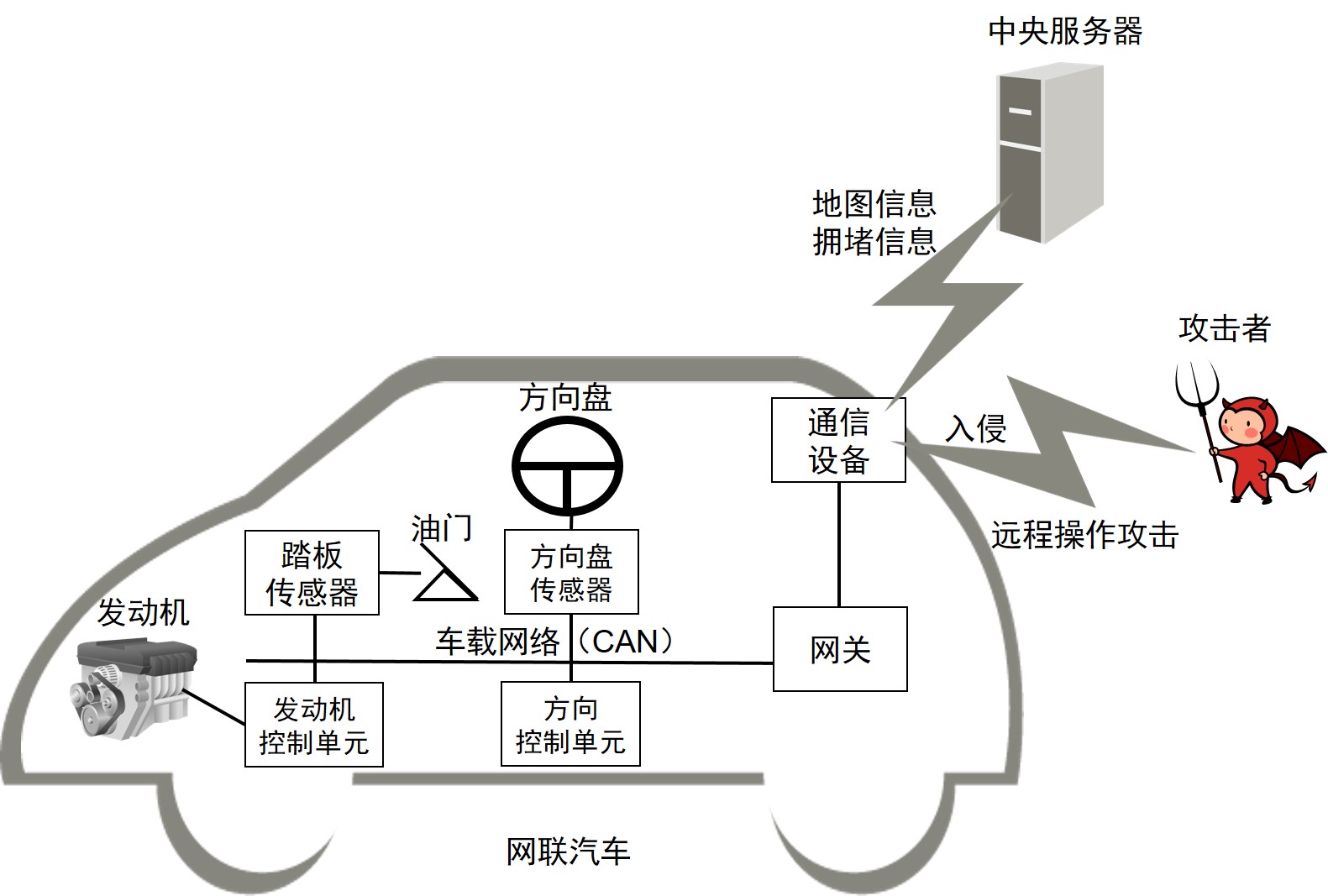

图1 网联汽车的结构及网络攻击

开发背景

近年来,与互联网等外部网络连接的网联汽车开始得到普及,为了提高其安全性,实现自动驾驶等新服务,研发人员正在进行相关技术的开发。但是,也有声音指出,网联汽车存在因受到外部网络攻击而被远程操控的危险性。

汽车通过向一个称作CAN(Controller Area Network,控制器局域网络)的车载网络发送CAN消息,实现对车身及行驶动作的控制。攻击者进行远程攻击时,会劫持与外部网络连接的通信设备或网关,发送恶意CAN消息。这将导致车辆违背驾驶员意愿进行急加速或急刹车等,从而酿成重大交通事故。

针对这些攻击,以下安全措施在各阶段必不可少。此次,富士通研究所开发了利用车载设备检测恶意消息的技术。

- 防止黑客入侵通信设备的入口对策

- 利用车载设备检测恶意消息的技术

- 基于中央服务器分析的安全对策的自动更新

课题

由于车载设备的计算性能具有局限性,因此需要一种计算量较少的检测技术。另外,误检一旦多发,通信设备的功能可能会受到限制或完全停止。这将阻碍汽车顺利行驶,包括无法进行自动驾驶等,最终可能导致危险情况的发生,因此有必要控制误检的数量。

传统的检测技术,利用定期发送的CAN消息和消息的发送间隔是否超出允许范围,来检测攻击者是否发送了攻击消息。但是,在汽车行驶过程中,正常消息也会出现超出周期范围,大幅延迟或提前送达的情况,而这则有可能被误检为攻击行为。

开发的技术

此次,富士通研究所开发了一种检测攻击消息的方法,基于该方法,正常CAN消息与正常周期相比,即使发生了大幅延迟或提前送达的情况,也可实时检测攻击消息,同时减少误检数量。

此方法将正常消息周期内接收的消息数与实际接收的消息数进行比较,检验是否存在差异。如有差异,该方法通过将差异信息传递到后续周期,来判断是临时问题还是受到了攻击。

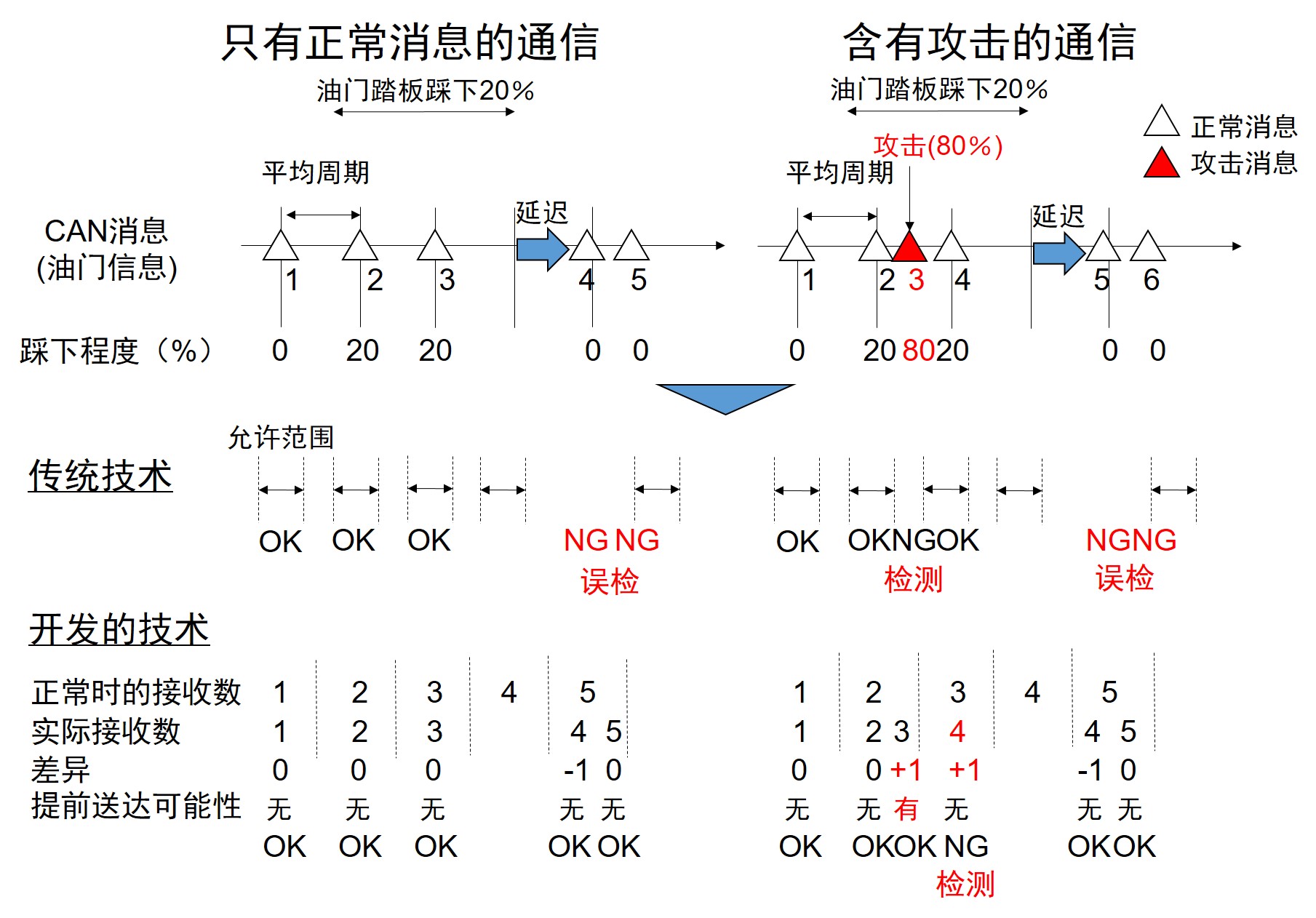

图2 开发的技术

< 消息延迟时(图2左侧)>

正常消息4发生延迟时,基于传统技术,因消息间隔超出了允许范围,因此会被误检为攻击行为。基于此次开发的技术,当收到消息4时,实际接收数与正常接收数的差异虽为负数,但它将不被视为攻击行为,而该差异信息会在收到消息5时再进行传递。此时,由于正常接收数与实际接收的消息总数一致,因此判断为正常消息。

< 收到攻击消息时(图2右侧) >

如果在正常消息2之后收到攻击消息,传统技术和本技术都可检测到攻击。基于本技术,收到攻击消息时接收数的差异会被识别为正数,且该信息在收到消息4时再进行传递。一旦收到正常消息4,它将被检测为攻击。实际的车载消息发送间隔约为10毫秒,基于本方法,可以在收到攻击消息后数十毫秒内检测到攻击,基本实现了实时检测。

效果

我们将目前已知攻击方法的消息,约1万种模式的模拟攻击数据在各个时间点输入到车辆实际收录的600秒的CAN数据中,对其进行评估。结果显示,本技术成功检测出了所有攻击且未发生误检。通过使用该技术,可成功检测攻击行为并确定防攻击对策,实现安全且顺畅平稳的车辆出行。

今后

富士通将继续推进“Mobility IoT Platform”业务的开展,该平台为移动社会提供移动解决方案。为了保护网联汽车免受网络攻击,该平台将在入口点防御、车载网络防御、ECU(电子控制单元)防御等各层面提供安全保障。此次研发的检测功能对上述防御对策来说必不可少,富士通目标实现该技术的商业化。