Archived content

NOTE: this is an archived page and the content is likely to be out of date.

การโจมตีทางไซเบอร์ที่ซอฟต์แวร์แอนตี้ไวรัส (Anti-Virus) ไม่สามารถป้องกันได้: การใช้ปัญญาประดิษฐ์ป้องกันภัยคุกคามที่ระบุไม่ได้

ระบบป้อนกันความปลอดภัยที่อาศัยซอฟต์แวร์แอนตี้ไวรัส (Anti-Virus) ได้พัฒนาถึงที่สุดแล้ว อย่างที่ Brian Dye อดีต SVP ฝ่ายการจัดการความปลอดภัยข้อมูลของ Symantec ซึ่งเป็นบริษัทยักษ์ใหญ่ของผู้จำหน่ายซอฟต์แวร์ความปลอดภัยเคยบอกว่า ชีวิตซอฟต์แวร์แอนตี้ไวรัส (Anti-Virus) ได้สิ้นสุดลงแล้ว เพราะซอฟต์แวร์แอนตี้ไวรัส (Anti-Virus) ตรวจพบการโจมตีทางไซเบอร์ได้เพียง 45% ที่เหลืออีก55% ไม่สามารถตรวจพบได้ การพัฒนาระบบป้องกันความปลอดภัยจึงมีความเร่งด่วนในอนาคต เพื่อคาดการณ์การโจมตีจากไวรัสคอมพิวเตอร์หรือซอฟต์แวร์หรือรหัสคำสั่งที่ไม่พึงประสงค์อื่นๆ (เรียกว่า โปรแกรมที่ไม่พึงประสงค์) และป้องกันการเกิดความเสียหาย ด้วยปัญหาการโจมตีทางไซเบอร์ที่รุนแรงยิ่งขึ้น ปัญญาประดิษฐ์(AI)จะกลายเป็นที่นิยมในการป้องกันความปลอดภัย

โปรแกรมที่ไม่พึงประสงค์ถูกพัฒนาเร็วขึ้น ในรายงานจาก Symantec ระบุว่า ตั้งแต่เมษายน ปี2016 มีโปรแกรมที่ไม่พึงประสงค์ที่ออกใหม่จำนวน 1.2 ล้านตัวต่อวัน ขณะเดียวกัน ตามข้อมูลเกี่ยวกับ 18 ซอฟต์แวร์แอนตี้ไวรัส (Anti-Virus) ที่สำคัญจาก“ประกาศไวรัส”ของระบบรักษาความปลอดภัยคอมพิวเตอร์ประเทศ UK ที่ประกาศเมื่อมิถุนายน ปี2016 แสดงว่า แม้ซอฟต์แวร์แอนตี้ไวรัส (Anti-Virus) สามารถตรวจพบมากกว่า 90% ของโปรแกรมที่ไม่พึงประสงค์ที่ระบุดได้ในรายชื่อวันก่อน แต่อัตรานี้จะลดลงประมาณ 20% จากรายชื่อของวันต่อไป (ดังแสดงในภาพที่ 1)

เพื่อป้องกันโปรแกรมที่ไม่พึงประสงค์ที่อาจเข้ามาอีก ผู้จัดจำหน่ายซอฟต์แวร์แอนตี้ไวรัส (Anti-Virus)ได้เพิ่มไฟล์รูปแบบใหม่ แต่ความเร็วในการอัพเดทไฟล์เหล่านี้ยังไม่ทัน 1ล้านกว่าโปรแกรมที่ไม่พึงประสงค์ที่ออกมาใหมในทุกวันนี้ ที่สำคัญ การจับคู่ตามรูปแบบไม่สามารถป้องกันโปรแกรมที่ไม่พึงประสงค์ที่ยังระบุไม่ได้ พร้อมยังมีบางโปรแกรมที่ไม่พึงประสงค์ได้เข้ามาในเครือข่ายของระบบด้วย การตรวจพบภัยคุกคามดังกล่าวจึงมีความสำคัญมาก

ระหว่างการค้นหาวิธีที่ดีที่สุดในการเพิ่มอัตราการตรวจพบ เรามีความคาดหวังในด้านเทคโนโลยีการตรวจสอบที่ทันสมัยค่อนข้างสูง รวมถึงการติดตามการสื่อสารภายในเครือข่ายและปัญญาประดิษฐ์ ดังนั้น การวิเคราะห์การกระทำทั่วไปของโปรแกรมที่ไม่พึงประสงค์จึงช่วยในการตรวจพบโปรแกรมที่ไม่พึงประสงค์ที่ยังระบุไม่ได้

จากเทคโนโลยีในปัจจุบัน เราไม่สามารถป้องกันโปรแกรมที่ไม่พึงประสงค์ทั้งหมดที่จุดรุกเข้าของมันได้ ฉะนั้น ระบบรักษาความปลอดภัยสมัยใหม่จะเน้นการผสมปัญญาประดิษฐ์กับกับมาตรการป้องกันอื่นที่ทันสมัยสำหรับจุดรุกเข้าเพื่อลดโอกาสการรุกเข้าและการสูญเสียให้ได้มากที่สุด

Ph.D. Masahiko Takenaka ผู้รับผิดชอบศูนย์วิจัยด้านความปลอดภัยของบริษัทฟูจิตซึ จำกัดบอกว่า “หลักสำคัญของระบบป้องกันโปรแกรมที่ไม่พึงประสงค์ในปัจจุบันคือการจับคู่ตามรูปแบบ นอกจากนี้ ยังควรจะสรุปและวิเคราะห์การกระทำที่แตกต่างสำหรับโปรแกรมที่ไม่พึงประสงค์ รวมถึงตรวจสอบการกระทำที่สงสัยในส่วนที่กำหนด หลังจากนั้น เราสามารถใช้งานในสภาพแวดล้อมเสมือนจริงที่ปลอดภัย หรือเราเรียกว่า”กล่องทราย”ที่เป็นระบบสำหรับทดสอบ ทั้งนี้ เพื่อประยุกต์ใช้ปัญญาประดิษฐ์ให้มากขึ้น อนึ่ง การป้องกันเฉพาะส่วนทางเข้าไม่ใช่วิธิเดียว การลดความเสียหายในได้มากที่สุดและการส่งเสริมการป้องกันการโจมตีก็เป็นวิธีที่สำคัญเช่นกัน

การตรวจพบโปรแกรมที่ไม่พึงประสงค์โดยรูปแบบการสื่อสาร

เราจะต้องติดตามและวิเคราะห์การสื่อสารของเครือข่ายภายในเพื่อป้องกันไม่ให้โปรแกรมที่ไม่พึงประสงค์ที่เข้ามาอยู่ในระบบนั้นเกิดการสูญเสียต่อระบบ แต่ที่จริง นี่ไม่ใช่วิธีที่ดีที่สุด

ลักษณะของการโจมตีเป้าหมายด้วยโปรแกรมที่ไม่พึงประสงค์คือทำให้อุปกรณ์ปลายทางติดไวรัส และจะส่งไปยังอุปกรณ์ปลายทางอีกเครื่องหนึ่ง ดังนั้น เราไม่เพียงต้องตรวจสอบแหล่งที่มาของไวรัส ยังต้องรับรู้ขอบเขตที่ไวรัสได้ขยายไปถึง “ซึ่งเครื่องคอมพิวเตอร์ที่ติดไวรัสจะส่งคำสั่งต่อกันเพื่อควบคุมWindowsในระยะไกล ขณะทำงานตามปกติก็อาจเกิดกรณีเช่นนี้ได้” Ph.D.Takenaka บอกว่า “แม้ตรวจสอบรายละเอียดของชุดข้อมูล ก็ยากที่จะแยกแยะการสื่อสารที่ติดไวรัสจากโปรแกรมที่ไม่พึงประสงค์กับการสื่อสารปกติ”

เพื่อตรวจสอบอุปกรณ์ปลายทางที่ติดไวรัสจากโปรแกรมที่ไม่พึงประสงค์ฟูจิตซึ เริ่มให้ความสำคัญกับรูปแบบการสื่อสารระหว่างอุปกรณ์ปลายทางของเครือข่ายภายใน มีตัวอย่างคือ เมื่อโปรแกรมที่ไม่พึงประสงค์ทำให้เซอร์เวอร์ภายนอกถูกโจมตีจากไวรัส และมีการสื่อสารกับอุปกรณ์กลายทางที่ติดไวรัสด้วย เมื่ออุปกรณ์ปลายทางมีการสื่อสารกับเป้าหมาย ก็กลายเป็นรูปแบบการสื่อสารอย่างใดอย่างหนึ่ง

ภาพที่ 1 อัตราการตรจสอบโปรแกรมแอนตี้ไวรัสสำคัญ (18 โปรแกรม)

ภาพที่ 1 อัตราการตรจสอบโปรแกรมแอนตี้ไวรัสสำคัญ (18 โปรแกรม)

ที่มา ระบบรักษาความปลอดภัยคอมพิวเตอร์ประเทศ UK (ประกาศไวรัส VB100 ฉบับทดสอบ 2016.6. )

ถ้ามีเส้นทางการสื่อสารระหว่างอุปกรณ์ปลายทางที่เป็นเป้าหมายกับเซอร์เวอร์ที่จะมีการโจมตี จะทำให้เกิดข้อมูลรั่วไหล ดังนั้น เราได้พัฒนาระบบติดตามการสื่อสารของเครือข่ายภายใน เพื่อตรวจสอบรูปแบบที่น่าสงสัยระหว่างอุปกรณ์ปลายทางที่ติดไวรัสกับอุปกรณ์ปลายทางที่เป็นเป้าหมาย จะได้ป้องกันข้อมูลรั่วไหล(ภาพที่ 2) ในเดือนมิถุนายน ปี2014ฟูจิตซึ ได้เปิดเผย iNetSec Intra Wall ซึ่งเป็นผลิตภัณฑ์ที่สามารถตรวจสอบรูปแบบการสื่อสารด้วยวิธีดังกล่าวพร้อมแยกอุปกรณ์ปลายทางออก

เนื่องจากว่าโปรแกรมที่ไม่พึงประสงค์จะไม่มีการเปลี่ยนรูปแบบของการกระทำในทางไซเบอร์ มันจึงใช้กับโปรแกรมที่ไม่พึงประสงค์ประเภทใหม่ได้ Ph.D.Takenaka อธิบายว่า “กรณีที่มีการตรวจสอบที่เคร่งครัดเกินไปจนแยกแยะการสื่อสารที่เป็นปกตินั้นให้เป็นโปรแกรมที่ไม่พึงประสงค์เกือบจะไม่มีเลย”

จุดสำคัญอีกข้อหนึ่งในการติดตามและวิเคราะห์การสื่อสารเครือข่ายภายในคือการรับรู้ผลกระทบทั้งหมดจากอุปกรณ์ปลายทางติดไวรัสของโปรแกรมที่ไม่พึงประสงค์ วิธีแก้ไขทั่วไปคือ คัดลอกฮาร์ดดิสก์ทั้งหมดของอุปกรณ์ปลายทางที่ติดไวรัส และวิเคราะห์ Log กับไฟล์ ตรวจจับโปรแกรมที่ไม่พึงประสงค์ รับรู้รายละเอียดที่เกี่ยวกับการโจมตี กว่าจะดำเนินการต่ออุปกรณ์ปลายทางทั้งหมดที่ติดไวรัสและจัดทำรายงานสรุปผลให้แล้วเสร็จ ต้องใช้เวลาหลายสัปดาห์หรือหนึ่งเดือน และแต่ละอุปกรณ์ปลายทางต้องมีค่าใช้จ่ายสูงถึง 1 ล้านเยน

ในแง่ทางเทคนิค แม้การติดตามข้อมูลทั้งหมดจากการสื่อสารของเครือข่ายภายในมีความเป็นไปได้ แต่ถ้าจะใช้วิธีทั่วไปดังกล่าว ก็ต้องจัดเก็บข้อมูล 100TB ต่อวัน ซึ่งไม่สามารถจัดเก็บได้หลายเดือนตามขนาดดังกล่าว ดังนั้นฟูจิตซึ ได้พัฒนาเทคโนโลยี Command Level Forensic ซึ่งสามารถบีบอัดข้อมูลให้เหลือขนาดไม่มาก โดยเฉพาะการคัดลอกและจัดเก็บรายละเอียดคำสั่งซอร์ส( Source) จะลดขนาดข้อมูลได้มาก ซึ่งต้องการคัดลอกไฟล์ข้อมูลคำสั่งจากระยะไกลของ Windows ระหว่างจุด A ถึงจุด B (ภาพที่ 3)

Masahiko Takenaka, PhD

ผู้รับผิดชอบศูนย์วิจัยด้านความปลอดภัยของบริษัทฟูจิตซึ จำกัด

ภาพที่ 2 รูปแบบการสื่อสารสำหรับโปรแกรมที่ไม่พึงประสงค์

ภาพที่ 2 รูปแบบการสื่อสารสำหรับโปรแกรมที่ไม่พึงประสงค์

Ph.D.Takenaka ยังเปิดเผยว่า “เราสามารถรับรู้ข้อมูลที่ถูกขโมย มีใครเคยส่งเนื้อหาอะไรบ้างด้วยเทคโนโลยีใหม่ และสามารถป้องกันการสูญเสียโดยอ้อม”

เราไม่ต้องติดตั้งระบบปฏิบัติการของอุปกรณ์ปลายทางทั้งหมดที่อาจติดไวรัส เพราะเข้าใจการสูญเสียและผลกระทบอย่างชัดเจนและสามารถตอบสนองได้ทันที เช่น ถ้ารู้ว่าบนอุปกรณ์ปลายทางมีแต่รหัสผ่านถูกทำลาย แต่โปรแกรมที่ไม่พึงประสงค์ยังไม่ทำงาน ให้เปลี่ยนรหัสผ่านก็ได้แล้ว

ระบบนี้คาดว่าจะเปิดให้บริการก่อนเมษายน ปี2017 โดยมีชื่อว่า“ระบบการมองเห็นและการจัดเก็บอัตโนมัติในพื้นที่ได้รับผลกระทบจากอุบัติเหตุ”ฟูจิตซึ ยังได้กำหนดแผนการให้“บริการรับฝากการดูแลรักษาความปลอดภัยทั่วโลก” เพื่อดำเนินการบริหารจัดการอุปกรณ์ด้านความปลอดภัย

Ph.D.Takenaka บอกว่า หลาย ๆ บริษัทคิดว่าไม่มีข้อมูลสำคัญเลยไม่ต้องให้ความสำคัญในส่วนนี้ แต่ที่จริงมันอาจเป็นโอกาสที่ติดไวรัสจากโปรแกรมที่ไม่พึงประสงค์ ดังนี้ ทุกบริษัทควรจะเน้นการป้องกันและแก้ไขการรุกเข้าของโปรแกรมที่ไม่พึ่งประสงค์ อย่างเช่น ซอฟต์แวร์แอนตี้ไวรัส (Anti-Virus) และไฟร์วอล์(firewal)

สำหรับฟูจิตซึ ในอนาคตมีจุดสำคัญอีกข้อหนึ่งคือ การใช้เทคโนโลยี เคลาด์(Cloud) ซึ่งปัจจุบันการแก้ไขปัญหาของอุปกรณ์ปลายทางใดที่ติดไวรัสจากโปรแกรมที่ไม่พึงประสงค์เป็นสิ่งที่เปลืองเวลามาก เพราะต้องติดตั้งระบบปฏิบัติการใหม่ Ph.D.Takenaka แนะนำว่า“ถ้าเราได้สำรองระบบปฏิบัติการและข้อมูลในอุปกรณ์ปลายทางไว้บน เคลาด์(Cloud) ในไม่กี่ชั่วโมงก่อน ก็สามารถกู้คืนข้อมูลที่จุดจัดเก็บข้อมูลก่อนติดไวรัสได้ทันที ในอนาคต เราหวังว่าการให้บริการ เคลาด์(Cloud) ประเภทนี้จะช่วยลดเวลาและต้นทุนในการตอบสนอง”

การใช้ เคลาด์(Cloud) และ AI มาปรับปรุงผลลัพธ์

การโจมตีทางไซเบอร์มักจะมีข้อได้เปรียบในด้านความเร็ว ซึ่งปัจจุบันเราได้พัฒนาไปถึงที่สุดแล้วสำหรับมนุษย์เรา จึงเริ่มคิดจะใช้ปัญญาประดิษฐ์มาช่วยแก้ไขปัญหาฟูจิตซึ มีแบรนด์ Zinrai (อ่านว่า“Jinrye” ) ที่เป็นเทคโนโลยี AI ที่พัฒนาขึ้นเพื่อให้ทำงานร่วมกันกับมนุษย์ ซึ่งเราได้ใช้เทคโนโลยีของZinraiในด้านความปลอดภัย

พื้นฐานของปัญญาประดิษฐ์คือเทคโนโลยีพื้นฐานสำหรับการเรียนรู้ของเครื่อง การเรียนรู้ของเครื่องแบ่งออกเป็นประเภทดังนี้ การเรียนรู้ที่มีการติดตามเพื่อตรวจจับเหตุการณ์ที่ได้ระบุถึงในความแม่นยำสูง และการเรียนรู้ที่ไม่มีการติดตาม หรือเรียกการตรวจจับความผิดปกติ ซึ่งสามารถตรวจจับเหตุการณ์ที่ยังไม่ระบุถึง

เทคโนโลยีเชิงคณิศาสตร์“เทนเซอร์”(เวกเตอร์และเมตริกซ์)ที่ฟูจิตซึ เลือกใช้นั้น จะเน้นการพัฒนาเทคโนโลยีในการเรียนรู้ที่ไม่มีการติดตามเพื่อใช้ในการตรวจจับการโจมตีทางไซเบอร์ ขณะเดียวกัน เทนเซอร์ก็ใช้ในระบบรักษาความปลอดภัยและป้องกันการโจมตีทางไซเบอร์ K5 ของฟูจิตซึ Ph.D.Takenaka บอกว่า “การวิเคราะห์ด้วยเทนเซอร์จะช่วยให้ตรวจพบค่าผิดปกติในการสื่อสารง่ายขึ้น เราสามารถตรวจจับการโจมตีความถี่ต่ำได้เร็วขึ้น โดยเฉพาะการโจมตีทางไซเบอร์ใหม่ ถ้าเป็นการตรวจสอบด้วยมือ จะต้องใช้เวลานานเป็นสามเดือน”

ภาพที่ 3 แนวคิด Command Level Forensics

ภาพที่ 3 แนวคิด Command Level Forensics

เทคโนโลยีใหม่ในด้าน AI ที่เรียกว่า“เทนเซอร์เชิงลึก”ได้รับการพัฒนาขึ้น ซึ่งรวมถึงการเรียนรู้ที่มีการติดตาม ทำให้การเชื่อมต่อและการกระทำระหว่างมนุษย์กับอุปกรณ์แสดงด้วยข้อมูลที่เป็นโครงสร้างกราฟในเชิงคณิศาสตร์

เทนเซอร์เชิงลึกสามารถแยกลักษณะเชิงปริมาณโดยอัตโนมัติในระดับที่มนุษย์ไม่สามารถบรรลุได้ เทคโนโลยีนี้ใช้ได้ในหลายทาง เช่น การป้องกันโรคติดต่อทางการแพทย์ การคาดการณ์ความเสี่ยงในด้านการเงิน

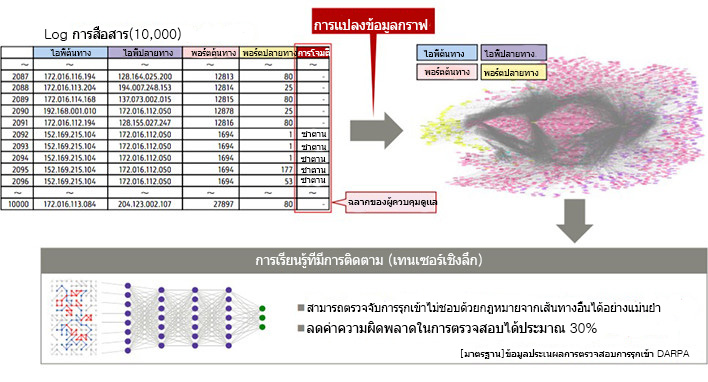

ดาดว่าเทนเซอร์เชิงลึกจะใช้เพื่อตรวจสอบการรุกเข้าและแก้ไขความไม่มั่นคงในด้านความปลอดภัย จริง ๆ แล้ว เมื่อเราพบกับ Log การสื่อสารจำนวนมหาศาล เทนเซอร์เชิงลึกสามารถตรวจจับการรุกเข้าผ่านทางอื่นได้อย่างแม่นยำ ทำให้ค่าความผิดพลาดในการตรวจสอบลดลงประมาณ 30% (ภาพที่ 4)

ความเสี่ยงด้านความปลอดภัยไม่เพียงแฝงอยู่ในเครื่องอุปกรณ์และการสื่อสาร ยังเกิดขึ้นจากพฤติกรรมของบุคคลฟูจิตซึ กำลับพัฒนาเทคโนโลยีใหม่เพื่อควบคุมความเสี่ยงดังกล่าว

ซึ่งประกอบด้วย การแจกแบบสอบถามต่อผู้ใช้จำนวน 2000 คนและวิเคราะห์ผลแบบสอบถามเพื่อวินิจฉัยความเสี่ยงที่เกิดจากการใช้คอมพิวเตอร์ของผู้ใช้ และเทคโนโลยีการวิเคราะห์ติดตามอัตโนมัติ เพื่อรับรู้รายละเอียดทั้งหมดของการโจมตีทางไซเบอร์ที่มาจากอุปกรณ์ปลายทางของผู้ใช้ และเทคโนโลยีการสแกนความเสี่ยงเกี่ยวกับข้อมูลส่วนตัวที่สามารถค้นหาข้อมูลส่วนตัวในชุดข้อมูลอย่างมีประสิทธิภาพ

ในด้านเทคโนโลยีทางการเงินหรือบริการการเงินแบบใหม่ที่ใช้ ICT โซ่บล็อกที่รักษาความเชื่อถือได้ในการซื้อขายสกุลเงิน ดังนั้นฟูจิตซึ จะเน้นการพัฒนาเทคโนโลยี AI ในสมัยใหม่ อย่างเช่น เทคโนโลยีที่เพิ่มการรักษาความลับในการค้าขายและปรับปรุงการควบคุมการเข้าถึง

ด้วยการโจมตีทางไซเบอร์ที่เพิ่มขึ้นต่อเนื่อง บริษัทจะต้องชำระต้นทุนในด้านมาตรการความปลอดภัยและบุคลากรมากขึ้น ดาดว่าค่าใช้จ่ายในด้านมาตรการความปลอดภัยของปี2017จะคิดเป็น 30% ของงบประมาณ ICT หรือ 10% ของงบประมาณในด้านแรงงานของ ICT

ในกรณีนี้ Ph.D. Takenaka ของฟูจิตซึ มั่นใจว่า “เมื่อได้พัฒนา AI และเทคโนโลยีอื่น วิศวกรงานระบบของเราก็ไม่ต้องไปแก้ไขปัญหาในสถานที่ของลูกค้า เราอยากนำความรู้ด้านการแก้ไขปัญหามาสู่ ICT ของเรา และจะให้บริการในราคาที่เหมาะสม”

ภาพที่ 4 ตัวอย่างการตรวจพบการโจมตีทางไซเบอร์ด้วยการเรียนรู้

ภาพที่ 4 ตัวอย่างการตรวจพบการโจมตีทางไซเบอร์ด้วยการเรียนรู้

*มกราคม ปี2017 ข้อมูลดังกล่าวปรากฎที่ TechTarget Japan