Archived content

NOTE: this is an archived page and the content is likely to be out of date.

ข้อกำหนดที่เป็นวิธีที่แตกต่าง – การป้องกันการโจมตีทางไซเบอร์ในยุคแห่งการเปลี่ยนแปลงดิจิตอล

เมื่อการโจมตีทางไซเบอร์กำลังอัพเกรดขึ้นไปเรื่อย ๆ บริษัทและองค์กรจะต้องปรับเปลี่ยนมุมมองต่อมาตรการด้านความปลอดภัย ในกรณีที่ไม่สามารถหลีกเลี่ยงการโจมตีทางไซเบอร์ จุดสำคัญในการแก้ไขปัญหาจะต้องเปลี่ยนจากป้องกันการโจมตีเป็นลดการสูญเสียให้ได้มากที่สุดหลังจากถูกโจมตีทางไซเบอร์ ด้วยมุมมองนี้ บริษัทและองค์กรจะต้องสร้างทีมงานที่มีความเชี่ยวชาญในด้านความปลอดภัย อย่างไรก็ตาม เราไม่สามารถป้องกันข้อมูลพื้นฐานทั้งหมดภายในองค์กรเนื่องจากการขาดแคลนบุคลากรด้านความปลอดภัย

การโจมตีทางไซเบอร์มีความรุนแรงมากขึ้น(ดังแสดงในตารางที่ 1) เช่น ในเดือนมิถุนายน ปี2015 คอมพิวเตอร์ของพนักงานคนหนึ่งในหน่วยงานบำเหน็จบำนาญของญี่ปุ่นติดไวรัสจากโปรแกรมที่ไม่พึงประสงค์ จนทำให้ข้อมูลส่วนตัวของ1.25 ล้านคนถูกเปิดเผยออก บริษัทและองค์กรอื่น ๆ ก็เผชิญภัยคุกคามจากการโจมตีเป้าหมาย Yutaka Osugi นักวิเคราะห์ ITR ของบริษัทที่ปรึกษาด้านความปลอดภัย บอกว่า “บริษัทหรือองค์กรทุกแห่งต่างก็เป็นเป้าหมายที่ถูกโจมตี”

ส่วนโปรแกรมแรนซัมแวร์ (Ransomware) ก็เป็นเรื่องที่พบบ่อยเช่นกัน แรนซัมแวร์ (Ransomware) เป็นโปรแกรมที่เข้ารหัสข้อมูลหรือล็อกคอมพิวเตอร์ของผู้ใช้พร้อมส่งข้อความให้ปรากฎขึ้นบนหน้าจอเพื่อเรียกค่าไถ จากผลการสำรวจของบริษัทเกี่ยวกับความปลอดภัย IT แห่งหนึ่ง ในช่วงมกราคม-มิถุนายน ปี2016 มีบริษัทญี่ปุ่นรายงานเหตุการณ์ 1,510 ราย ซึ่งสูงกว่าช่วงเวลาเดียวกันของปีที่แล้วถึง 9 เท่า

การโจมตีทางไซเบอร์มีข้อได้เปรียบแน่นอนเนื่องจากไม่มีการป้องกันสมบูรณ์แบบ

ในกรณีส่วนใหญ่ บริษัทและองค์กรมักจะมองข้ามความต้องการของมาตรการด้านความปลอดภัยสำหรับส่วนที่ยังไม่ได้กลายเป็นเป้าหมายของการโจมตีหรือแรนซัมแวร์ (Ransomware) จึงไม่สามารถหลีกเลี่ยงการโจมตีทางไซเบอร์ดังกล่าว

ในการโจมตีทางไซเบอร์ ผู้โจมตีได้เปรียบเสมอ คนเราต่างเข้าใจว่าไม่สามารถป้องกันการติดไวรัสจากโปรแกรมที่ไม่พึงประสงค์ได้ 100% เนื่องจากผู้โจมตีมีโปรแกรมที่ไม่พึงประสงค์จำนวนมหาศาลและสามารถโจมตีด้วยหลากหลายวิธี

ตารางที่ 1 ตัวอย่างอุบัติเหตุด้านความปลอดภัยที่เกิดขึ้นเมื่อเร็ว ๆ นี้

ตารางที่ 1 ตัวอย่างอุบัติเหตุด้านความปลอดภัยที่เกิดขึ้นเมื่อเร็ว ๆ นี้

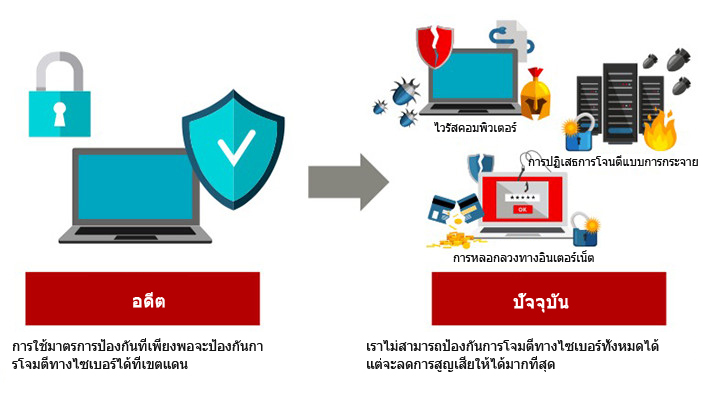

บริษัทและองค์กรจะต้องทำความเข้าใจเกี่ยวกับปัญหานี้ เพื่อลดการสูญเสียจากการโจมตีทางไซเบอร์ให้ได้มากที่สุด เมื่อก่อนเราเข้าใจว่าต้องป้องกันการโจมตีทางไซเบอร์ให้อยู่นอกเขตแดน แต่ตอนนี้เรื่องมันเปลี่ยนไปแล้ว แม้เป็นผลิตภัณฑ์ป้องกันความปลอดภัยชั้นสูงก็ไม่สามารถป้องกันการโจมตีทางไซเบอร์ไปทั้งหมด ดังนั้น จุดสำคัญของการลงทุนในด้านความปลอดภัยต้องเปลี่ยนจากการป้องกันการโจมตีทางไซเบอร์ไปเป็น“การป้องกันที่ดีที่สุดก็คือการโจมตี” ทั้งนี้หมายถึงต้องตอบโต้การโจมตีที่เกิดขึ้นแล้ว และดำเนินมาตรการหลังการโจมตีเพื่อลดการสูญเสียให้ได้มากที่สุด

การจัดเก็บข้อมูลของผู้โจมตีจะช่วยลดโอกาสที่เป็นเป้าหมาย

แนวโน้มการพัฒนาสำหรับมาตรการป้องกันการโจมตีทางไซเบอร์ได้เปลี่ยนจากการป้องกันเป็นการแจ้งเตือนล่วงหน้า จากรายงานของAV-TEST ผู้จัดจำหน่ายสินค้าด้านความปลอดภัยของเยอรมันพบว่า ในปี 2015 มีโปรแกรมที่ไม่พึงประสงค์ตัวใหม่เกิดขึ้น 4.5 ชนิดต่อวินาที ถือว่าโตเป็นทวีคูณ

ขั้นตอนการป้องกันเครือข่ายทั่วไปคือการแจ้งเตือนในเมื่อพบการโจมตีพร้อมดำเนินการป้องกันด้วย แต่ที่จริงผู้โจมตีได้บรรลุเป้าหมายในเมื่อเราตอบโต้การโจมตี ดังนั้น มาตรการรุ่นต่อไปจะต้องพัฒนาเป็นการเฝ้าระวังและกำจัดภัยคุกคาม ขั้นตอนแรกก็คือการระบุเป้าหมายที่ถูกโจมตี

ที่สำคัญคือต้องลดจุดที่ถูกโจมตีหรือเรียกว่าพื้นหน้าของการโจมตี คำว่าพื้นหน้าของการโจมตีตอนแรกเป็นศัพท์ทางทหาร หมายถึงพื้นที่ที่อาจถูกโจมตี ในด้านความปลอดภัยทางเครือข่าย คำนี้หมายถึงเครื่องคอมพิวเตอร์ เซอร์เวอร์และอุปกรณ์IOT

เป้าหมายและรูปแบบของการโจมตีทางไซเบอร์มีการเปลี่ยนแปลงบ่อยมาก จุดสำคัญของมาตรการด้านความปลอดภัยรวมถึงการระบุตำแหน่งของพื้นหน้าของการโจมตีมีความเสี่ยงแบบไหนที่เกี่ยวข้องกัน และควรจะลดพื้นหน้าของการโจมตีให้ได้มากที่สุดเพื่อหลีกเลี่ยงการโจมตี

การตอบโต้การโจมตีเป้าหมายโดยชะงักและปิดการทำงาน

ถึงแม้จะลดพื้นหน้าของการโจมตีได้ บริษัทและองค์กรก็ต้องเผชิญกับความเสี่ยงจากการโจมตีตลอด จึงมีหลายบริษัทเริ่มใช้วิธีการป้องกันแบบใหม่ในปลายปี 2015 เช่น เครือข่ายที่มีข้อมูลอ่อนไหวจะถูกตัดการเชื่อมต่อกับอินเตอร์เน็ต

เมื่อการเชื่อมต่อถูกตัดไป ส่วนสำคัญและระบบการสื่อสารจะถูกแยกออกจากอินเตอร์เน็ตในเชิงกายภาพ หลังจากการโจมตีเป้าหมายทำให้ข้อมูลบัญชีในระบบบำเหน็จบำนาญถูกขโมยไป 1.25 ล้านราย หน่วยงานบำเหน็จบำนาญของญี่ปุ่นตัดสินใจจะตัดการเชื่อมต่อของระบบ ซึ่งเป็นส่วนหนึ่งที่เพิ่มระดับความปลอดภัย เมื่อระบบส่วนสำคัญถูกตัดการเชื่อมต่อกับ อินเตอร์เน็ตแล้ว เราสามารถเข้าถึงเตรือข่ายโดยมีจำกัดผ่านคอมพิวเตอร์ในแต่ละออฟฟิศ เพื่อเรียกดูเว็บไซต์และรับส่งอีเมล์

ขณะเดียวกัน มีบริษัทและองค์กรจำนวนมากเริ่มใช้ผลิตภัณฑ์ที่ปิดการทำงานของโปรแกรมที่ไม่พึงประสงค์จากอีเมล์หรือเว็บไซต์ ซึ่งผลิตภัณฑ์เหล่านี้สามารถเรียกดูเว็บไซต์และกระแสข้อมูลบนหน้าจอคอมพิวเตอร์ภายในผ่านเบราว์เซอร์เสมือนจริงของเซอร์เวอร์เฉพาะ ถ้าเว็บไซต์ติดไวรัสจากโปรแกรมที่ไม่พึงประสงค์ มันเข้าถึงหน้าจอคอมพิวเตอร์ภายในเท่านั้น จะไม่เข้าถึงและทำลายระบบ ยังมีผลิตภัณฑ์อื่นที่บางชนิดสามารถลบโปรแกรมที่ไม่พึงประสงค์ให้ออกจากไฟล์แนบในอีเมล์ ทำให้โปรแกรมที่ไม่พึงประสงค์ไม่สามารถทำงานได้

การสร้างทีมงานที่มีความเชี่ยวชาญด้านความปลอดภัย

วิธี“การป้องกันที่ดีที่สุดก็คือการโจมตี”ยังคงป้องกันการโจมตีทางไซเบอร์บางอย่างไม่ได้ อันที่จริง เราต้องการจัดทำโครงสร้างการตอบสนองล่วงหน้าเพื่อป้องกันการโจมตี วิธีที่ดีที่สุดคือการสร้าง“ทีมงานตอบสนองต่ออุบัติเหตุด้านความปลอดภัยของคอมพิวเตอร์”หรือ CSIRT - ทีมงานที่มีความเชี่ยวชาญในการตอบสนองต่อภาวะวิกฤตด้านความปลอดภัย

ภาพที่ 1การเปลี่ยนแปลงของนโยบายพื้นฐานของมาตรการด้านความปลอดภัย

ภาพที่ 1การเปลี่ยนแปลงของนโยบายพื้นฐานของมาตรการด้านความปลอดภัย

หลังจากการโจมตีทางไซเบอร์ทำให้เกิดอุบัติเหตุข้อมูลรั่วไหลหรือเว็บไซต์ถูกทำลาย CSIRTจะเป็นทีมงานแรกที่มีการตอบสนองและปฏิบัติตามขั้นตอนการที่กำหนดไว้ก่อน CSIRTไม่มีขั้นตอนการทำงานตามรูปแบบหรือโครงสร้างที่เป็นทีมงาน โดยทั่วไปจะประกอบด้วยพนักงานจากสาขาต่าง ๆ ภายในระบบและผู้ดูแลรักษาความปลอดภัยจากสาขาต่าง ๆ ทางกิจการ นอกจากต้องปฏิบัติหน้าที่ของCSIRTแล้ว พวกเขายังต้องปฏิบัติหน้าที่การงานของตนเองด้วย

จากผลสำรวจ“แนวโน้มด้าน ITของบริษัทในปี 2016”ของสมาคมผู้ใช้ระบบสารสนเทศญี่ปุ่น(JUAS)พบว่า มีบริษัทเพียง 3.8%ที่มีทีมงานตอบสนองต่ออุบัติเหตุนอกเหนือฝ่าย IT เช่น CSIRTอย่างไรก็ตาม CSIRTเริ่มได้รับความนิยมมากขึ้น โดยเฉพาะบริษัทที่เคยได้รับความเสียหายจากการโจมตีทางไซเบอร์ ทางรัฐบาลก็ได้ประกาศรายงานและเสนอให้บริษัทเอกชนจัดสร้างCSIRTเพื่อผลักดันการพัฒนาของCSIRT (ผลการสำรวจดังแสดงในภาพ 2)

ในกรณีที่เกิดการโจมตีทางไซเบอร์ CSIRTจะต้องเข้ามาพิจารณาและตัดสินใจว่าควรจะหยุดให้บริการหรือไม่ จะแจ้งให้ลูกค้ารับทราบเมื่อไรและอย่างไร และจะติดต่อหน่วยงานที่รับผิดชอบเมื่อไร หน้าที่สำคัญของCSIRTคือการดำเนินมาตรการในกรณีที่เกิดอุบัติเหตุ รวมถึงการตรวจพบและวิเคราะห์ปัญหา การควบคุมการสูญเสียและการป้องกันไม่ให้อุบัติเหตุเกิดขึ้นอีก

ในขณะเดียวกัน ทีมงานนี้ยังต้องเตรียมพร้อมป้องกันการโจมตีทางไซเบอร์ในช่วงทำงานเป็นปกติ เพื่อรับรองสามารถรับมือกับอุบัติเหตุที่อาจเกิดขึ้น การตอบสนองต่ออุบัติเหตุในขั้นแรกประกอบด้วย การเฝ้าระวังระบบ การจัดเก็บและวิเคราะห์ Log การสร้างระบบบังคับบัญชาในกรณีฉุกเฉิน รวมถึงการจัดเก็บข้อมูลเกี่ยวกับการโจมตี การแลกเปลี่ยนความคิดเห็นกับองค์กรอื่น การจำลองสถานการณ์ฉุกเฉิน รับผิดชอบการควบคุมคุณภาพ การวิเคราะห์ความเสี่ยง การจัดทำ“แผนบริหารความต่อเนื่องทางธุรกิจ”(BCP)และการถ่ายทอดความรู้ด้านความปลอดภัยในช่วงทำงานเป็นปกติ

SOC ทำให้การโจมตีทางไซเบอร์มองเห็นได้

นอกจาก CSIRT ศูนย์ปฏิบัติการด้านความปลอดภัย(SOC)ก็เป็นหนึ่งทรัพยากรสำคัญที่เพิ่มความสามารถในการตอบสนองต่อการโจมตีทางไซเบอร์ SOC เป็นหน่วยงานที่มีความเชี่ยวชาญ มีหน้าทีจะต้องเฝ้าระวัง Log ภายในระบบและเครือข่ายตลอด 24 ชั่วโมง ตรวจจับสัญญาณของการโจมตีทางไซเบอร์และแจ้งเตือนทาง CSIRTSOC ทำให้การโจมตีทางไซเบอร์มองเห็นได้ ถือเป็นป้อมยามของCSIRT

แม้เราจัดตั้งSOCภายในบริษัทได้ ที่แตกต่างกับCSIRT หน้าที่ของSOCสามารถมอบหมายให้ผู้จัดจำหน่ายด้านความปลอดภัยปฏิบัติแทน ถ้าบริษัทไม่มีผู้เชียวชาญด้านความปลอดภัย ให้ใช้บริการ Outsourcing ของ SOC ได้

มีหลายองค์กร โดยเฉพาะบริษัทผู้ผลิตขนาดใหญ่เลือกจัดตั้ง SOC ภายในองค์กร ในอดีต มีแต่สถาบันการเงินและบริษัทเกี่ยวกับการป้องกันประเทศต้องจัดตั้ง SOC เนื่องจากเป็นหน่วยงานที่ต้องประมวลผลข้อมูลที่อ่อนไหวมาก ขณะบริษัท ICT ที่มีผู้เชี่ยวชาญด้านความปลอดภัยจำนวนมากก็มี SOC ภายในบริษัทด้วย จนถึงปัจจุบันได้ขยายไปที่บริษัทเอกชนขนาดใหญ่

ภาพที่ 2 องค์กรที่มีการตอบสนองในกรณีที่เกิดอุบัติเหตุเกี่ยวกับความปลอดภัยด้านสารสนเทศ

ภาพที่ 2 องค์กรที่มีการตอบสนองในกรณีที่เกิดอุบัติเหตุเกี่ยวกับความปลอดภัยด้านสารสนเทศ

เหตุผลที่ทำให้บริษัทคิดจะจัดตั้ง SOC ของตนเองมีสองข้อ ข้อแรกคือ การโจมตีทางไซเบอร์มีความถี่สูงมาก จนกลายเป็นความเสี่ยงในการบริหารและการกระทำที่ผิดกฎหมาย เช่น ถ้าพิมพ์เขียวของอุปกรณ์ที่ออกแบบพัฒนาเป็นหลายปีถูกขโมยและถูกดำเนินงานวิศวกรรมย้อนรอย จะก่อให้เกิดความเสียหายมากถึงหลายพันล้านเยน ข้อที่สองคือ เครื่องมือของICTในปัจจุบันจะช่วยลดต้นทุนในการดำเนินงานSOC เอง

เราต้องการบุคลากรด้านความปลอดภัยมากกว่า 240,000คน

เราได้พูดถึงCSIRTและSOC ซึ่งเป็นหัวใจของการบริหารวิกฤต อย่างไรก็ตาม การจัดตั้งองค์กรเหล่านี้จะต้องว่าจ้างและฝึกอบรมบุคลากรที่มีความรู้และทักษะด้านความปลอดภัย นี่เป็นการท้าทายที่ยากที่สุด

ที่ประเทศญี่ปุ่นมีบุคลากรด้านความปลอดภัยจำนวน 106,000 คนที่สามารถป้องกันความปลอดภัยขององค์กรญี่ปุ่น 4 ล้านกว่าแห่ง ใน“กลยุทธ์ในความปลอดภัยทางไซเบอร์”ที่รัฐบาลญี่ปุ่นประกาศเมื่อเดือนกันยายน ปี2015 ระบุว่า ญี่ปุ่น“ขาดแคลนบุคลากรด้านความปลอดภัยมากในเชิงคุณภาพและเชิงปริมาณ” บริษัทญี่ปุ่นยังขาดแคลนบุคลากรด้านความปลอดภัยจำนวน 81,000 คน ในบุคลากรด้านความปลอดภัยจำนวน 265,000 คนที่มีอยู่ปัจจุบัน มีจำนวน 159,000 คน(คิดเป็น 60%)ไม่มีความสามารถที่เพียงพอ

ในการสำรวจ“แนวโน้มด้าน IT ของบริษัทในปี2016”ของJUASได้สำรวจความพร้อมของมาตรการด้านความปลอดภัยตามตำแหน่งงาน พบว่า มี80% ของบริษัทที่รับการสัมภาษณ์พูดถึงปัญหาขาดแคลนพนักงานวางแผนด้านความปลอดภัยและตอบสนองต่ออุบัติเหตุ (การแยกและแก้ไขปัญหา) ส่วน60%แสดงว่าต้องการช่องทางอื่น ๆ ที่จะสื่อสารกับชั้นบริหาร (ดังแสดงในภาพที่ 3)

บุคลากรด้านความปลอดภัยของบริษัทและองค์กรจะต้องมีคุณสมบัติ 3 ข้อดังนี้ มีทักษะที่เชี่ยวชาญ ถึงทักษะมีความสำคัญมากก็ตาม พวกเขายังต้องมีความมุ่งมั่นที่จะรับผิดชอบด้านความปลอดภัยและเข้าร่วมกิจกรรมต่างประเทศและการแข่งขันภายในองค์กร

นอกจากนั้น บุคลากรด้านความปลอดภัยยังต้องมีมุมมองในแง่ของความเป็นจริง ซึ่งต้องเข้าใจว่า ไม่ว่าพวกเขาตั้งใจทำงานแค่ไหน เรื่องความปลอดภัยก็คงไม่ได้สำเร็จ 100% ดังนั้น ควรจะให้ความสำคัญในการกำจัดความเปราะบางให้ได้มากที่สุด เพื่อไม่ให้เกิดปัญหาในขณะทำงาน

สุดท้าย พวกเขายังต้องมีความตั้งใจและความรับผิดชอบต่อหลักเกณฑ์ในการป้องกันอุบัติเหตุและควรจะพยายามรักษาหลักเกณฑ์ให้ได้

การอบรมบุคลากรด้านความปลอดภัยในคุณสมบัติดังกล่าวอาจต้องการเวลาพอสมควร ซึ่งระหว่างเวลาการอบรม วิธีเดียวที่แก้ไขปัญหาได้ก็คือ การจ้าง Outsource หรือผู้เชี่ยวชาญที่มีประสบการณ์ หากคิดว่าสามารถว่าจ้างบุคลากรด้านความปลอดภัยที่มีความสามารถรอบด้านได้ทันที หรือยังไม่พร้อมที่จะวางแผนพัฒนาสายอาชีพ ทั้งหมดเป็นการไร้สาระ

เริ่มดำเนินระบบการรับรองใหม่ตั้งแต่เมษายน ปี 2017

เพื่อแก้ไขปัญหาการขาดแคลนบุคลากร ทางรัฐเริ่ม“การสอบวัดระดับการบริหารความปลอดภัยสารสนเทศ”ในเมษายน ปี2016 โดยมีวัตถุประสงค์เพื่อให้ผู้ดูแลรักษาความปลอดภัยในหน่วยงานลูกค้ามีโอกาสเข้าอบรมและสอบวัดระดับด้วย

นอกจากนี้ รัฐบาลจะเริ่มดำเนินระบบการรับรองใหม่ในเมษายน ปี2017 ได้แก่ ระบบ“ผู้เชี่ยวชาญด้านความปลอดภัยสารสนเทศที่จดทะเบียน” เพื่อยกระดับคุณภาพและเพิ่มการเคลื่อนที่ของวิศวกรความปลอดภัย ซึ่งบุคคลที่ผ่านการรับรองจะเข้าจดทะเบียนในสาธารณะ ทำให้บริษัทและองค์กรค้นพบวิศวกรความปลอดภัยที่มีความชำนาญได้ง่ายขึ้น ในขณะเดียวกัน ผู้ที่เข้าจดทะเบียนจะต้องเข้าอบรมเป็นประจำเพื่อพัฒนาทักษะของตนเอง รัฐบาลวางแผนและกำหนดเป้าหมายให้มีวิศวกรความปลอดภัยจำนวน 30,000คนก่อนถึงปี 2020

ภาพที่ 3 ความพร้อมในมาตรการด้านความปลอดภัยสารสนเทศ ตามตำแหน่งและปีงบประมาณ

ภาพที่ 3 ความพร้อมในมาตรการด้านความปลอดภัยสารสนเทศ ตามตำแหน่งและปีงบประมาณ

อีกไม่นาน บริษัทจะไม่สามารถรับมือกับการโจมตีทางไซเบอร์ที่มีขนาดใหญ่และความซับซ้อนด้วยตนเอง เราจึงต้องเปลี่ยนแนวคิดและลบความรู้เก่าไป เมื่อเห็นว่าตนเองมีความสามารถในการป้องกันการโจมตีทางไซเบอร์ไม่เพียงพอ บริษัทถึงจะตอบโต้การโจมตีทางไซเบอร์ได้

การกลายเป็นเป้าหมายของการโจมตีทางไซเบอร์ไม่ใช่สิ่งที่อับอาย ที่สำคัญคือควรจะแก้ไขอย่างไรหลังจากเหตุการณ์ที่เกิดขึ้น ซึ่งการขอความช่วยเหลือจากบุคคลหรือองค์กรภายนอกและประกาศความจริงเกี่ยวกับการถูกโจมตี จะช่วยลดการสูญเสียให้ได้มากที่สุด

วิธีที่เน้นการตรวจพบมาถึงที่สุดแล้ว

Taishu Ohta

สอน

ฝ่ายกลยุทธ์ด้านความปลอดภัยทางไซเบอร์

บริษัทฟูจิตซึ จำกัด

อีกหลายปีข้างหน้า ระบบไซเบอร์-กายภาพ(CPS)ที่เชื่อมต่อระหว่างไซเบอร์กับโลกความจริงจะเป็นระบบที่เราใช้กันอย่างแพร่หลายมากขึ้น ดังนั้น อุบัติเหตุที่เกี่ยวกับทางไซเบอร์จะก่อให้องค์กรในโลกความจริงเกิดความเสียหายอย่างมหาศาล ดังนั้น ชั้นบริหารของบริษัทควรจะเข้าใจ“การโจมตีทางไซเบอร์ที่เป็นภัยคุกคามต่อองค์กรในทุกด้าน”

ปัจจุบันนี้ วิธีการป้องกันความปลอดภัยที่เน้น“การตรวจพบโปรแกรมที่ไม่พึงประสงค์”ได้พัฒนาถึงที่สุดแล้ว ทุกวันนี้มีโปรแกรมที่ไม่พึงประสงค์ที่เกิดใหม่เกือบ 1 ล้านชนิด(รวมถึงพันธุ์กลาย) แต่อัตราการตรวจพบจากการจับคู่รูปแบบมีต่ำกว่า 50% การป้องกันโปรแกรมที่ไม่พึงประสงค์มีความล้าหลังเพราะมันสามารถหลุดพ้นได้

วิธีการแก้ไขที่บริษัทต้องการในตอนนี้คือ การตั้งข้อสมมติว่าโปรแกรมที่ไม่พึงประสงค์รุกเข้ามา เราสามารถระบุโปรแกรมที่ไม่พึงประสงค์ที่ได้เข้ามาซ่อนไว้ในเครือข่ายขององค์กรพร้อมให้มองเห็นการกระทำของมันได้ หลังจากนั้น บริษัทจะต้องเฝ้าระวังและติดตามจุดกีดขวาง(จุดที่ระบบสารสนเทศต้องผ่าน) รับรู้คำสั่งระยะไกลจากเซอร์เวอร์ C&C (คำสั่งและการควบคุม)ของผู้โจมตี ป้องกันไม่ให้โปรแกรมที่ไม่พึงประสงค์ทำงาน ทั้ง ๆ ที่โปรแกรมได้แอบเข้ามาในเครือข่าย

ฟูจิตซึ กำลังพัฒนาเทคโนโลยีด้านความปลอดภัยได้แก่ T1-T4 ทั้งหมด 4 ด้าน T1 เป็นวิธีการป้องกันความปลอดภัยสำหรับจุดเข้า-ออก ซึ่งเราได้พัฒนาเทคโนโลยีใหม่ที่เน้นการกระทำของผู้โจมตี โดยมีการตรวจสอบการกระทำของผู้โจมตีแบบเรียลไทม์ ก็คือเปรียบเทียบขั้นตอนและรูปแบบ(รูปแบบการเปลี่ยนแปลงของการกระทำ)ของการโจมตี ซึ่งรูปแบบนี้สรุปจากการสังเกตการกระทำของผู้โจมตีที่เคยรุกเข้าในเครือข่ายขององค์กร

T2 เป็นเทคโนโลยีที่สามารถแยกโปรแกรมที่ไม่พึงประสงค์ที่ได้เข้ามาในระบบองค์กรให้ออกจากระบบ โดยติดตามปริมาณการใช้ของเครือข่าย ตรวจสอบการกระทำของโปรแกรมที่ไม่พึงประสงค์แบบเรียลไทม์ แยกอุปกรณ์ที่ติดไวรัสออกโดยอัตโนมัติ เทคโนโลยีนี้สามารถค้นหาตำแหน่งของโปรแกรมที่ไม่พึงประสงค์จากการประเมินพฤติกรรมการสื่อสารในการโจมตีเป้าหมาย

T3 เป็นเทคโนโลยีการจัดเก็บข้อมูลใหม่และวิเคราะห์ผลกระทบ ซึ่งเราได้พัฒนาเทคโนโลยีการจัดเก็บหลักฐานที่มีความเร็วสูง และสามารถวิเคราะห์การสื่อสารมากมายในเครือข่ายอัตโตมัติ พร้อมแสดงขั้นตอนการทำงานและสถานะของการโจมตีเป้าหมายภายในเวลาสั้น ๆ โดยแสดงความสัมพันธ์ระหว่างอุปกรณ์ที่ติดไวรัสเป็นสายโซ่เดซี จากระบบการมองเห็น เรามีภาพด้านบนแสดงการโจมตีทำให้เข้าใจเป้าหมายหรือทิศทางของการโจมตี

สุดท้าย T4 เป็นเทคโนโลยีการแบ่งปันข้อมูลฟูจิตซึ ได้สร้าง“ระบบข้อมูลภัยคุมคามทางไซเบอร์”ที่สามารถแบ่งปันและใช้ประโยชน์ของข้อมูลที่เกี่ยวกับภัยคุมคามทางไซเบอร์ ซึ่งระบบนี้จะแปรรูปจากข้อมูล5W1H(ผู้โจมตี เวลา เป้าหมาย ผู้ถูกโจมตี เส้นทางรุกเข้าและวิธีการ ฯลฯ)ของการโจมตีทางไซเบอร์พร้อมข้อมูลการแก้ไขปัญหาให้เป็นรูปแบบที่คอมพิวเตอร์สามารถดำเนินการได้

เราเชื่อว่าโซลูชั่นดังกล่าวจะช่วยปรับปรุงมาตรการป้องกันความปลอดภัยของบริษัทให้ดีขึ้น (การสัมภาษณ์)

*มกราคม ปี2017 ข้อมูลดังกล่าวปรากฎที่ ITpro Active