-

IPアクセスルータ Si-Rシリーズ

- Si-R GX500

- Si-R G211

- Si-R G210

- Si-R G121

- Si-R G120

- Si-R G110B

- Si-R G100B

- Si-R130B

- Si-R30B

- Si-R90brin

- 特長

-

技術情報

- インターネット接続

-

インターネットVPN

- インターネットVPN(IPsecアグレッシブモード)拠点間接続(IPsecアグレッシブモード)

- インターネットVPN(IPsecアグレッシブモード)複数拠点接続(IPsecアグレッシブモード)

- インターネットVPNでのEther over IP機能によるブリッジ接続(Ether over IP機能)

- 動的VPN接続(不定IPの拠点間をIPsecで接続)

- インターネットVPN(IPsecアグレッシブモード)拠点間接続(無線 - 不定IP)

- インターネットVPN(IPsecアグレッシブモード)拠点間接続 + 無線WANバックアップ

- インターネットVPN(IPsecアグレッシブモード)拠点間接続

- インターネットVPN(IPsecアグレッシブモード)複数拠点接続

- インターネットVPNでのEther over IP機能によるブリッジ接続

- 動的VPN接続

- インターネットVPN(IPsecアグレッシブモード)拠点間接続(Si-R Gシリーズ V1.00以降)

- CiscoルータとのインターネットVPN(IPsecアグレッシブモード)拠点間接続

- YAMAHAルータとのインターネットVPN(IPsecアグレッシブモード)拠点間接続

- NECルータとのインターネットVPN(IPsecアグレッシブモード)拠点間接続

- 古河電工ルータとのインターネットVPN(IPsecアグレッシブモード)拠点間接続

- フレッツ・VPN

- IP VPN

- 広域Ether

- クラウド接続

- VPNクライアントとの接続

- 帯域制御

- キャリア共通で可能な設定

- Cisco Systems社製 ルータ Ciscoシリーズ

- Cisco Systems社製 ルータ ASRシリーズ

- Cisco Systems社製 産業用ルータCisco Industrial Router(IR)シリーズ

- カタログ・資料

- マニュアル

- 導入事例

- 今までに発表した製品

- お問い合わせ

技術情報 : Si-R/Si-R brinシリーズ設定例

(NTT東日本 / NTT西日本フレッツ光ネクスト)

NECルータとのインターネットVPN(IPsecアグレッシブモード)拠点間接続

本設定例は、弊社で独自に接続試験を行った結果を元に作成しております。

なお、他社メーカとの相互接続は、保障対象外となりますのでご了承ください。

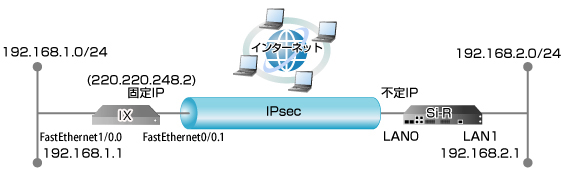

インターネットVPN(IPsecアグレッシブモード)でセンタ(NEC IX2025) - 拠点(Si-R)間を接続する設定例です。

動作確認済み対象機種と版数

- Si-Rシリーズ V35以降

- NEC IX2025 Version 8.3.39

設定内容

- IX2025のFastEthernet0/0.1側をWAN側、FastEthernet1/0.0側をLAN側とします。

- Si-RのLAN0側をWAN側、LAN1側をLAN側とします。

- IX2025のLAN側に192.168.1.1/24を割り当てるとします。

- Si-RのLAN側に192.168.2.1/24を割り当てるとします。

- インターネットVPN(アグレッシブモード)でセンタ-拠点間を接続します。

設定例

以下の設定例を、コピー&ペーストでご利用いただくことができます。

- id-a@ispにはIXのISPのIDを設定してください。

- pwd-a@ispにはIXのISPのパスワードを設定してください。

- id-b@ispにはSi-RのISPのIDを設定してください。

- pwd-b@ispにはSi-RのISPのパスワードを設定してください。

- kyoten1にはSi-RのIPsecのID(装置識別情報)を設定してください。

- testにはIPsec鍵を設定してください。

IX2025設定例

ip ufs-cache enable ip route default FastEthernet0/0.1 ip route 192.168.2.0/24 Tunnel0.0 ip access-list sec-list1 permit ip src any dest any ! ! ! ike proposal ike-pro1 encryption aes-256 hash sha lifetime 3600 ! ike policy ike-poli1 peer any key test mode aggressive ike-pro1 ike keepalive ike-poli1 10 3 ike remote-id ike-poli1 fqdn kyoten1 ! ipsec autokey-proposal auto-pro1 esp-aes-256 esp-sha lifetime time 3600 ! ipsec dynamic-map dyna-map1 sec-list1 auto-pro1 pfs 1536-bit ike ike-poli1 ! ! ! ! ! ! ! ! ! ! ! ! ! ! ! ! ppp profile vpn authentication myname id-a@isp authentication password id-a@isp pwd-a@isp ! device FastEthernet0/0 ! device FastEthernet0/1 ! device FastEthernet1/0 ! device BRI1/0 isdn switch-type hsd128k ! interface FastEthernet0/0.0 no ip address shutdown ! interface FastEthernet0/1.0 no ip address shutdown ! interface FastEthernet1/0.0 ip address 192.168.1.1/24 no shutdown ! interface BRI1/0.0 encapsulation ppp no auto-connect no ip address shutdown ! interface FastEthernet0/0.1 encapsulation pppoe auto-connect ppp binding vpn ip address 220.220.248.2/32 ip tcp adjust-mss auto ip napt enable ip napt static FastEthernet0/0.1 udp 500 ip napt static FastEthernet0/0.1 50 no shutdown ! interface Loopback0.0 no ip address ! interface Null0.0 no ip address ! interface Tunnel0.0 tunnel mode ipsec ip unnumbered FastEthernet0/0.1 ipsec policy tunnel dyna-map1 out no shutdown

Si-R設定例

lan 0 mode auto lan 1 mode auto lan 1 ip address 192.168.2.1/24 3 remote 0 name PPPoE remote 0 mtu 1454 remote 0 ap 0 name PPPoE remote 0 ap 0 datalink bind lan 0 remote 0 ap 0 ppp auth send id-b@isp pwd-b@isp remote 0 ap 0 keep connect remote 0 ppp ipcp vjcomp disable remote 0 ip route 0 220.220.248.2/32 1 0 remote 0 ip nat mode multi any 1 5m remote 0 ip nat static 0 192.168.2.1 500 any 500 17 remote 0 ip nat static 1 192.168.2.1 any any any 50 remote 0 ip msschange 1414 remote 1 name NEC remote 1 ap 0 name IX2025 remote 1 ap 0 datalink type ipsec remote 1 ap 0 ipsec type ike remote 1 ap 0 ipsec ike protocol esp remote 1 ap 0 ipsec ike encrypt aes-cbc-256 remote 1 ap 0 ipsec ike auth hmac-sha1 remote 1 ap 0 ipsec ike pfs modp1536 remote 1 ap 0 ike name local kyoten1 remote 1 ap 0 ike shared key text test remote 1 ap 0 ike proposal 0 encrypt aes-cbc-256 remote 1 ap 0 ike proposal 0 hash hmac-sha1 remote 1 ap 0 ike initial connect remote 1 ap 0 ike dpd use on remote 1 ap 0 tunnel remote 220.220.248.2 remote 1 ap 0 sessionwatch address 192.168.2.1 192.168.1.1 remote 1 ip route 0 default 1 0 remote 1 ip msschange 1300 syslog pri error,warn,info syslog facility 23 time zone 0900 consoleinfo autologout 8h telnetinfo autologout 5m terminal charset SJIS

解説

IX設定解説

ip ufs-cache enable

UFS(Unified Forwarding Service)キャッシュを有効にします。

ip route default FastEthernet0/0.1

FastEthernet0/0.1向けにデフォルトルートを設定します。

ip route 192.168.2.0/24 Tunnel0.0

対向装置Si-RのLAN側ネットワークへのスタティックルートを設定します。

ip access-list sec-list1 permit ip src any dest any

IPsec化対象とするrangeを設定します。

ike proposal ike-pro1 encryption aes-256 hash sha lifetime 3600

IKEセッション用暗号情報の暗号アルゴリズムにAES256ビットを設定します。

IKEセッション用暗号情報の認証アルゴリズムにsha1を設定します。

ike policy ike-poli1 peer any key test mode aggressive ike-pro1

IKEセッション確立時の共有鍵(Pre-shared key)を設定します。

- modeをaggressiveに設定します。

ike keepalive ike-poli1 10 3

keepaliveの設定をします。

ike remote-id ike-poli1 fqdn kyoten1

固定のグローバルアドレスを持つルーターには、対向の拠点名を設定します。

ipsec autokey-proposal auto-pro1 esp-aes-256 esp-sha lifetime time 3600

相手側のセキュリティ・ゲートウェイに対するSA のポリシーを設定します。

- 自動鍵交換用IPsec情報の暗号情報にAES256ビットを設定します。

- 自動鍵交換用IPsec情報の認証情報にsha1を設定します。

ipsec dynamic-map dyna-map1 sec-list1 auto-pro1 pfs 1536-bit ike ike-poli1

自動鍵ダイナミックポリシーマップの設定をします。

ppp profile vpn

PPPプロファイルの作成をします。

authentication myname id-a@isp authentication password id-a@isp pwd-a@isp

インターネット用プロバイダの認証ID、パスワードを設定します。

device FastEthernet0/0 device FastEthernet0/1 device FastEthernet1/0 device BRI1/0 isdn switch-type hsd128k interface FastEthernet0/0.0 no ip address shutdown interface FastEthernet0/1.0 no ip address shutdown

初期設定となっています。通常はこのままで構いません。

interface FastEthernet1/0.0 ip address 192.168.1.1/24 no shutdown

LAN側IPアドレスを設定します。

- 192.168.1.1/24 : LAN側IPアドレス/マスクです。

interface BRI1/0.0 encapsulation ppp no auto-connect no ip address shutdown

初期設定となっています。通常はこのままで構いません。

interface FastEthernet0/0.1

WAN側の設定をします。

encapsulation pppoe

デバイスのデータリンクとしてPPPoEを使用します。

auto-connect

装置起動直後に接続を開始します。

ppp binding vpn

インタフェースに指定された名のPPP プロファイル(vpn)を割り当てます。

ip address 220.220.248.2/32

WAN側アドレスを設定します。

- 対向装置Si-Rの設定はtunnel remote 220.220.248.2となります。

ip tcp adjust-mss auto

送受信TCPパケットのMSS値調整機能を有効にします。

- auto 設定の場合はインタフェースMTU 値から40オクテットを引いた値がMSS 値となります。

ip napt enable

NAPT を有効にします。

ip napt static FastEthernet0/0.1 udp 500 ip napt static FastEthernet0/0.1 50

スタティックNATにより、IKE,ESPパケットを通す設定をします。

no shutdown

インタフェースを有効にします。

interface Loopback0.0 no ip address interface Null0.0 no ip address

初期設定となっています。通常はこのままで構いません。

interface Tunnel0.0

対向装置Si-RとIPsecトンネルで接続をするための設定をします。

tunnel mode ipsec

tunnelのモードにipsecを設定します。

ip unnumbered FastEthernet0/0.1

Unnumbered 接続を行います。

- FastEthernet0/0.1に設定されている220.220.248.2をローカルアドレスとして使用します。

ipsec policy tunnel dyna-map1 out

IPSec ポリシーの設定を行います。

no shutdown

インタフェースを有効にします。

Si-R設定解説

lan 0 mode auto lan 1 mode auto

lan0/lan1インタフェースの通信速度/モードをオートセンス/オートネゴシエーションに設定します。

lan 1 ip address 192.168.2.1/24 3

LAN側IPアドレスを設定します。

- 192.168.2.1/24 : LAN側IPアドレス/マスクです。

- 3 : ブロードキャストアドレスのタイプです。通常は3で構いません。

remote 0 name PPPoE

PPPoEインタフェースの名前(任意)を設定します。

remote 0 mtu 1454

フレッツ光ネクストでは、MTU長を1454byteに設定します。

remote 0 ap 0 name PPPoE

アクセスポイントの名前(任意、remote nameと同じでも可)を設定します。

remote 0 ap 0 datalink bind lan 0

インターネット向けパケットの転送先をlan0インタフェースに設定します。

remote 0 ap 0 ppp auth send id-b@isp pwd-b@isp

インターネット用プロバイダの認証ID、パスワードを設定します。

remote 0 ap 0 keep connect

インターネットへ常時接続します。

remote 0 ppp ipcp vjcomp disable

VJヘッダ圧縮を使用しない設定にします。

remote 0 ip route 0 220.220.248.2/32 1 0

PPPoEインタフェース向けに対向装置IXのWAN側アドレスを設定します。

- 1 : metric値です。通常は1で構いません。

- 0 : distance値です。通常は0で構いません。

remote 0 ip nat mode multi any 1 5m

マルチNATの設定をします。

remote 0 ip nat static 0 192.168.2.1 500 any 500 17 remote 0 ip nat static 1 192.168.2.1 any any any 50

スタティックNATにより、IKE,ESPパケットを通す設定をします。

remote 0 ip msschange 1414

フレッツ光ネクストでは、MSS値に1414byte(1454(MTU長) - 40(TCP/IPヘッダ長))を設定します。

remote 1 name NEC

IX向けIPsecインタフェースの名前(任意)を設定します。

remote 1 ap 0 name IX2025

アクセスポイントの名前(任意、remote nameと同じでも可)を設定します。

remote 1 ap 0 datalink type ipsec

パケット転送方法としてIPsecを設定します。

remote 1 ap 0 ipsec type ike

IPsec情報のタイプにIPsec自動鍵交換を設定します。

remote 1 ap 0 ipsec ike protocol esp

自動鍵交換用IPsec情報のセキュリティプロトコルにESP(暗号)を設定します。

remote 1 ap 0 ipsec ike encrypt aes-cbc-256

自動鍵交換用IPsec情報の暗号情報にAES256ビットを設定します。

remote 1 ap 0 ipsec ike auth hmac-sha1

自動鍵交換用IPsec情報の認証情報にSHA1を設定します。

remote 1 ap 0 ipsec ike pfs modp1536

自動鍵交換用IPsec情報のPFS使用時のDH(Diffie-Hellman)グループにmodp1536を設定します。

remote 1 ap 0 ike name local kyoten1

IKE情報の自側装置識別情報を設定します。

remote 1 ap 0 ike shared key text test

IKEセッション確立時の共有鍵(Pre-shared key)を設定します。

remote 1 ap 0 ike proposal 0 encrypt aes-cbc-256

IKEセッション用暗号情報の暗号アルゴリズムにAES256ビットを設定します。

remote 1 ap 0 ike proposal 0 hash hmac-sha1

IKEセッション用暗号情報の認証アルゴリズムにhmac-sha1を設定します。

remote 1 ap 0 ike initial connect

IKE ネゴシエーション開始動作を設定します。

- 対象回線の接続またはIPsec 対象パケットの送信を契機として、IPsec/IKE SA の確立動作を開始します。

remote 1 ap 0 ike dpd use on

DPD監視の設定をします。

remote 1 ap 0 tunnel remote 220.220.248.2

IPsecトンネルの宛先アドレスの設定をします。

remote 1 ap 0 sessionwatch address 192.168.2.1 192.168.1.1

接続先セッション監視の設定をします。

接続先復旧時にSi-Rから再度IPsecを張りに行く契機となります。

- 192.168.1.1 : ICMP ECHOパケットの宛先IPアドレスです。

- 192.168.2.1 : ICMP ECHOパケットの送信元IPアドレスです。

remote 1 ip route 0 default 1 0

IPsecインターフェース向けにデフォルトルートを設定します

- 1 : metric値です。通常は1で構いません。

- 0 : distance値です。通常は0で構いません。

remote 1 ip msschange 1300

MSS値に1300byteを設定します。

syslog pri error,warn,info syslog facility 23

システムログ情報の出力情報/出力対象ファシリティの設定をします。通常はこのままで構いません。

time zone 0900

タイムゾーンを設定します。通常はこのままで構いません。

consoleinfo autologout 8h telnetinfo autologout 5m

シリアルコンソール、TELNETコネクションの入出力がない場合のコネクション切断時間を設定します。通常はこのままで構いません。

terminal charset SJIS

ターミナルで使用する漢字コードをShift JISコードに設定します。

インターネットVPN その他の設定例

NTT東日本/NTT西日本

Bフレッツ・フレッツADSL

-

インターネットVPN(IPsecアグレッシブモード)拠点間接続

無線WAN + NTT東日本 / NTT西日本Bフレッツ・フレッツADSL

NTT西日本 フレッツ光プレミアム インターネットVPN接続

NTT東日本 / NTT西日本フレッツ光ネクスト

-

NECルータとのインターネットVPN(IPsecアグレッシブモード)拠点間接続

お問い合わせ

本製品のお問い合わせ

Si-Rシリーズ、Si-R brinシリーズに関する資料請求やお見積り、購入のご相談などお気軽にお問い合わせください。

よくあるご質問(FAQ)

Si-Rシリーズ、Si-R brinシリーズに関し、お客様から寄せられた主なご質問とその回答です。