-

IPアクセスルータ Si-Rシリーズ

- Si-R GX500

- Si-R G211

- Si-R G210

- Si-R G121

- Si-R G120

- Si-R G110B

- Si-R G100B

- Si-R130B

- Si-R30B

- Si-R90brin

- 特長

-

技術情報

- インターネット接続

-

インターネットVPN

- インターネットVPN(IPsecアグレッシブモード)拠点間接続(IPsecアグレッシブモード)

- インターネットVPN(IPsecアグレッシブモード)複数拠点接続(IPsecアグレッシブモード)

- インターネットVPNでのEther over IP機能によるブリッジ接続(Ether over IP機能)

- 動的VPN接続(不定IPの拠点間をIPsecで接続)

- インターネットVPN(IPsecアグレッシブモード)拠点間接続(無線 - 不定IP)

- インターネットVPN(IPsecアグレッシブモード)拠点間接続 + 無線WANバックアップ

- インターネットVPN(IPsecアグレッシブモード)拠点間接続

- インターネットVPN(IPsecアグレッシブモード)複数拠点接続

- インターネットVPNでのEther over IP機能によるブリッジ接続

- 動的VPN接続

- インターネットVPN(IPsecアグレッシブモード)拠点間接続(Si-R Gシリーズ V1.00以降)

- CiscoルータとのインターネットVPN(IPsecアグレッシブモード)拠点間接続

- YAMAHAルータとのインターネットVPN(IPsecアグレッシブモード)拠点間接続

- NECルータとのインターネットVPN(IPsecアグレッシブモード)拠点間接続

- 古河電工ルータとのインターネットVPN(IPsecアグレッシブモード)拠点間接続

- フレッツ・VPN

- IP VPN

- 広域Ether

- クラウド接続

- VPNクライアントとの接続

- 帯域制御

- キャリア共通で可能な設定

- Cisco Systems社製 ルータ Ciscoシリーズ

- Cisco Systems社製 ルータ ASRシリーズ

- Cisco Systems社製 産業用ルータCisco Industrial Router(IR)シリーズ

- カタログ・資料

- マニュアル

- 導入事例

- 今までに発表した製品

- お問い合わせ

技術情報 : Si-R/Si-R brinシリーズ設定例

(NTT東日本 / NTT西日本Bフレッツ・フレッツADSL)

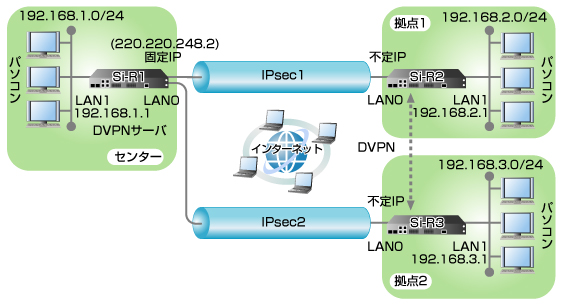

動的VPN接続

動的VPN機能を利用し、不定IPの拠点間をIPsecで接続する設定例です。

通常は、拠点側が不定IPアドレスでインターネットVPNを利用する場合、各拠点間の通信はセンタ経由の折り返し通信となります。しかし、この機能を利用することで、不定IP同士でも直接IPsecを張ることが可能となるため、拠点間のデータトラフィックが多いソリューションに最適です。

対象機種と版数

- Si-Rシリーズ V31以降

- Si-R brinシリーズ V1以降

設定内容

- LAN0側をWAN側、LAN1側をLAN側とします。

- Si-Rの各拠点のLAN側にはそれぞれ以下を割り当てます。

- センタ側Si-R_1 :192.168.1.1/24

- 拠点1側Si-R_2 :192.168.2.1/24

- 拠点2側Si-R_3 :192.168.3.1/24

- インターネットVPN(アグレッシブモード)でセンタ・拠点間を接続します。

- 拠点間通信は動的VPN機能で直接IPsecを張ります。

設定例

以下の設定例を、コピー&ペーストでご利用いただくことができます。

- id-a@ispにはSi-R_1のISPのIDを設定してください。

- pwd-a@ispにはSi-R_1のISPのパスワードを設定してください。

- id-b@ispにはSi-R_2のISPのIDを設定してください。

- pwd-b@ispにはSi-R_2のISPのパスワードを設定してください。

- id-c@ispにはSi-R_3のISPのIDを設定してください。

- pwd-c@ispにはSi-R_3のISPのパスワードを設定してください。

- dvpn.comにはダイナミックVPNのドメイン名を設定してください。

- id-b@dvpnにはSi-R_2のダイナミックVPNの認証IDを設定してください。

- pwd-b@dvpnにはSi-R_2のダイナミックVPNのパスワードを設定してください。

- id-c@dvpnにはSi-R_3のダイナミックVPNの認証IDを設定してください。

- pwd-c@dvpnにはSi-R_3のダイナミックVPNのパスワードを設定してください。

- sir2にはSi-R_2のIPsec1のID(装置識別情報)を設定してください。

- sir3にはSi-R_3のIPsec2のID(装置識別情報)を設定してください。

- sir2-key にはSi-R_2用のIPsec鍵を設定してください。

- sir3-keyにはSi-R_3用のIPsec鍵を設定してください。

- dvpn-keyにはダイナミックVPN用のIPsec鍵を設定してください。

Si-R_1設定例

lan 0 mode auto lan 1 mode auto lan 1 ip address 192.168.1.1/24 3 remote 0 name internet remote 0 mtu 1454 remote 0 ap 0 name pppoe remote 0 ap 0 datalink bind lan 0 remote 0 ap 0 ppp auth send id-a@isp pwd-a@isp remote 0 ap 0 keep connect remote 0 ppp ipcp vjcomp disable remote 0 ip address local 220.220.248.2 remote 0 ip route 0 default 1 0 remote 0 ip nat mode multi 220.220.248.2 1 5m remote 0 ip nat static 0 220.220.248.2 500 220.220.248.2 500 17 remote 0 ip nat static 1 220.220.248.2 any 220.220.248.2 any 50 remote 0 ip msschange 1414 remote 1 name Si-R_2 remote 1 ap 0 name ipsec1 remote 1 ap 0 datalink type ipsec remote 1 ap 0 ipsec type ike remote 1 ap 0 ipsec ike protocol esp remote 1 ap 0 ipsec ike encrypt aes-cbc-256 remote 1 ap 0 ipsec ike auth hmac-sha1 remote 1 ap 0 ipsec ike pfs modp1536 remote 1 ap 0 ike name remote sir2 remote 1 ap 0 ike shared key text sir2-key remote 1 ap 0 ike proposal 0 encrypt aes-cbc-256 remote 1 ap 0 tunnel local 220.220.248.2 remote 1 ap 0 sessionwatch address 192.168.1.1 192.168.2.1 remote 1 ip route 0 192.168.2.0/24 1 0 remote 1 ip msschange 1300 remote 2 name Si-R_3 remote 2 ap 0 name ipsec2 remote 2 ap 0 datalink type ipsec remote 2 ap 0 ipsec type ike remote 2 ap 0 ipsec ike protocol esp remote 2 ap 0 ipsec ike encrypt aes-cbc-256 remote 2 ap 0 ipsec ike auth hmac-sha1 remote 2 ap 0 ipsec ike pfs modp1536 remote 2 ap 0 ike name remote sir3 remote 2 ap 0 ike shared key text sir3-key remote 2 ap 0 ike proposal 0 encrypt aes-cbc-256 remote 2 ap 0 tunnel local 220.220.248.2 remote 2 ap 0 sessionwatch address 192.168.1.1 192.168.3.1 remote 2 ip route 0 192.168.3.0/24 1 0 remote 2 ip msschange 1300 dvpn server use on dvpn server domain dvpn.com dvpn server auth use on aaa 0 name dvpnserver aaa 0 user 0 id id-b@dvpn aaa 0 user 0 password pwd-b@dvpn aaa 0 user 1 id id-c@dvpn aaa 0 user 1 password pwd-c@dvpn syslog pri error,warn,info syslog facility 23 time zone 0900 consoleinfo autologout 8h telnetinfo autologout 5m terminal charset SJIS

Si-R_2設定例

lan 0 mode auto lan 1 mode auto lan 1 ip address 192.168.2.1/24 3 remote 0 name internet remote 0 mtu 1454 remote 0 ap 0 name pppoe remote 0 ap 0 datalink bind lan 0 remote 0 ap 0 ppp auth send id-b@isp pwd-b@isp remote 0 ap 0 keep connect remote 0 ppp ipcp vjcomp disable remote 0 ip route 0 220.220.248.2/32 1 0 remote 0 ip nat mode multi any 1 5m remote 0 ip nat static 0 192.168.2.1 500 any 500 17 remote 0 ip nat static 1 192.168.2.1 any any any 50 remote 0 ip msschange 1414 remote 1 name Si-R_1 remote 1 ap 0 name ipsec1 remote 1 ap 0 datalink type ipsec remote 1 ap 0 ipsec type ike remote 1 ap 0 ipsec ike protocol esp remote 1 ap 0 ipsec ike encrypt aes-cbc-256 remote 1 ap 0 ipsec ike auth hmac-sha1 remote 1 ap 0 ipsec ike pfs modp1536 remote 1 ap 0 ike name local sir2 remote 1 ap 0 ike shared key text sir2-key remote 1 ap 0 ike proposal 0 encrypt aes-cbc-256 remote 1 ap 0 tunnel remote 220.220.248.2 remote 1 ap 0 sessionwatch address 192.168.2.1 192.168.1.1 remote 1 ip route 0 192.168.1.0/24 1 0 remote 1 ip route 1 192.168.3.0/24 1 2 remote 1 ip msschange 1300 remote 1 ip dvpn 0 invite acl 0 24 0 template 0 name dvpn template 0 interface pool 10 10 template 0 datalink type ipsec template 0 combine use dvpn template 0 ip msschange 1300 template 0 dvpn server 0 address 192.168.1.1 5070 template 0 dvpn server 0 auth id-b@dvpn pwd-b@dvpn template 0 dvpn ua 192.168.2.1 template 0 dvpn domain dvpn.com template 0 dvpn localnet 0 192.168.2.0/24 on template 0 dvpn interface rmt 0 template 0 ipsec ike protocol esp template 0 ipsec ike encrypt aes-cbc-256 template 0 ipsec ike auth hmac-sha1 template 0 ipsec ike pfs modp1536 template 0 ike shared key text dvpn-key template 0 ike proposal 0 encrypt aes-cbc-256 template 0 ike proposal 0 hash hmac-sha1 template 0 tunnel local 192.168.2.1 template 0 sessionwatch address 192.168.2.1 syslog pri error,warn,info syslog facility 23 time zone 0900 consoleinfo autologout 8h telnetinfo autologout 5m acl 0 ip 192.168.2.0/24 192.168.3.0/24 any any terminal charset SJIS

Si-R_3設定例

lan 0 mode auto lan 1 mode auto lan 1 ip address 192.168.3.1/24 3 remote 0 name internet remote 0 mtu 1454 remote 0 ap 0 name pppoe remote 0 ap 0 datalink bind lan 0 remote 0 ap 0 ppp auth send id-c@isp pwd-c@isp remote 0 ap 0 keep connect remote 0 ppp ipcp vjcomp disable remote 0 ip route 0 220.220.248.2/32 1 0 remote 0 ip nat mode multi any 1 5m remote 0 ip nat static 0 192.168.3.1 500 any 500 17 remote 0 ip nat static 1 192.168.3.1 any any any 50 remote 0 ip msschange 1414 remote 1 name Si-R_1 remote 1 ap 0 name ipsec1 remote 1 ap 0 datalink type ipsec remote 1 ap 0 ipsec type ike remote 1 ap 0 ipsec ike protocol esp remote 1 ap 0 ipsec ike encrypt aes-cbc-256 remote 1 ap 0 ipsec ike auth hmac-sha1 remote 1 ap 0 ipsec ike pfs modp1536 remote 1 ap 0 ike name local sir3 remote 1 ap 0 ike shared key text sir3-key remote 1 ap 0 ike proposal 0 encrypt aes-cbc-256 remote 1 ap 0 tunnel remote 220.220.248.2 remote 1 ap 0 sessionwatch address 192.168.3.1 192.168.1.1 remote 1 ip route 0 192.168.1.0/24 1 0 remote 1 ip route 1 192.168.2.0/24 1 2 remote 1 ip msschange 1300 remote 1 ip dvpn 0 invite acl 0 24 0 template 0 name dvpn template 0 interface pool 10 10 template 0 datalink type ipsec template 0 combine use dvpn template 0 ip msschange 1300 template 0 dvpn server 0 address 192.168.1.1 5070 template 0 dvpn server 0 auth id-c@dvpn pwd-c@dvpn template 0 dvpn ua 192.168.3.1 template 0 dvpn domain dvpn.com template 0 dvpn localnet 0 192.168.3.0/24 on template 0 dvpn interface rmt 0 template 0 ipsec ike protocol esp template 0 ipsec ike encrypt aes-cbc-256 template 0 ipsec ike auth hmac-sha1 template 0 ipsec ike pfs modp1536 template 0 ike shared key text dvpn-key template 0 ike proposal 0 encrypt aes-cbc-256 template 0 ike proposal 0 hash hmac-sha1 template 0 tunnel local 192.168.3.1 template 0 sessionwatch address 192.168.3.1 syslog pri error,warn,info syslog facility 23 time zone 0900 consoleinfo autologout 8h telnetinfo autologout 5m acl 0 ip 192.168.3.0/24 192.168.2.0/24 any any terminal charset SJIS

解説

Si-R_1設定解説

lan 0 mode auto lan 1 mode auto

LAN0/LAN1インターフェースの通信速度/モードをオートセンス/オートネゴシエーションに設定します。

lan 1 ip address 192.168.1.1/24 3

LAN側IPアドレスを設定します。

- 192.168.1.1/24 : LAN側IPアドレスです。

- 3 : ブロードキャストアドレスのタイプです。通常は3で構いません。

remote 0 name internet

PPPoEインターフェースの名前(任意)を設定します。

remote 0 mtu 1454

Bフレッツ・フレッツADSLでは、MTU長を1454byteに設定します。

remote 0 ap 0 name pppoe

アクセスポイントの名前(任意、remote nameと同じでも可)を設定します。

remote 0 ap 0 datalink bind lan 0

インターネット向けパケットの転送先をlan0インターフェースに設定します。

remote 0 ap 0 ppp auth send id-a@isp pwd-a@isp

インターネット用プロバイダーーの認証ID、パスワードを設定します。

remote 0 ap 0 keep connect

インターネットへ常時接続します。

remote 0 ppp ipcp vjcomp disable

VJヘッダー圧縮を使用しない設定にします。

remote 0 ip address local 220.220.248.2

WAN側IPアドレスを設定します。

remote 0 ip route 0 default 1 0

WAN側インターフェースにデフォルトルートを設定します。

- 1 : metric値です。通常は1で構いません。

- 0 : distance値です。通常は0で構いません。

remote 0 ip nat mode multi 220.220.248.2 1 5m

マルチNATの設定をします。

- 220.220.248.2 : 動的変換に使用するグローバルIPアドレスの先頭アドレスです。

remote 0 ip nat static 0 220.220.248.2 500 220.220.248.2 500 17 remote 0 ip nat static 1 220.220.248.2 any 220.220.248.2 any 50

スタティックNATにより、IKE,ESPパケットを通す設定をします。

remote 0 ip msschange 1414

MSS値です。1414byte(注1)を設定します。

(注1)1454(MTU長)-40(TCP/IPヘッダー長)

remote 1 name Si-R_2

Si-R_2向けIPsecインターフェースの名前(任意)を設定します。

remote 1 ap 0 name ipsec1

アクセスポイントの名前(任意、remote nameと同じでも可)を設定します。

remote 1 ap 0 datalink type ipsec

パケット転送方法としてIPsecを設定します。

remote 1 ap 0 ipsec type ike

IPsec情報のタイプにIPsec自動鍵交換を設定します。

remote 1 ap 0 ipsec ike protocol esp

自動鍵交換用IPsec情報のセキュリティプロトコルにesp(暗号)を設定します。

remote 1 ap 0 ipsec ike encrypt aes-cbc-256

自動鍵交換用IPsec情報の暗号情報にAES256ビットを設定します。

remote 1 ap 0 ipsec ike auth hmac-sha1

自動鍵交換用IPsec情報の認証情報にSHA1を設定します。

remote 1 ap 0 ipsec ike pfs modp1536

自動鍵交換用IPsec情報のPFS使用時のDH(Diffie-Hellman)グループにmodp1536を設定します。

remote 1 ap 0 ike name remote sir2

IKE情報の相手装置識別情報を設定します。

remote 1 ap 0 ike shared key text sir2-key

IKEセッション確立時の共有鍵(Pre-shared key)を設定します。

remote 1 ap 0 ike proposal 0 encrypt aes-cbc-256

IKEセッション用暗号情報の暗号アルゴリズムにAES256ビットを設定します。

remote 1 ap 0 tunnel local 220.220.248.2

IPsecトンネルの送信元アドレスを設定します。

remote 1 ap 0 sessionwatch address 192.168.1.1 192.168.2.1

接続先セッション監視の設定をします。

- 192.168.1.1 : ICMP ECHOパケットの送信元IPアドレスです。

- 192.168.2.1 : ICMP ECHOパケットの宛先IPアドレスです。

remote 1 ip route 0 192.168.2.0/24 1 0

対向装置Si-R_2のLAN側ネットワークへのスタティックルートを設定します。

- 192.168.2.0/24 : 対向装置Si-R_2のLAN側ネットワークです。

- 1 : metric値です。通常は1で構いません。

- 0 : distance値です。通常は0で構いません。

remote 1 ip msschange 1300

MSS値に1300byteを設定します。

remote 2 name Si-R_3

IPsecインターフェースの名前(任意)を設定します。

remote 2 ap 0 name ipsec2

アクセスポイントの名前(任意、remote nameと同じでも可)を設定します。

remote 2 ap 0 datalink type ipsec

パケット転送方法としてIPsecを設定します。

remote 2 ap 0 ipsec type ike

IPsec情報のタイプにIPsec自動鍵交換を設定します。

remote 2 ap 0 ipsec ike protocol esp

自動鍵交換用IPsec情報のセキュリティプロトコルにesp(暗号)を設定します。

remote 2 ap 0 ipsec ike encrypt aes-cbc-256

自動鍵交換用IPsec情報の暗号情報にAES256ビットを設定します。

remote 2 ap 0 ipsec ike auth hmac-sha1

自動鍵交換用IPsec情報の認証情報にSHA1を設定します。

remote 2 ap 0 ipsec ike pfs modp1536

自動鍵交換用IPsec情報のPFS使用時のDH(Diffie-Hellman)グループにmodp1536を設定します。

remote 2 ap 0 ike name remote sir3

IKE情報の相手装置識別情報を設定します。

remote 2 ap 0 ike shared key text sir3-key

IKEセッション確立時の共有鍵(Pre-shared key)を設定します。

remote 2 ap 0 ike proposal 0 encrypt aes-cbc-256

IKEセッション用暗号情報の暗号アルゴリズムにAES256ビットを設定します。

remote 2 ap 0 tunnel local 220.220.248.2

IPsecトンネルの送信元アドレスの設定をします。

remote 2 ap 0 sessionwatch address 192.168.1.1 192.168.3.1

接続先セッション監視の設定をします。

- 192.168.1.1 : ICMP ECHOパケットの送信元IPアドレスです。

- 192.168.3.1 : ICMP ECHOパケットの宛先IPアドレスです。

remote 2 ip route 0 192.168.3.0/24 1 0

対向装置Si-R_3のLAN側ネットワークへのスタティックルートを設定します。

- 192.168.3.0/24 : 対向装置Si-R_3のLAN側ネットワーク/マスクです。

- 1 : metric値です。通常は1で構いません。

- 0 : distance値です。通常は0で構いません。

remote 2 ip msschange 1300

MSS値に1300byteを設定します。

dvpn server use on

ダイナミックVPNサーバを起動します。

dvpn server domain dvpn.com

ダイナミックVPNサーバのドメイン名を設定します。

dvpn server auth use on

ダイナミックVPNサーバのの認証を有効にします。

aaa 0 name dvpnserver

認証のグループ名を設定します。

aaa 0 user 0 id id-b@dvpn aaa 0 user 0 password pwd-b@dvpn aaa 0 user 1 id id-c@dvpn aaa 0 user 1 password pwd-c@dvpn

ダイナミックVPNの認証ID、パスワードを設定します。

syslog pri error,warn,info syslog facility 23

システムログ情報の出力情報/出力対象ファシリティの設定をします。通常はこのままで構いません。

time zone 0900

タイムゾーンを設定します。通常はこのままで構いません。

consoleinfo autologout 8h telnetinfo autologout 5m

シリアルコンソール、TELNETコネクションの入出力がない場合のコネクション切断時間を設定します。通常はこのままで構いません。

terminal charset SJIS

ターミナルで使用する漢字コードをShiftJIS コードに設定します。

Si-R_2設定解説

lan 0 mode auto lan 1 mode auto

LAN0/LAN1インターフェースの通信速度/モードをオートセンス/オートネゴシエーションに設定します。

lan 1 ip address 192.168.2.1/24 3

LAN側IPアドレスを設定します。

- 192.168.2.1/24 : LAN側IPアドレス/マスクです。

- 3 : ブロードキャストアドレスのタイプです。通常は3で構いません。

remote 0 name internet

PPPoEインターフェースの名前(任意)を設定します。

remote 0 mtu 1454

Bフレッツ・フレッツADSLでは、MTU長を1454byteに設定します。

remote 0 ap 0 name pppoe

アクセスポイントの名前(任意、remote nameと同じでも可)を設定します。

remote 0 ap 0 datalink bind lan 0

インターネット向けパケットの転送先をLAN0インターフェースに設定します。

remote 0 ap 0 ppp auth send id-b@isp pwd-b@isp

インターネット用プロバイダーーの認証ID、パスワードを設定します。

remote 0 ap 0 keep connect

インターネットへ常時接続します。

remote 0 ppp ipcp vjcomp disable

VJヘッダー圧縮を使用しない設定にします。

remote 0 ip route 0 220.220.248.2/32 1 0

- 220.220.248.2/32 : 対向装置Si-R_1のWAN側ネットワークです。

- 1 : metric値です。通常は1で構いません。

- 0 : distance値です。通常は0で構いません。

remote 0 ip nat mode multi any 1 5m

マルチNATの設定をします。

remote 0 ip nat static 0 192.168.2.1 500 any 500 17 remote 0 ip nat static 1 192.168.2.1 any any any 50

スタティックNATにより、IKE,ESPパケットを通す設定をします。

remote 0 ip msschange 1414

MSS値です。1414byte(注1)を設定します。

(注1)1454(MTU長)-40(TCP/IPヘッダー長)

remote 1 name Si-R_1

Si-R_1向けIPsecインターフェースの名前(任意)を設定します。

remote 1 ap 0 name ipsec1

アクセスポイントの名前(任意、remote nameと同じでも可)を設定します。

remote 1 ap 0 datalink type ipsec

パケット転送方法としてIPsecを設定します。

remote 1 ap 0 ipsec type ike

IPsec情報のタイプにIPsec自動鍵交換を設定します。

remote 1 ap 0 ipsec ike protocol esp

自動鍵交換用IPsec情報のセキュリティプロトコルにesp(暗号)を設定します。

remote 1 ap 0 ipsec ike encrypt aes-cbc-256

自動鍵交換用IPsec情報の暗号情報にAES256ビットを設定します。

remote 1 ap 0 ipsec ike auth hmac-sha1

自動鍵交換用IPsec情報の認証情報に設定SHA1を設定します。

remote 1 ap 0 ipsec ike pfs modp1536

自動鍵交換用IPsec情報のPFS使用時のDH(Diffie-Hellman)グループにmodp1536を設定します。

remote 1 ap 0 ike name local sir2

IKE情報の自側装置識別情報を設定します。

remote 1 ap 0 ike shared key text sir2-key

IKEセッション確立時の共有鍵(Pre-shared key)を設定します。

remote 1 ap 0 ike proposal 0 encrypt aes-cbc-256

IKEセッション用暗号情報の暗号アルゴリズムにAES256ビットを設定します。

remote 1 ap 0 tunnel remote 220.220.248.2

IPsecトンネルの宛先アドレスの設定をします。

remote 1 ap 0 sessionwatch address 192.168.2.1 192.168.1.1

接続先セッション監視の設定をします。

- 192.168.2.1 : ICMP ECHOパケットの送信元IPアドレスです。

- 192.168.1.1 : ICMP ECHOパケットの宛先IPアドレスです。

remote 1 ip route 0 192.168.1.0/24 1 0

対向装置Si-R_1のLAN側ネットワークへのスタティックルートを設定します。

- 192.168.1.0/24 : Si-R_1のLAN側ネットワーク/マスクです。

- 1 : metric値です。通常は1で構いません。

- 0 : distance値です。通常は0で構いません。

remote 1 ip route 1 192.168.3.0/24 1 2

対向装置Si-R_3のLAN側ネットワークへのスタティックルートを設定します。

- 192.168.3.0/24 : Si-R_3のLAN側ネットワーク/マスクです。

- 1 : metric値です。通常は1で構いません。

- 2 : distance値です。動的VPN対象のルーティング情報については、"2"以上に設定します。

remote 1 ip msschange 1300

MSS値に1300byteを設定します。

remote 1 ip dvpn 0 invite acl 0 24 0

ダイナミックVPNの接続要求を行う際の相手ネットワークマスクとtemplate定義の定義番号を設定します。

- 24 : 接続相手Si-R_3のLAN側ネットワークマスクです。

- 0 : template定義の定義番号です。

template 0 name dvpn

ダイナミックVPN用インターフェースの名前(任意)を設定します。

template 0 interface pool 10 10

動的VPNインターフェースで使用する開始remoteインターフェース番号/インターフェース数を設定します。

(既に使用しているremoteインターフェース定義番号は使用できません。)

- 10 : ダイナミックVPNで使用する開始remoteインターフェース番号です。

- 10 : ダイナミックVPNで使用するremoteインターフェース数です。

template 0 datalink type ipsec

IPsec使用の設定をします。

template 0 combine use dvpn

ダイナミックVPN使用の設定をします。

template 0 ip msschange 1300

MSS値に1300byteを設定します。

template 0 dvpn server 0 address 192.168.1.1 5070

ダイナミックVPNサーバのIPアドレス/ポート番号を設定します。

template 0 dvpn server 0 auth id-b@dvpn pwd-b@dvpn

ダイナミックVPNの認証ID、パスワードを設定します。

template 0 dvpn ua 192.168.2.1

ダイナミックVPNクライアントのIPアドレスを設定します。

template 0 dvpn domain dvpn.com

ダイナミックVPNのドメイン名を設定します。

template 0 dvpn localnet 0 192.168.2.0/24 on

ダイナミックVPNで接続する自側ネットワークを設定します。

template 0 dvpn interface rmt 0

ダイナミックVPNで使用するインターフェースを設定します。

template 0 ipsec ike protocol esp

自動鍵交換用IPsec情報のセキュリティプロトコルにesp(暗号)を設定します。

template 0 ipsec ike encrypt aes-cbc-256

自動鍵交換用IPsec情報の暗号情報にAES256ビットを設定します。

template 0 ipsec ike auth hmac-sha1

自動鍵交換用IPsec情報の認証情報にSHA1を設定します。

template 0 ipsec ike pfs modp1536

自動鍵交換用IPsec情報のPFS使用時のDH(Diffie-Hellman)グループにmodp1536を設定します。

template 0 ike shared key text dvpn-key

IKEセッション確立時の共有鍵(Pre-shared key)を設定します。

template 0 ike proposal 0 encrypt aes-cbc-256

IKEセッション用暗号情報の暗号アルゴリズムにAES256ビットを設定します。

template 0 ike proposal 0 hash hmac-sha1

IKE セッション用認証(ハッシュ)情報にSHA1を設定します。

template 0 tunnel local 192.168.2.1

IPsecトンネルの送信元アドレスを設定します。

template 0 sessionwatch address 192.168.2.1

接続先セッション監視の送信元IPアドレスを設定します。

syslog pri error,warn,info syslog facility 23

システムログ情報の出力情報/出力対象ファシリティの設定をします。通常はこのままで構いません。

time zone 0900

タイムゾーンを設定します。通常はこのままで構いません。

consoleinfo autologout 8h telnetinfo autologout 5m

シリアルコンソール、TELNETコネクションの入出力がない場合のコネクション切断時間を設定します。通常はこのままで構いません。

acl 0 ip 192.168.2.0/24 192.168.3.0/24 any any

ダイナミックVPNの対象の送信元/宛先IPアドレスを設定します。

- 192.168.2.0/24 : 送信元Si-R_2のLAN側ネットワークです。

- 192.168.3.0/24 : 宛先Si-R_3のLAN側ネットワークです。

terminal charset SJIS

ターミナルで使用する漢字コードをShiftJIS コードに設定します。

Si-R_3設定解説

lan 0 mode auto lan 1 mode auto

LAN0/LAN1インターフェースの通信速度/モードをオートセンス/オートネゴシエーションに設定します。

lan 1 ip address 192.168.3.1/24 3

LAN側IPアドレスを設定します。

- 192.168.3.1/24 : LAN側IPアドレス/マスクです。

- 3 : ブロードキャストアドレスのタイプです。通常は3で構いません。

remote 0 name internet

PPPoEインターフェースの名前(任意)を設定します。

remote 0 mtu 1454

Bフレッツ・フレッツADSLでは、MTU長を1454byteに設定します。

remote 0 ap 0 name pppoe

アクセスポイントの名前(任意、remote nameと同じでも可)を設定します。

remote 0 ap 0 datalink bind lan 0

インターネット向けパケットの転送先をLAN0インターフェースに設定します。

remote 0 ap 0 ppp auth send id-c@isp pwd-c@isp

インターネット用プロバイダーーの認証ID、パスワードを設定します。

remote 0 ap 0 keep connect

インターネットへ常時接続します。

remote 0 ppp ipcp vjcomp disable

VJヘッダー圧縮を使用しない設定にします。

remote 0 ip route 0 220.220.248.2/32 1 0

- 220.220.248.2/32 : 対向装置Si-R_1のWAN側ネットワークです。

- 1 : metric値です。通常は1で構いません。

- 0 : distance値です。通常は0で構いません。

remote 0 ip nat mode multi any 1 5m

マルチNATの設定をします。

remote 0 ip nat static 0 192.168.3.1 500 any 500 17 remote 0 ip nat static 1 192.168.3.1 any any any 50

スタティックNATにより、IKE,ESPパケットを通す設定をします。

remote 0 ip msschange 1414

MSS値です。1414byte(注1)を設定します。

(注1)1454(MTU長)-40(TCP/IPヘッダー長)

remote 1 name Si-R_1

Si-R_1向けIPsecインターフェースの名前(任意)を設定します。

remote 1 ap 0 name ipsec1

アクセスポイントの名前(任意、remote nameと同じでも可)を設定します。

remote 1 ap 0 datalink type ipsec

パケット転送方法としてIPsecを設定します。

remote 1 ap 0 ipsec type ike

IPsec情報のタイプにIPsec自動鍵交換を設定します。

remote 1 ap 0 ipsec ike protocol esp

自動鍵交換用IPsec情報のセキュリティプロトコルにesp(暗号)を設定します。

remote 1 ap 0 ipsec ike encrypt aes-cbc-256

自動鍵交換用IPsec情報の暗号情報にAES256ビットを設定します。

remote 1 ap 0 ipsec ike auth hmac-sha1

自動鍵交換用IPsec情報の認証情報にSHA1を設定します。

remote 1 ap 0 ipsec ike pfs modp1536

自動鍵交換用IPsec情報のPFS使用時のDH(Diffie-Hellman)グループにmodp1536を設定します。

remote 1 ap 0 ike name local sir3

IKE情報の自側装置識別情報を設定します。

remote 1 ap 0 ike shared key text sir3-key

IKEセッション確立時の共有鍵(Pre-shared key)を設定します。

remote 1 ap 0 ike proposal 0 encrypt aes-cbc-256

IKEセッション用暗号情報の暗号アルゴリズムにAES256ビットを設定します。

remote 1 ap 0 tunnel remote 220.220.248.2

IPsecトンネルの宛先アドレスの設定をします。

remote 1 ap 0 sessionwatch address 192.168.3.1 192.168.1.1

接続先セッション監視の設定をします。

- 192.168.3.1 : ICMP ECHOパケットの送信元IPアドレスです。

- 192.168.1.1 : ICMP ECHOパケットの宛先IPアドレスです。

remote 1 ip route 0 192.168.1.0/24 1 0

対向装置Si-R_1のLAN側ネットワークへのスタティックルートを設定します。

- 192.168.1.0/24 : Si-R_1のLAN側ネットワーク/マスクです。

- 1 : metric値です。通常は1で構いません。

- 0 : distance値です。通常は0で構いません。

remote 1 ip route 1 192.168.2.0/24 1 2

対向装置Si-R_2のLAN側ネットワークへのスタティックルートを設定します。

- 192.168.2.0/24 : Si-R_2のLAN側ネットワーク/マスクです。

- 1 : metric値です。通常は1で構いません。

- 2 : distance値です。動的VPN対象のルーティング情報については、"2"以上に設定します。

remote 1 ip msschange 1300

MSS値に1300byteを設定します。

remote 1 ip dvpn 0 invite acl 0 24 0

ダイナミックVPNの接続要求を行う際の相手ネットワークマスクとtemplate定義の定義番号を設定します。

- 24 : 接続相手Si-R_3のLAN側ネットワークマスクです。

- 0 : template定義の定義番号です。

template 0 name dvpn

ダイナミックVPN用インターフェースの名前(任意)を設定します。

template 0 interface pool 10 10

動的VPNインターフェースで使用する開始remoteインターフェース番号/インターフェース数を設定します。

(既に使用しているremoteインターフェース定義番号は使用できません。)

- 10 : ダイナミックVPNで使用する開始remoteインターフェース番号です。

- 10 : ダイナミックVPNで使用するremoteインターフェース数です。

template 0 datalink type ipsec

IPsec使用の設定をします。

template 0 combine use dvpn

ダイナミックVPN使用の設定をします。

template 0 ip msschange 1300

MSS値に1300byteを設定します。

template 0 dvpn server 0 address 192.168.1.1 5070

ダイナミックVPNサーバのIPアドレス/ポート番号を設定します。

template 0 dvpn server 0 auth id-c@dvpn pwd-c@dvpn

ダイナミックVPNの認証ID、パスワードを設定します。

template 0 dvpn ua 192.168.3.1

ダイナミックVPNクライアントのIPアドレスを設定します。

template 0 dvpn domain dvpn.com

ダイナミックVPNのドメイン名を設定します。

template 0 dvpn localnet 0 192.168.3.0/24 on

ダイナミックVPNで接続する自側ネットワークを設定します。

template 0 dvpn interface rmt 0

ダイナミックVPNで使用するインターフェースを設定します。

template 0 ipsec ike protocol esp

自動鍵交換用IPsec情報のセキュリティプロトコルにesp(暗号)を設定します。

template 0 ipsec ike encrypt aes-cbc-256

自動鍵交換用IPsec情報の暗号情報にAES256ビットを設定します。

template 0 ipsec ike auth hmac-sha1

自動鍵交換用IPsec情報の認証情報にSHA1を設定します。

template 0 ipsec ike pfs modp1536

自動鍵交換用IPsec情報のPFS使用時のDH(Diffie-Hellman)グループにmodp1536を設定します。

template 0 ike shared key text dvpn-key

IKEセッション確立時の共有鍵(Pre-shared key)を設定します。

template 0 ike proposal 0 encrypt aes-cbc-256

IKEセッション用暗号情報の暗号アルゴリズムにAES256ビットを設定します。

template 0 ike proposal 0 hash hmac-sha1

IKE セッション用認証(ハッシュ)情報にSHA1を設定します。

template 0 tunnel local 192.168.3.1

IPsecトンネルの送信元アドレスを設定します。

template 0 sessionwatch 192.168.3.1

接続先セッション監視の送信元IPアドレスを設定します。

syslog pri error,warn,info syslog facility 23

システムログ情報の出力情報/出力対象ファシリティの設定をします。通常はこのままで構いません。

time zone 0900

タイムゾーンを設定します。通常はこのままで構いません。

consoleinfo autologout 8h telnetinfo autologout 5m

シリアルコンソール、TELNETコネクションの入出力がない場合のコネクション切断時間を設定します。通常はこのままで構いません。

acl 0 ip 192.168.3.0/24 192.168.2.0/24 any any

ダイナミックVPNの対象の送信元/宛先IPアドレスを設定します。

- 192.168.3.0/24 : 送信元Si-R_3のLAN側ネットワークです。

- 192.168.2.0/24 : 宛先Si-R_2のLAN側ネットワークです。

terminal charset SJIS

ターミナルで使用する漢字コードをShiftJIS コードに設定します

インターネットVPN その他の設定例

NTT東日本/NTT西日本

Bフレッツ・フレッツADSL

-

動的VPN接続

無線WAN + NTT東日本 / NTT西日本Bフレッツ・フレッツADSL

NTT西日本 フレッツ光プレミアム インターネットVPN接続

NTT東日本 / NTT西日本フレッツ光ネクスト

お問い合わせ

本製品のお問い合わせ

Si-Rシリーズ、Si-R brinシリーズに関する資料請求やお見積り、購入のご相談などお気軽にお問い合わせください。

よくあるご質問(FAQ)

Si-Rシリーズ、Si-R brinシリーズに関し、お客様から寄せられた主なご質問とその回答です。