技術情報 : Si-R/Si-R brinシリーズ設定例

本ページ記載の情報は公開当時の情報となります。最新の情報については「技術情報」ページからご確認ください。

>技術情報

「Windows Azure」との接続

Si-R G100を使用してWindows Azure 仮想ネットワークのIPsecゲートウェイとIPsec接続する場合の設定例です。

本設定例は、弊社で独自に接続試験を行った結果を元に作成しており、

接続を保証するものではありません。。

対象機種と版数

- Si-R Gシリーズ V2.00以降

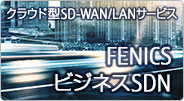

ネットワーク構成

オンプレミス側ネットワーク

オンプレミス側ネットワークでは、Si-RでPPPoE(アドレス固定)を行います。固定のアドレスを使用して、Azureネットワークに対して、IPsec接続を動作させます。

| 項目 | 環境情報 |

|---|---|

| 接続メディア | ADSL/FTTH など |

| 接続プロトコル | PPPoE |

| WAN | 固定グローバルアドレス |

| LAN | 192.168.10.0/24 |

Windows Azure 側ネットワーク

Windows azure 仮想ネットワークでは、172.16.0.0/12 のアドレス空間の中に、1つのサブネットが存在します。

オンプレミス側とWindows Azure 側でのIPsec により、IPsec トンネルを介して、オンプレミスからAzure 側のサブネットに対して通信をすることが可能となります。

| サブネット名 | アドレス範囲 |

|---|---|

| Gateway subnet | 172.16.10.0/24 |

Windows Azure での設定

本章ではオンプレミス側とのIPsec 接続をするためのAzure での設定について説明します。

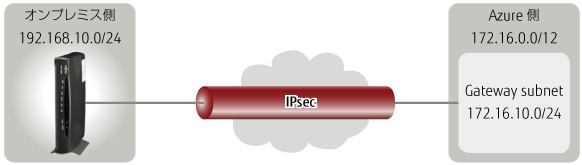

仮想ネットワークの作成

Windows Azure ポータルサイトにログインし、[ネットワークサービス]-[仮想ネットワー ク]-[カスタム作成]の順に選択します。

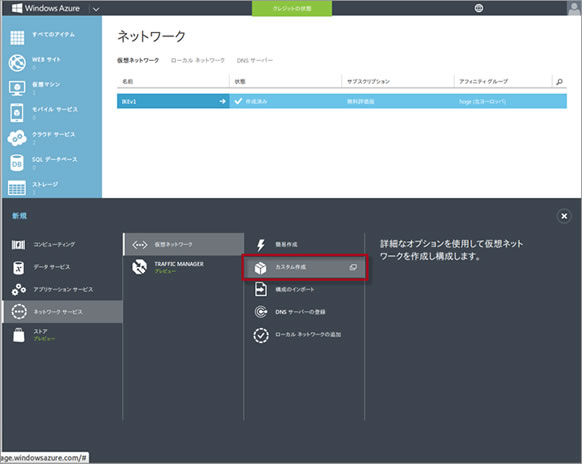

仮想ネットワークの詳細

[名前],[地域],[アフィニティグループ],[アフィニティグループ名]を入力、または選択します。既に存在するアフィニティグループを使用する場合は、[地域],[アフィニティグループ名]の入力項目は出現しません。

| 設定内容 | 設定値 |

|---|---|

| 名前 | Azure-G100 |

| 地域 | 東アジア |

| アフィニティグループ | 新しいアフィニティグループの作成 |

| アフィニティグループ名 | Azure-G100 |

DNSサーバおよびVPN接続

サイト間接続にチェックを入れ、[ローカルネットワーク]の項目として「新しいローカルネットワークを指定する」を選択します。

DNSサーバについては設定しなくても問題はありません。

| 設定内容 | 設定値 |

|---|---|

| DNSサーバ | なし |

| ポイント対サイト接続 | なし |

| サイト間VPNの構成 | チェック |

| ローカルネットワーク | 新しいローカルネットワークを指定する |

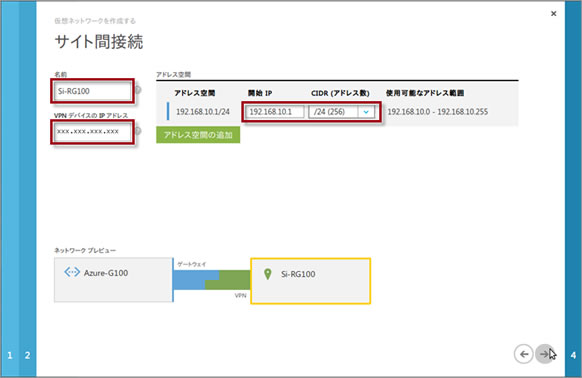

サイト間接続

オンプレミス側の設定をします。[名前],[VPNデバイスのIPアドレス],[開始IP],[CIDR(アドレス数)]を入力します。[VPNデバイスのIPアドレス]は、Si-Rの固定グローバルアドレスを、[開始IP],[CIDR(アドレス数)]には、Si-R LAN側のローカルアドレスを設定します。

| 設定内容 | 設定値 |

|---|---|

| 名前 | Si-RG100 |

| VPNデバイスのIPアドレス | Si-RWAN側の固定グローバルアドレス

xxx.xxx.xxx.xxx |

| 開始IP | 192.168.10.1 |

| CIDR(アドレス数) | /24(256) |

仮想ネットワークアドレス空間

Windows Azure側のアドレス空間を設定します。ゲートウェイの[開始IP],[CIDR(アドレス数)]を設定します。

注)default値として、サブネットが定義されています。[ゲートウェイサブネットの追加]を押下して、ゲートウェイサブネットを追加してください。ゲートウェイサブネットがないと、先に進めません。

| 設定内容 | 設定値 |

|---|---|

| 開始IP(ゲートウェイ) | 172.16.10.0 |

| CIDR(アドレス数) | /24(256) |

以上で、仮想ネットワークの作成が完了します。

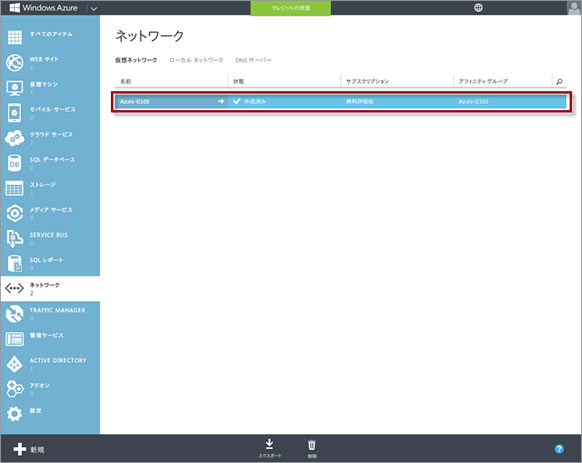

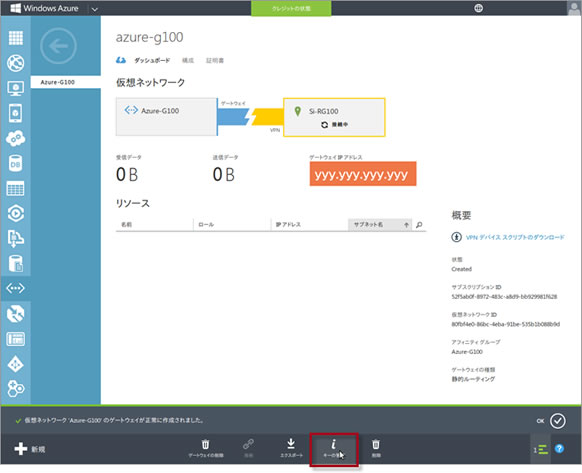

ゲートウェイの作成

次に、VPNを張るためのゲートウェイを作成します。

ポータルの[ネットワーク]を選択し、先ほど作成したネットワーク名が存在することを確認します。作成したネットワークを選択し、クリックします。

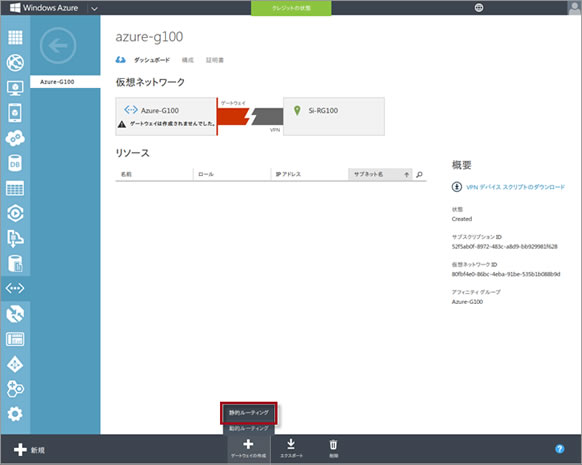

選択したネットワークの詳細が表示されます。このネットワークに対して、ゲートウェイを作成します。

[ゲートウェイの作成]-[静的ルーティング]の順にクリックします。

| 設定内容 | 設定値 |

|---|---|

| ゲートウェイの作成 | 静的ルーティング |

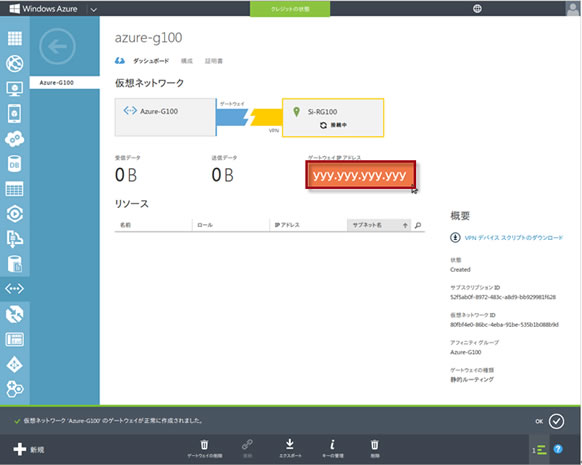

静的ルーティングをクリックすると、「ゲートウェイを作成しますか?」と聞かれるので、「はい」をクリックします。しばらく待っていると、ゲートウェイ作成が完了した旨が表示されます。

オンプレミス(Si-R)での設定

本章では、Windows AzureとIPsec接続するためのSi-Rの設定について解説します。

IPsec設定項目

IPsec設定値については、以下のような内容になります。

IKEフェーズ1

| 項目 | 設定値 |

|---|---|

| 自側トンネルエンドポイントアドレス | xxx.xxx.xxx.xxx/32(ISPより割当) |

| 相手側トンネルエンドポイントアドレス | yyy.yyy.yyy.yyy

ポータルサイトより確認 |

| IKE交換モード | main |

| lan側ローカルアドレス | 192.168.10.1/24 |

| 暗号情報 | aes-cbc-256 |

| 認証(ハッシュ)情報 | hmac-sha256 |

| DHグループ | group 2(modp1024) |

| IKE SA有効時間 | 8h |

| NAT-TRAVERSAL | on |

| IKEセッション共有鍵 | ポータルサイトより確認 |

IKE フェーズ2

| 項目 | 設定値 |

|---|---|

| IPsec情報のセキュリティプロトコル | esp |

| 暗号情報 | aes-cbc-256 |

| 認証(ハッシュ)情報 | hmac-sha256 |

| DHグループ | off |

| IPsec SA有効時間 | 1h |

| IPsec SA有効パケット量 | 100000m |

| IPsec対象範囲(送信元) | 192.168.10.0/24 |

| IPsec対象範囲(宛先) | 172.16.0.0/12 |

相手側トンネルエンドポイントアドレスの確認

ポータルサイトより、[ネットワーク]選択し、対象の仮想ネットワークをクリックします。 ダッシュボードに表示された[ゲートウエイIPアドレス]が、相手側エンドポイントアドレスとなります。

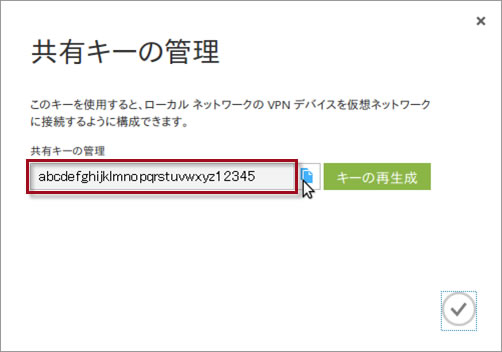

IKEセッション共有鍵の確認

上記ダッシュボードのページより、下部中央の[キーの管理]をクリックします

共有キーの管理という枠が出てきますので、コピーします。

config

configの全体像としては以下のような内容になります。

configは大きく分けて、etherポート定義、lan定義、PPPoE定義、IPsec定義に分けられます。それぞれについて順を追って説明していきます。

ether 1 1 vlan untag 1

ether 2 1 vlan untag 2

ether 2 2 vlan untag 2

ether 2 3 vlan untag 2

ether 2 4 vlan untag 2

lan 1 ip address 192.168.10.1/24 3

lan 1 vlan 2

remote 0 name PPPoE

remote 0 mtu 1454

remote 0 ap 0 name PPPoE

remote 0 ap 0 datalink bind vlan 1

remote 0 ap 0 ppp auth send id@isp pass@isp

remote 0 ap 0 keep connect

remote 0 ap 0 ike proposal 0 prf hmac-sha384

remote 0 ppp ipcp vjcomp disable

remote 0 ip address local 202.248.1.1

remote 0 ip route 0 default 1 1

remote 0 ip nat mode multi any 1 5m

remote 0 ip nat static 0 xxx.xxx.xxx.xxx 500 xxx.xxx.xxx.xxx 500 17

remote 0 ip nat static 1 xxx.xxx.xxx.xxx 4500 xxx.xxx.xxx.xxx 4500 17

remote 0 ip nat static 2 xxx.xxx.xxx.xxx any xxx.xxx.xxx.xxx any 50

remote 0 ip msschange 1414

emote 1 name Azure

remote 1 ap 0 name IPSec

remote 1 ap 0 datalink type ipsec

remote 1 ap 0 ipsec type ike

remote 1 ap 0 ipsec ike protocol esp

remote 1 ap 0 ipsec ike range 192.168.10.0/24 172.16.0.0/12

remote 1 ap 0 ipsec ike encrypt aes-cbc-256

remote 1 ap 0 ipsec ike auth hmac-sha256

remote 1 ap 0 ipsec ike lifetime 1h

remote 1 ap 0 ipsec ike lifebyte 100000m

remote 1 ap 0 ipsec extension-range 0 192.168.10.0/24 172.16.0.0/16

remote 1 ap 0 ike mode main

remote 1 ap 0 ike shared key text abcdefghijklmnopqrstuvwxyz12345

remote 1 ap 0 ike proposal 0 encrypt aes-cbc-256

remote 1 ap 0 ike proposal 0 hash hmac-sha256

remote 1 ap 0 ike proposal 0 pfs modp1024

remote 1 ap 0 ike proposal 0 lifetime 8h

remote 1 ap 0 ike nat-traversal use on

remote 1 ap 0 tunnel local xxx.xxx.xxx.xxx

remote 1 ap 0 tunnel remote yyy.yyy.yyy.yyy

remote 1 ip route 0 172.16.0.0/16 1 1

remote 1 ip msschange 1350

etherポートの設定

各etherポートにVLAN(untag)を割り当てます。これは、後のlan定義や、PPPoEの定義と結びつきます。

ether 1 1 vlan untag 1

ether 2 1-4 vlan untag 2

wan側のポートに対してvlan 1を、lan側のポートに対してvlan 2を設定します。

PPPoEの設定

WAN側にPPPoEの設定をします。PPPoEの送出先としてvlan 1(ether 1 1 )を指定します。

remote 0 name PPPoE

remote 0 mtu 1454

remote 0 ap 0 name PPPoE

remote 0 ap 0 datalink bind vlan 1

remote 0 ap 0 ppp auth send id@isp pass@isp

remote 0 ap 0 keep connect

remote 0 ppp ipcp vjcomp disable

remote 0 ip address local xxx.xxx.xxx.xxx

remote 0 ip msschange 1414

| 項目 | 設定値 |

|---|---|

| ID(PPPoE) | id@isp |

| PASS(PPPoE) | pass@isp |

| グローバルアドレス | xxx.xxx.xxx.xxx |

mtu値、mss値については回線により異なります。回線側にご確認ください。

remote 0 ip route 0 default 1 1

PPPoEのインターフェースに対してデフォルトルートを設定します。

ファイアーウォールの設定

PPPoEの定義にファイアーウォールの設定を追加します。

remote 0 ip nat mode multi any 1 5m

remote 0 ip nat static 0 xxx.xxx.xxx.xxx 500 xxx.xxx.xxx.xxx 500 17

remote 0 ip nat static 1 xxx.xxx.xxx.xxx 4500 xxx.xxx.xxx.xxx 4500 17

remote 0 ip nat static 2 xxx.xxx.xxx.xxx any xxx.xxx.xxx.xxx any 50

mode multiの設定により、NAPTの設定が有効になります。nat staticの定義により、グローバルアドレス(固定)宛てのISAKMP,ESP,NAT-TをSi-Rで受けることができるようにします。

lan側アドレスの設定

lan側のアドレスを192.168.10.1/24に設定します。このlanインターフェースはvlan 2の物理ポートと結びつきます。

lan 1 ip address 192.168.10.1/24 3

lan 1 vlan 2

IPsecの設定

まず、設定するインターフェースをIPsecができるようにするため、インターフェースの転送方式、IPsecタイプを設定します。

remote 1 ap 0 datalink type ipsec

remote 1 ap 0 ipsec type ike

IKEフェーズ1

IPsec 設定項目:IKE フェーズ1 表にて提示した内容を設定します。

remote 1 ap 0 ike mode main

remote 1 ap 0 ike shared key text abcdefghijklmnopqrstuvwxyz12345

remote 1 ap 0 ike proposal 0 encrypt aes-cbc-256

remote 1 ap 0 ike proposal 0 hash hmac-sha256

remote 1 ap 0 ike proposal 0 pfs modp1024

remote 1 ap 0 ike proposal 0 lifetime 8h

remote 1 ap 0 ike nat-traversal use on

remote 1 ap 0 tunnel local xxx.xxx.xxx.xxx

remote 1 ap 0 tunnel remote yyy.yyy.yyy.yyy

事前共有鍵(ike shared key)、相手側トンネルエンドポイント(tunnel remote)については、 Windows Azure ポータルサイトにて確認した内容を設定します。

IKE フェーズ2

IPsec 設定項目:IKE フェーズ2表にて提示した内容を設定します。

remote 1 ap 0 ipsec ike protocol esp

remote 1 ap 0 ipsec ike range 192.168.10.0/24 172.16.0.0/12

remote 1 ap 0 ipsec ike encrypt aes-cbc-256

remote 1 ap 0 ipsec ike auth hmac-sha256

remote 1 ap 0 ipsec ike lifetime 1h

ike range設定の対向側のセグメントについては注意が必要です。ゲートウェイサブネットではなく、仮想ネットワークのセグメントを設定してください。

その他

ルート設定、MSS 値の設定をします。このMSS 値はカプセル化の方式によって変わりま す。今回は1350 を設定します。

remote 1 ip route 0 172.16.0.0/16 1 1

remote 1 ip msschange 1350

以上で設定が完了です。

最後に設定をsave して再起動します。

save

reset

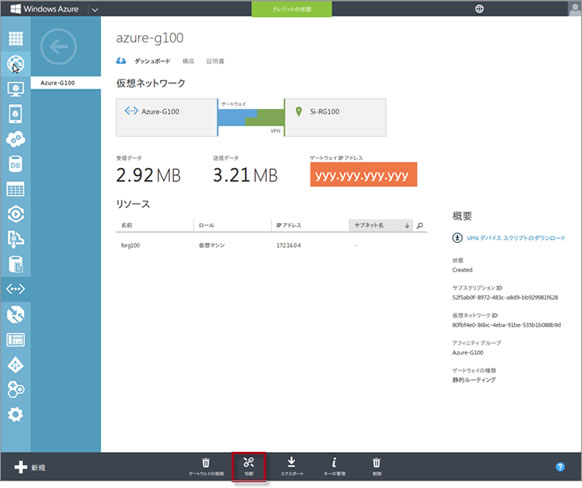

IPsec確立確認方法

Windows AzureでのIPsecは、Azure側でゲートウェイ作成後、[接続]をクリックすると、Azure側からネゴシエーションが開始されます。

Si-Rを接続し、少し時間がたってからshow access-pointコマンドを実行して確認してください。正常にIPsecが確立できていれば下記のような結果が得られます。

#show access-point

remote 1 ap 0 : Azure.IPSec

status : connected

since : Sep 6 05:5:28 2013

speed : not available

send traffic : not available

receive traffic : not available

type : IPsec/IKE

IKE Version : 1

exchange type : main

IKE SA : established

IPsec SA : established

IKE SA,IPsec SAともにestablished、status connectedとなっていれば接続ができています。