存档内容

注意:该页面为存档页面,其内容可能已过时。

抗病毒软件无法抵御的攻击:使用人工智能防范不明威胁

依赖于抗病毒软件的安全系统已经达到极限。安全销售巨头赛门铁克前信息安全高级副总裁Brian Dye表示:“抗病毒软件已死。”抗病毒软件仅能发现45%的攻击,对于剩余的55%无能为力。展望未来,迫切需要开发安全系统,预见由计算机病毒以及其它不怀好意的软件和代码(合称为“恶意软件”)发动的攻击,从而阻止损害。随着网络攻击日益猖獗,人工智能(AI)将走向对抗的最前线。

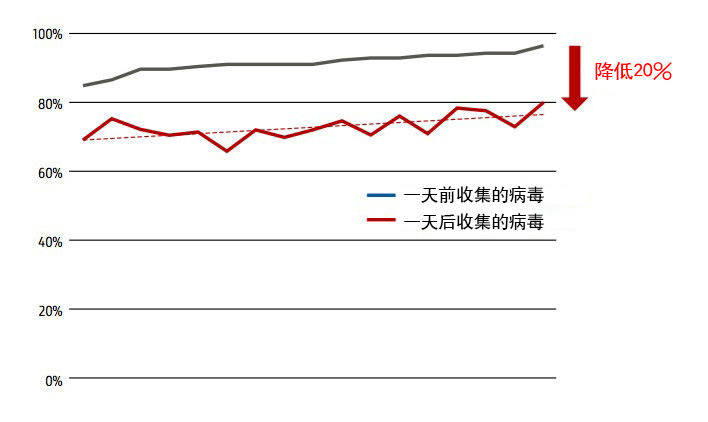

恶意软件被越来越快地开发出来。根据赛门铁克的报告,自2016年4月起,每天大约出现120万个新恶意软件案例。同时,英国计算机安全信息入口“病毒公报”在2016年6月发布的关于18个主要抗病毒软件的数据表明,虽然抗病毒软件能够发现超过前一天清单上累积的已知恶意软件的90%,但是对于截至第二天累积的恶意软件,该比率大约会低20%(图1)。

为了抗击再次出现的恶意软件,抗病毒软件销售商增加了新模式文件;然而,模式文件的更新速度无法赶上每天出现100多万新恶意软件的速度。最重要的是,模式匹配不能阻止不了解的恶意软件。而且,一些恶意软件侵入了系统网络。发现这些威胁十分重要。

在寻找提高发现率的最佳方式时,对于先进检测技术的期望值比较高,包括监控内部网络通信和人工智能。研究恶意软件的一般行为有助于发现不明恶意软件。

通过现有技术在恶意软件进入点完全阻止恶意软件侵入几乎不可能。因此,现代安全系统倾向于将人工智能与其它先进的进入点措施相结合,仔细遏制侵入,尽量减少损害。

富士通实验室有限公司安全研究中心负责人Masahiko Takenaka博士表示:“现有恶意软件系统的核心是模式匹配,除此之外,还应使用探试分析提取恶意软件的特有行为和检查特定部分的可疑行为。然后,我们能够在称为沙盒的安全虚拟环境中运行应用,从而更加充分地使用人工智能。”另一方面,在入口阻止不是唯一的方法;在进入之后尽量减少损害并且加强对于攻击的抵抗也十分重要。

通过通信模式发现恶意软件

为了阻止已经存在于系统的恶意软件造成损害,必须监控和分析内部网络通信。然而,这并非完美的解决方案。

使用恶意软件进行定点攻击的特征是感染终端,然后从一个终端蔓延至另一个终端。为了解决这个问题,你不但需要发现感染源,而且需要了解在内部蔓延的范围。“被感染的计算机彼此发送命令,远程控制Windows,但在正常任务过程中也发生这种情况。”Takenaka博士说。“即使查看信息包细节,也很难区分恶意软件感染的通信和正常活动。”

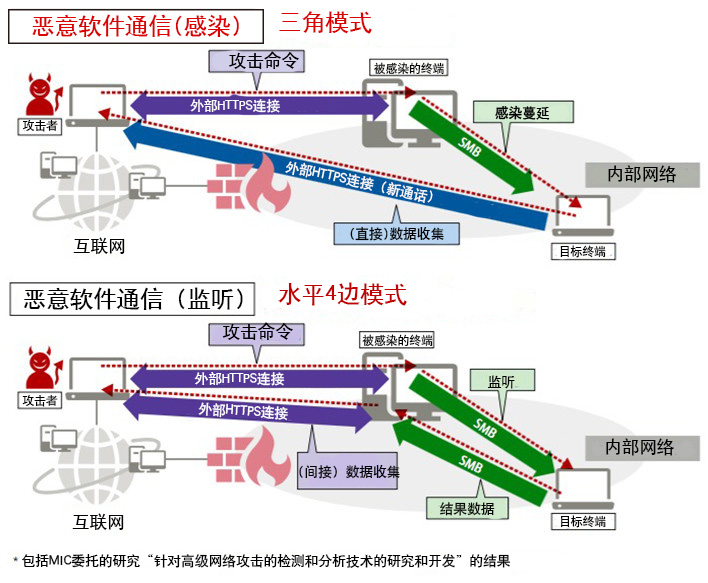

为了发现恶意软件感染的终端,富士通开始关注内部网络终端之间的通信模式。其中一个案例是恶意软件感染蔓延时,攻击来自外部服务器并且与被感染的终端通信,而该终端与实际目标通信,此时形成一种通信模式。

图1:主要抗病毒软件的发现率(18个程序)

图1:主要抗病毒软件的发现率(18个程序)

来源:英国计算机安全信息入口(病毒公报VB100测试,2016年6月)

如果从目标终端到发出攻击的服务器建立了通信路线,则会发生信息泄漏。因此,我们开发了监控内部网络通信,发现从被感染终端到目标终端的可疑模式,从而阻止泄漏(图2)的技术。2014年6月,富士通发布iNetSec Intra Wall,该产品能够以这种方式发现通信模式,然后将终端隔离。

因为恶意软件在网络上不会改变行为模式,所以也会作用于新恶意软件类别。“几乎不存在将非恶意通信误认为恶意软件的过度检测。”Takena-ka博士表示。

监控和分析内部网络通信的另一个难点是了解终端感染恶意软件的全部影响。常规的方式是完整拷贝被感染终端的硬盘,然后分析日志和文件,提取恶意软件,确定攻击的细节。对于被感染的所有终端都需要这样处理,然后产生最终报告。创建报告需要花费数周或一个月的时间,每个终端则需要花费100多万日元。

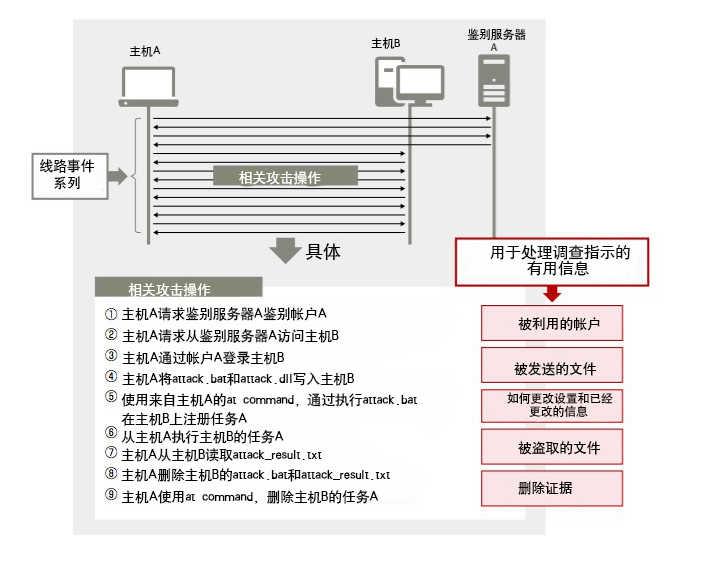

虽然在技术上有可能能够全面监控通过内部网络通信流动的数据,但是如果使用常规的方法,则每天需要储存100太字节的数据。按照这种规模,不可能保留数月的数据。为了解决这些问题,富士通开发了Command Level Forensic技术,该技术能够压缩数据储存容量,有助于监控内部网络通信。通过复制和储存源命令的细节能够显著减少数据,该源命令要求从A点至B点拷贝来自Windows远程控制命令数据包的文件(图3)。

Masahiko Takenaka博士

富士通实验室有限公司

安全研究中心负责人

图2:恶意软件通信模式

图2:恶意软件通信模式

“通过该技术,”Takenaka博士再次表示,“我们能够知道被盗的是什么,什么人发送了什么内容-一切事情,并且能够阻止间接损害。”

因为清晰地了解损害和影响范围,并且可以迅速作出反应,所以毋需重新安装可能被感染的所有终端的操作系统。例如,如果已经知道在终端上只有密码被破坏,但恶意软件并未运行,则更改密码即可。

该系统预计在2017年4月之前向客户提供,称为“事故影响区域自动提取和可视化系统”。富士通也制定了提供“全球托管安全服务”的计划,旨在管理安全设备。

Takenaka博士继续表示:“许多公司错误地认为自己没有重要数据所以毋需担心,,但这可能会成为恶意软件感染的跳板。如同抗病毒软件和防火墙,每家公司都应致力于处理恶意软件侵入。”

对于富士通来说,未来的另一个重点是云技术的应用。目前,处理感染恶意软件的任何终端是一项耗时的任务,需要重新安装操作系统。“如果几小时之前在云上备份了终端操作系统和数据,就可以在感染前立即在保存点恢复。”Takenaka博士说。“在未来,我们希望提供该类云服务,从而缩短反应时间,降低反应成本。”

使用云和人工智能改善结果

网络攻击惯用的伎俩是不断提高速度。目前,我们已经达到人类手段的极限,因此开始寄希望于人工智能。富士通已经建立了Zinrai品牌(读为“Jinrye”),这是一个在概念上开发的人工智能技术系列,旨在与人类共同工作。我们已经开始在安全领域使用Zinrai。

在人工智能的背后是机器学习的基本技术。机器学习分为以下类别:受到监督的学习,用于以高精确度检测已知事件;不受监督的学习,也称为异常检测,可以检测未知事件。

富士通使用称为“张量”(矢量和矩阵的推广)的数学技术,开发不受监督的学习技术,用于网络攻击检测。张量也用于富士通云服务K5网络攻击安全系统。“使用张量进行分析更容易找到通信状态中的异常值,使我们能够发现低频率攻击。”Takenaka博士表示。“我们可以很快提取新攻击,而如果使用手动方式,则会花费三个月时间。”

图3:Command Level Forensics概念

图3:Command Level Forensics概念

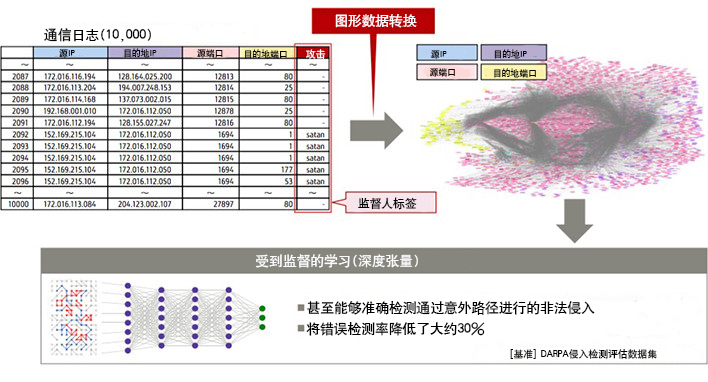

而且,称为“深度张量”的独创的人工智能新技术已经被开发,,包含受到监督的学习。现在,人机之间的连接和行为可以通过数学方式表达为具有图形结构的数据。

深度张量可以自动提取特征量,达到通过人眼扫描图形数据无法企及的水平。该技术用途广泛,例如医疗领域的传染病预防和金融领域的风险预测。

在安全领域,预计深度张量将用于侵入检测和脆弱性对策。事实上,在应用于上万个通信日志时,深度张量甚至能够准确发现通过意外路径进行的侵入,将错误检测率降低了大约30%(图4)。

安全风险不但存在于机器和通信中,而且也经常由人员的干预造成。富士通正在不断开发新技术,处理这种风险。

这些新技术包括:向两千名用户发放社会心理问卷,分析问卷的结果,从而判断用户操作计算机导致的风险;踪迹分析自动化技术,旨在获得来自用户终端的网络攻击的全部情况;隐私风险扫描技术,能够高效提取数据包含的个人信息。

在金融科技领域,或者使用ICT的新金融服务中领域,确保货币交易可靠性的区块链正在成为一项标准。为此,富士通也致力于为新时代开发人工智能技术,例如提高交易保密性以及改善访问控制功能的安全技术。

面对增强的网络攻击,公司承担的安全措施和人力成本将会增加。预计2017年的安全措施费用将会占ICT预算的30%和ICT劳动力预算的10%。

在这种情况下,富士通的Takenaka博士充满信心地表示:“通过开发和应用人工智能和其它技术,我们的系统工程师毋需直接到达客户地点处理问题。我们希望将处理问题的知识纳入我们的ICT,以合理的价格提供服务。”

图4:通过学习发现网络攻击的案例

图4:通过学习发现网络攻击的案例

*本内容出现在2017年1月的TechTarget Japan。